Gián điệp mạng nghiêm trọng: Sandworm dùng mã độc tinh vi

Vào tháng 10 năm 2025, các nhà nghiên cứu an ninh mạng tại Cyble Research and Intelligence Labs (CRIL) đã phát hiện một chiến dịch malware tinh vi. Chiến dịch này sử dụng các file ZIP độc hại ngụy trang thành tài liệu quân sự, nhằm thực hiện hoạt động gián điệp mạng.

Mục tiêu cụ thể của cuộc tấn công là các quân nhân Belarus. Tài liệu lừa đảo có tên “ТЛГ на убытие на переподготовку.pdf” (TLG for departure for retraining.pdf) đã được sử dụng. Bằng chứng cho thấy chiến dịch tập trung vào việc thu thập thông tin tình báo về năng lực quân sự trong khu vực, đặc biệt là nhân sự thuộc Bộ Chỉ huy Hoạt động Đặc biệt chuyên về vận hành máy bay không người lái (UAV) và drone.

Kỹ Thuật Tấn Công Đa Giai Đoạn

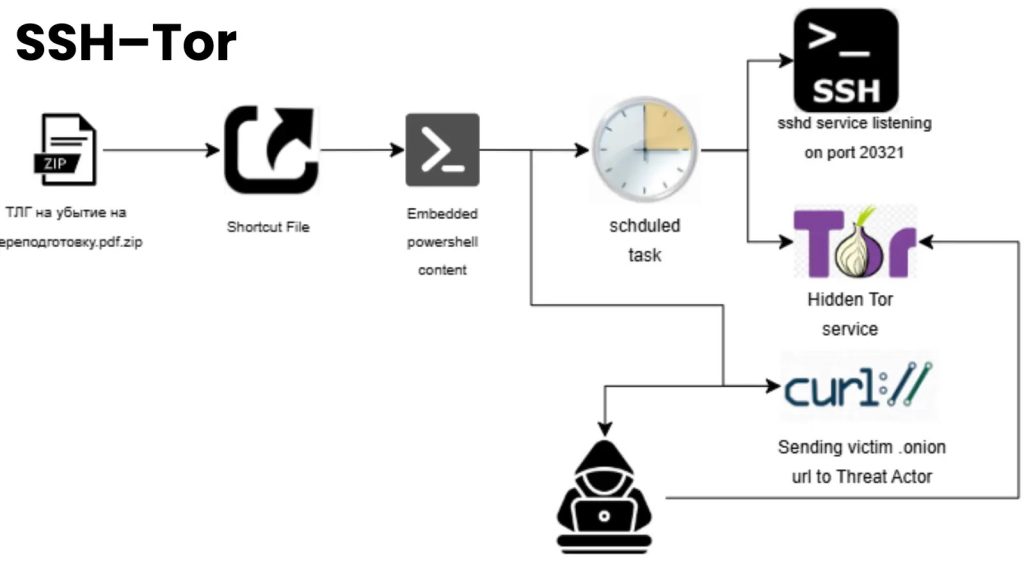

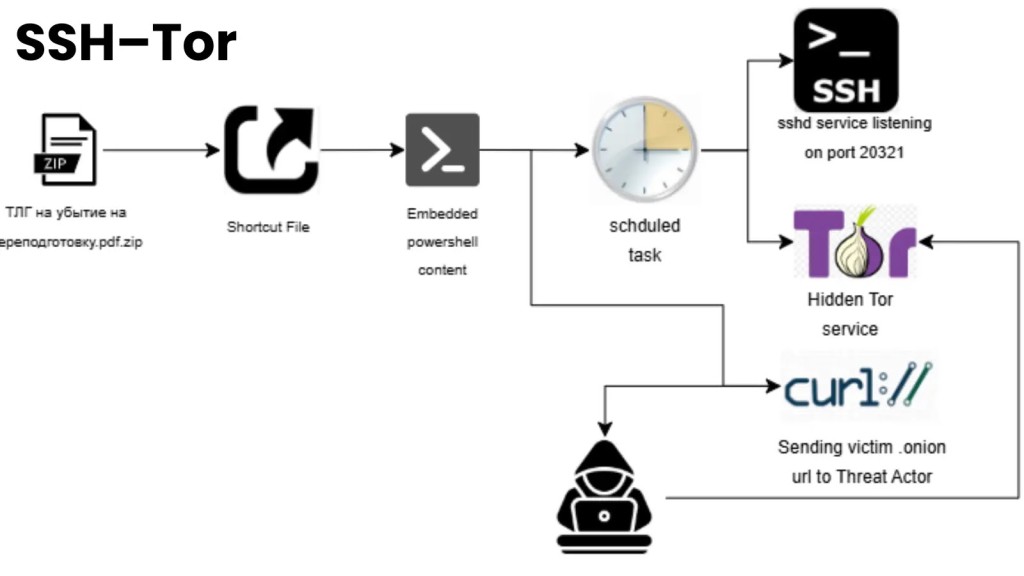

Cuộc tấn công đa giai đoạn này thể hiện sự phát triển đáng kể trong các kỹ thuật gián điệp mạng. Nó sử dụng các phương pháp né tránh tiên tiến như phần mở rộng tệp kép (double file extensions), kiểm tra chống sandbox, và thực thi PowerShell bị che giấu.

Mục tiêu là thiết lập quyền truy cập backdoor dai dẳng trên các hệ thống mục tiêu. Malware này triển khai một cơ sở hạ tầng phức tạp, kết hợp OpenSSH cho Windows với dịch vụ ẩn Tor tùy chỉnh có tính năng che giấu lưu lượng obfs4.

Điều này cung cấp cho các tác nhân đe dọa khả năng truy cập từ xa ẩn danh thông qua các giao thức SSH, RDP, SFTP và SMB. Cuộc tấn công sử dụng các tệp ZIP lồng nhau, ngụy trang tệp LNK và kiểm tra chống sandbox được thiết kế đặc biệt để vượt qua các hệ thống phát hiện tự động.

Cơ Chế Kiểm Tra Môi Trường và Chống Sandbox

Trước khi thực thi payload, malware xác thực các đặc điểm hệ thống. Nó kiểm tra xem có ít nhất mười tệp LNK gần đây và tối thiểu năm mươi tiến trình đang chạy hay không.

Những điều kiện này thường không có trong môi trường sandbox nhưng lại có trên các máy người dùng thực. Việc xác thực này đảm bảo malware sẽ tự chấm dứt trong môi trường phân tích, nhưng vẫn tiếp tục quá trình lây nhiễm trên các máy trạm hợp pháp.

Đầu tiên, PowerShell sử dụng lệnh Expand-Archive để giải nén nội dung của “persistentHandlerHashingEncodingScalable.zip” từ thư mục Downloads vào thư mục %appdata%logicpro.

Expand-Archive -Path "%USERPROFILE%DownloadspersistentHandlerHashingEncodingScalable.zip" -DestinationPath "%APPDATA%logicpro"Thiết Lập Backdoor và Cơ Sở Hạ Tầng C2

Việc triển khai phương tiện truyền tải cắm được obfs4 là một tiến bộ kỹ thuật lớn. Nó che giấu hiệu quả lưu lượng Tor dưới dạng hoạt động mạng bình thường, khiến việc phát hiện trở nên khó khăn hơn đáng kể so với các giao thức Tor tiêu chuẩn được sử dụng trong các chiến dịch trước đây.

Tor Ẩn Danh với Obfs4

Thông qua các dịch vụ Tor ẩn danh, những kẻ tấn công có được quyền truy cập vào nhiều giao thức, bao gồm SSH, RDP, SFTP và SMB. Điều này cho phép kiểm soát hệ thống hoàn toàn trong khi vẫn giữ được tính ẩn danh của chúng.

Tất cả các giao tiếp được định tuyến thông qua các địa chỉ onion ẩn danh, sử dụng các khóa mã hóa RSA được cài đặt sẵn. Điều này loại bỏ nhu cầu tạo khóa nhanh chóng, một hành động có thể kích hoạt cảnh báo bảo mật.

Giao Thức Truy Cập và Mã Hóa

Các chiến thuật, kỹ thuật và quy trình (TTPs) được sử dụng trong cuộc tấn công này có sự tương đồng chặt chẽ với Sandworm (còn được biết đến là APT44 và UAC-0125). Đây là một nhóm đe dọa dai dẳng nâng cao (APT) được liên kết với Nga.

Tuy nhiên, các nhà nghiên cứu nhấn mạnh rằng nếu không có một mô hình nhắm mục tiêu rõ ràng, việc xác định chắc chắn không thể được khẳng định ở giai đoạn này. Bối cảnh rộng hơn phù hợp với báo cáo tình báo từ CERT-UA và SSSCIP của Ukraine.

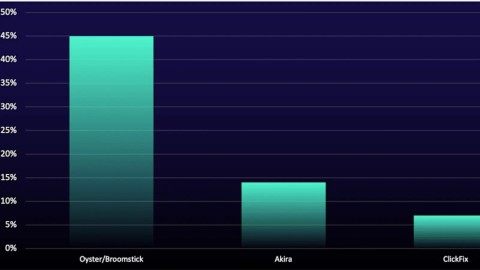

Các báo cáo này đã ghi nhận hơn 3.000 sự cố mạng trong nửa đầu năm 2025. Trong đó, nhiều sự cố đã khai thác nội dung lừa đảo được tạo bằng AI và các loại mã độc ngày càng tinh vi hơn.

Chuỗi Lây Nhiễm Chi Tiết

Chuỗi lây nhiễm bắt đầu khi nạn nhân giải nén tệp ZIP độc hại. Sau đó, họ sẽ thấy một tệp LNK ngụy trang thành tài liệu PDF cùng với một thư mục ẩn chứa các payload bổ sung.

Kích Hoạt Payload Ban Đầu

Khi mở cái có vẻ là một tài liệu quân sự hợp pháp, tệp LNK sẽ kích hoạt các lệnh PowerShell. Các lệnh này giải nén các tệp vào thư mục AppData của hệ thống và thực thi một script giai đoạn hai.

Script này hiển thị một tài liệu PDF mồi nhử. Tài liệu này là một lệnh quân sự tiếng Nga trông có vẻ xác thực, đề ngày 16 tháng 10 năm 2025, từ đơn vị quân sự B/4 89417 ở tỉnh Minsk.

Điều này cho thấy tác nhân đe dọa hiểu rõ các hoạt động quân sự và quy trình hành chính. Trong khi các nạn nhân xem xét tài liệu mồi nhử, malware thiết lập tính dai dẳng thông qua hai tác vụ theo lịch trình.

Thiết Lập Duy Trì Truy Cập (Persistence)

Tác vụ đầu tiên triển khai một dịch vụ OpenSSH bằng cách sử dụng một tệp nhị phân có chữ ký của Microsoft, được ngụy trang thành phần mềm hợp pháp. Dịch vụ này lắng nghe trên cổng 20321 với xác thực nghiêm ngặt dựa trên khóa RSA.

Tác vụ thứ hai thiết lập một dịch vụ ẩn Tor với chuyển tiếp cổng cho nhiều dịch vụ Windows. Bao gồm SSH trên cổng 20322, chia sẻ tệp SMB trên cổng 11435 và Giao thức Máy tính Từ xa (RDP) trên cổng 13893.

PuTTY được cấu hình với cài đặt proxy SOCKS5 localhost. Khóa riêng RSA đã được giải nén và chuyển đổi sang định dạng PPK bằng PuTTYgen để xác thực.

Exfiltration và Xác Minh Backdoor

Sau khi thiết lập dịch vụ ẩn, mã độc tạo một URL onion duy nhất xác định hệ thống bị xâm nhập và exfiltrate nó đến cơ sở hạ tầng Command-and-Control (C2). Thao tác này được thực hiện bằng công cụ curl với logic thử lại mạnh mẽ.

Các nhà nghiên cứu của CRIL đã kết nối thành công qua SSH để xác nhận chức năng backdoor. Mặc dù không có payload thứ cấp hoặc các hành động hậu khai thác nào được quan sát trong quá trình giám sát. Điều này cho thấy hoạt động này vẫn đang trong giai đoạn trinh sát hoặc giám sát trước khi khai thác tích cực. Thông tin chi tiết có thể được tìm thấy tại Cyble Research Blog.

Liên Kết Với Nhóm Sandworm (APT44)

Dựa trên các mô hình chiến thuật, cơ sở hạ tầng chồng chéo và sự phát triển từ chiến dịch Army+ tháng 12 năm 2024, cuộc tấn công này chứng tỏ sự cải tiến liên tục các kỹ thuật đã được chứng minh liên quan đến Đơn vị 74455 của Sandworm.

Lịch Sử Hoạt Động của Sandworm

Kể từ năm 2013, đơn vị này đã thực hiện nhiều cuộc tấn công mạng nhằm vào quân đội và cơ sở hạ tầng quan trọng của Ukraine. Bao gồm các cuộc tấn công BlackEnergy gây mất điện vào năm 2015, sự bùng phát mã độc NotPetya quy mô lớn vào năm 2017 và vụ vi phạm Kyivstar năm 2023.

Chiến dịch cài đặt giả mạo Army+ tháng 12 năm 2024 là một tiền thân trực tiếp. Nó liên quan đến các trình cài đặt NSIS độc hại được phân phối qua các trang web giả mạo Cloudflare Workers. Các trang này triển khai các script PowerShell để tạo quyền truy cập SSH ẩn qua Tor.

Mối đe dọa hiện tại cho thấy những cải tiến chiến thuật so với các hoạt động trước đây. Bao gồm việc bổ sung obfs4 để tăng cường giao tiếp Tor an toàn, triển khai các tác vụ theo lịch trình để duy trì dai dẳng đáng tin cậy và sử dụng chiến lược các khóa RSA được tạo sẵn để giảm thiểu rủi ro phát hiện và dấu vết hoạt động.

Các Chỉ Báo Thỏa Hiệp (IOCs) và Khuyến Nghị Phòng Ngừa

Để chống lại các cuộc tấn công gián điệp mạng tương tự, các đội phòng thủ cần tập trung vào việc phân tích hành vi endpoint, giám sát chuỗi thực thi tiến trình và kiểm tra các tác vụ theo lịch trình.

Giao tiếp Tor bị che giấu bằng obfs4 khiến việc phát hiện dựa trên mạng trở nên khó khăn hơn đáng kể.

Các Chỉ Báo Thỏa Hiệp (IOCs):

- Tên tệp mồi nhử:

ТЛГ на убытие на переподготовку.pdf - Tệp ZIP độc hại:

persistentHandlerHashingEncodingScalable.zip - Thư mục giải nén:

%appdata%logicpro - Cổng OpenSSH (backdoor):

20321/TCP - Cổng Tor Hidden Service (SSH):

20322/TCP - Cổng Tor Hidden Service (SMB):

11435/TCP - Cổng Tor Hidden Service (RDP):

13893/TCP - Nhóm đe dọa: Sandworm (APT44, UAC-0125, Đơn vị 74455)

- Kỹ thuật né tránh: Double file extensions, anti-sandbox checks (kiểm tra ít nhất 10 tệp LNK và 50 tiến trình đang chạy), obfuscated PowerShell.

- Cơ chế duy trì: Scheduled Tasks, OpenSSH for Windows.

Khuyến Nghị Phòng Ngừa:

- Thực hiện đào tạo nâng cao nhận thức bảo mật về các cuộc tấn công kỹ thuật xã hội, đặc biệt là những cuộc tấn công sử dụng tài liệu quân sự giả mạo.

- Triển khai và tăng cường khả năng phát hiện endpoint (EDR) để giám sát hành vi bất thường của tiến trình và hệ thống.

- Thường xuyên kiểm tra và kiểm toán các tác vụ theo lịch trình để phát hiện các mục nhập đáng ngờ.

- Sử dụng các giải pháp bảo mật mạng có khả năng phát hiện các mẫu lưu lượng Tor bất thường, ngay cả khi bị che giấu.

- Cập nhật và vá lỗi hệ thống định kỳ để giảm thiểu bề mặt tấn công.