Khai thác CVE-2025-59287 WSUS: Nguy hiểm thu thập dữ liệu

Các nhà nghiên cứu của Sophos đã phát hiện sự khai thác CVE nghiêm trọng trong các hệ thống Windows Server Update Services (WSUS) thực tế. Các tác nhân đe dọa đang tích cực thu thập dữ liệu nhạy cảm từ các tổ chức trên toàn cầu thông qua lỗ hổng này.

Mức độ nghiêm trọng của lỗ hổng WSUS CVE-2025-59287

Lỗ hổng thực thi mã từ xa (Remote Code Execution – RCE) nghiêm trọng, được định danh là CVE-2025-59287, đã trở thành mục tiêu chính. Kẻ tấn công tìm cách xâm nhập mạng doanh nghiệp và trích xuất thông tin giá trị.

Điểm đáng chú ý là việc khai thác không yêu cầu bất kỳ hình thức xác thực nào, làm tăng đáng kể rủi ro.

Lỗ hổng này đã thu hút sự chú ý ngay lập tức sau khi Microsoft phát hành các bản vá vào ngày 14 tháng 10 năm 2025.

Tiếp theo đó là một bản cập nhật khẩn cấp ngoài chu kỳ (out-of-band) được phát hành vào ngày 23 tháng 10 cùng năm.

Việc công bố mã proof-of-concept (PoC) trên GitHub đã đẩy nhanh đáng kể quá trình khai thác. Các tác nhân đe dọa bắt đầu thực hiện các cuộc tấn công chỉ vài giờ sau khi phân tích kỹ thuật được công khai.

Chi tiết chiến dịch khai thác và Phương thức tấn công

Các nhà nghiên cứu từ Sophos Counter Threat Unit đã phát hiện sự lạm dụng lỗ hổng đầu tiên vào ngày 24 tháng 10 lúc 02:53 UTC. Đây là dấu hiệu khởi đầu một làn sóng tấn công phối hợp.

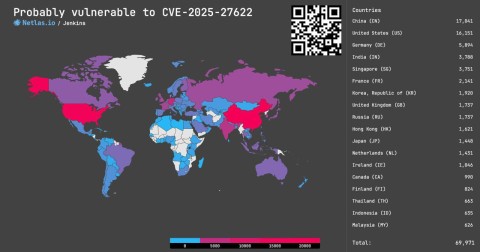

Các cuộc tấn công này nhắm vào các máy chủ WSUS được công khai ra internet trên nhiều ngành công nghiệp khác nhau.

Làn sóng khai thác kéo dài trong vài giờ và ảnh hưởng đến khách hàng trong nhiều lĩnh vực.

Các ngành bị ảnh hưởng bao gồm công nghệ, chăm sóc sức khỏe, sản xuất và giáo dục, chủ yếu tập trung tại Hoa Kỳ.

Phương pháp tấn công được các nhà nghiên cứu bảo mật của Sophos quan sát đã thể hiện khả năng tinh vi và có tổ chức.

Các tác nhân đe dọa tận dụng lỗi deserialization để thực thi mã độc hại. Lỗi này cho phép kẻ tấn công chèn dữ liệu độc hại vào một luồng dữ liệu đáng tin cậy.

Chúng thực hiện các lệnh PowerShell được mã hóa Base64 thông qua các tiến trình cmd.exe lồng nhau. Các tiến trình này chạy trong ngữ cảnh của các tiến trình worker của IIS.

Điều này cho phép kẻ tấn công lợi dụng quyền hạn của tiến trình IIS để thực hiện các hành động độc hại trên hệ thống.

Sau khi triển khai thành công, script PowerShell độc hại sẽ tự động thu thập một cách có hệ thống các dữ liệu quan trọng của tổ chức.

Các thông tin bị thu thập bao gồm địa chỉ IP bên ngoài và cấu hình cổng, danh sách đầy đủ người dùng miền Active Directory, và cấu hình giao diện mạng chi tiết.

Thu thập và Rò rỉ Dữ liệu nhạy cảm

Thông tin đã thu thập sau đó được trích xuất (exfiltrate) đến các URL webhook.site bên ngoài. Các địa chỉ này nằm dưới sự kiểm soát trực tiếp của tác nhân đe dọa.

Các nhà nghiên cứu đã xác định ít nhất sáu sự cố trong môi trường khách hàng của Sophos. Tuy nhiên, phân tích sơ bộ cho thấy khoảng 50 nạn nhân có thể đã bị xâm phạm.

Một điểm đáng chú ý là cơ chế dự phòng của script. Khi các nỗ lực tải lên webhook.site thất bại, script tự động chuyển sang sử dụng lệnh curl gốc của hệ thống.

Điều này đảm bảo việc trích xuất dữ liệu thành công, bất kể sự cố kết nối ban đầu với webhook.site.

Phân tích các URL webhook.site công khai đã tiết lộ các bãi chứa dữ liệu nhạy cảm.

Các bãi chứa này chứa thông tin người dùng miền và cấu hình mạng chi tiết từ nhiều trường đại học, công ty công nghệ, các công ty sản xuất và tổ chức chăm sóc sức khỏe.

Việc kẻ tấn công chọn sử dụng dịch vụ webhook.site miễn phí với lịch sử yêu cầu hiển thị công khai đã vô tình tạo điều kiện cho các nhà nghiên cứu.

Điều này cho phép họ ghi lại toàn bộ phạm vi hoạt động khai thác và đánh giá mức độ ảnh hưởng.

Cụ thể, từ 02:53 UTC đến 11:32 UTC ngày 24 tháng 10, kẻ tấn công đã đạt đến giới hạn 100 yêu cầu tối đa trên các URL webhook có sẵn.

Con số này chứng tỏ quy mô lớn của hoạt động trinh sát và khai thác nhắm vào các hệ thống dễ bị tổn thương.

Chỉ số Nhận diện Sự cố (IOCs)

Để hỗ trợ các tổ chức trong việc phát hiện và ứng phó, dưới đây là các chỉ số nhận diện sự cố đã được xác định:

- Tên miền được sử dụng để trích xuất dữ liệu:

webhook.site - Nguồn tin cậy về lỗ hổng và khai thác:

Sophos X-Ops Advisory on X - Cơ chế khai thác: Sử dụng lỗi deserialization để thực thi các lệnh PowerShell được mã hóa Base64 thông qua tiến trình

cmd.exetrong ngữ cảnh IIS worker process. - Dữ liệu mục tiêu: Địa chỉ IP bên ngoài, cấu hình cổng, danh sách người dùng Active Directory, cấu hình giao diện mạng.

Các biện pháp phòng ngừa và giảm thiểu rủi ro

Trước tình hình khai thác CVE nghiêm trọng này, các chuyên gia bảo mật và các cơ quan chính phủ hàng đầu, bao gồm CISA và NSA, đã kêu gọi các tổ chức thực hiện ngay lập tức các biện pháp bảo vệ cần thiết.

Điều này bao gồm việc khẩn trương áp dụng tất cả các bản vá có sẵn cho mọi cài đặt WSUS trong môi trường của tổ chức.

Các tổ chức cũng cần xác định và đánh giá tất cả các máy chủ WSUS đang được công khai ra internet. Đây là những mục tiêu có rủi ro cao nhất.

Thêm vào đó, cần hạn chế nghiêm ngặt quyền truy cập vào các cổng WSUS mặc định là 8530 và 8531.

Việc hạn chế này nên được thực hiện thông qua các chính sách phân đoạn mạng (network segmentation) mạnh mẽ và cấu hình tường lửa chặt chẽ.

Cuối cùng, các tổ chức nên thường xuyên xem xét nhật ký hệ thống của mình. Việc này nhằm tìm kiếm các chỉ số về nỗ lực quét hoặc khai thác lỗ hổng.

Việc khai thác CVE nghiêm trọng CVE-2025-59287 một cách nhanh chóng đã chứng tỏ tốc độ đáng kinh ngạc mà các tác nhân đe dọa có thể huy động lực lượng để lạm dụng các lỗ hổng mới được tiết lộ.

Do đó, việc vá lỗi kịp thời và triển khai các chiến lược phân đoạn mạng hiệu quả là những yếu tố cốt lõi và cần thiết để duy trì tư thế an ninh mạng vững chắc cho mọi tổ chức.