Nguy hiểm: AdaptixC2 bị biến thành vũ khí ransomware nghiêm trọng

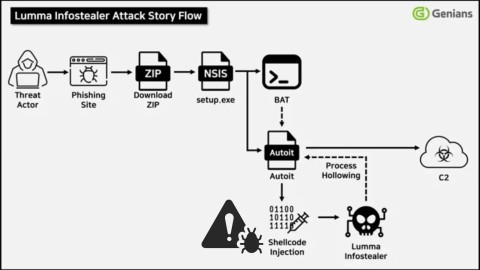

Các chuyên gia tình báo về mối đe dọa mạng đã phát hiện một chiến dịch ngày càng gia tăng, trong đó tội phạm mạng đang biến AdaptixC2, một framework Command and Control (C2) mã nguồn mở hợp pháp, thành vũ khí tấn công. Khám phá này cho thấy cách các tác nhân đe dọa lợi dụng các công cụ hack đạo đức để thực hiện các cuộc tấn công mạng tinh vi, với nhiều bằng chứng liên kết chặt chẽ sự phát triển của framework này với các mạng lưới tội phạm ở Nga.

Việc này đặt ra một thách thức đáng kể cho các nhà phòng thủ, khi việc phân biệt giữa hoạt động kiểm thử thâm nhập được ủy quyền và hành vi tội phạm ngày càng trở nên khó khăn, đặc biệt khi sử dụng các công cụ hợp pháp như AdaptixC2 trong các chiến dịch mã độc ransomware.

Khai Thác AdaptixC2 Trong Các Chiến Dịch Tấn Công Mạng

AdaptixC2 ban đầu được thiết kế như một framework hậu khai thác (post-exploitation) dành cho các nhóm đỏ (red team) và chuyên gia kiểm thử thâm nhập (penetration testers). Kiến trúc của nó bao gồm một máy chủ dựa trên Golang linh hoạt và một máy khách GUI C++ tương thích với các hệ điều hành Linux, Windows và macOS.

Sự sẵn có hợp pháp của framework này trên GitHub đã biến nó thành một lựa chọn hấp dẫn cho các chuyên gia an ninh mạng. Tuy nhiên, các tác nhân đe dọa nhanh chóng nhận ra tiềm năng của nó cho các mục đích độc hại, dẫn đến việc weaponize và sử dụng trong các chiến dịch mã độc ransomware.

Phát Hiện Ban Đầu về Lạm Dụng AdaptixC2

Các nhà phân tích mối đe dọa của Silent Push lần đầu tiên quan sát thấy việc lạm dụng AdaptixC2 khi điều tra trình tải phần mềm độc hại CountLoader vào tháng 8 năm 2025. Các payload độc hại được phân phối thông qua hạ tầng của kẻ tấn công sử dụng CountLoader, cho thấy sự ưu tiên kết hợp các công cụ này trong các cuộc tấn công phối hợp.

Ngay sau khi nhóm nghiên cứu triển khai các chữ ký phát hiện cho AdaptixC2, các báo cáo công khai đã xác nhận sự gia tăng đột biến trong việc sử dụng framework này trong các chiến dịch mã độc ransomware trên toàn cầu, đặc biệt là bởi các tổ chức liên kết với mã độc ransomware Akira.

Bạn có thể tham khảo thêm chi tiết về nghiên cứu ban đầu từ Silent Push tại đây.

Mối Liên Kết Giữa AdaptixC2 và Mã Độc Ransomware Akira

Báo cáo DFIR đã ghi lại việc sử dụng AdaptixC2 bởi các tổ chức liên kết với mã độc ransomware Akira. Điều này cho thấy công cụ này đã chuyển đổi nhanh chóng từ mục đích sử dụng hợp pháp sang khai thác tội phạm.

Mã độc ransomware Akira đã ảnh hưởng đến hơn 250 tổ chức trên toàn cầu kể từ tháng 3 năm 2023, tác động đến các doanh nghiệp và nhà cung cấp cơ sở hạ tầng quan trọng ở Bắc Mỹ, Châu Âu và Úc. Ước tính số tiền chuộc thu được đã vượt quá 42 triệu USD.

Thông tin chi tiết về các cuộc tấn công của Akira ransomware có thể được tìm thấy tại đây.

Bằng Chứng Về Liên Hệ Với Diễn Đàn Hack

Thông tin thu được từ một trang web tình báo nguồn mở (OSINT), intelx.io, đã xác nhận một địa chỉ email liên quan đến hoạt động này cũng được tìm thấy trong một cơ sở dữ liệu bị rò rỉ thuộc một diễn đàn hack đã biết. Điều này củng cố thêm mối liên hệ giữa các nhà khai thác AdaptixC2 và thế giới ngầm tội phạm.

Nguồn Gốc Phát Triển và Mối Quan Hệ Với Mạng Lưới Tội Phạm

Các nhà nghiên cứu mối đe dọa đã truy vết sự phát triển chính của AdaptixC2 đến một cá nhân sử dụng biệt danh “RalfHacker”. Người này tự nhận là một chuyên gia kiểm thử thâm nhập, nhà điều hành nhóm đỏ và nhà phát triển phần mềm độc hại trên hồ sơ GitHub của mình.

Hồ Sơ “RalfHacker” và Hoạt Động Ngầm

Sự kết hợp các vai trò này đã ngay lập tức dấy lên báo động đỏ cho các nhà phân tích bảo mật điều tra việc khai thác tội phạm framework C2 này. Nghiên cứu sâu hơn cho thấy các địa chỉ email này xuất hiện trong các cơ sở dữ liệu bị rò rỉ từ các diễn đàn hack đã biết, cho thấy mối liên hệ sâu sắc hơn với thế giới ngầm tội phạm so với các nhà phát triển hợp pháp thông thường.

Kênh Telegram và Liên Kết Đến Hệ Sinh Thái Nga

Cuộc điều tra đã dẫn các nhà nghiên cứu đến một kênh Telegram lớn được đặt tên theo RalfHacker. Tại đây, nhà phát triển thông báo các bản cập nhật AdaptixC2 độc quyền bằng tiếng Nga, kèm theo các hashtag liên quan đến Active Directory, APT và các tài liệu ATM.

Mô hình giao tiếp này phù hợp với thông tin tình báo thu thập được trong nghiên cứu song song về CountLoader. Nó chỉ ra các kết nối trong hệ sinh thái tội phạm mạng của Nga, thường xuyên sử dụng các công cụ như AdaptixC2 để triển khai mã độc ransomware.

Thách Thức Đối Với An Ninh Mạng và Khuyến Nghị

Việc vũ khí hóa AdaptixC2 nhấn mạnh một thách thức quan trọng đối với các nhà phòng thủ trong an ninh mạng: phân biệt giữa kiểm thử thâm nhập được ủy quyền và hoạt động tội phạm khi sử dụng các công cụ hợp pháp. Các framework red team khác, như evilginx2, cũng đang phải đối mặt với sự lạm dụng rộng rãi của tội phạm trong khi vẫn duy trì các trường hợp sử dụng hợp pháp.

Các tác nhân đe dọa thường che giấu hoạt động của mình dưới vỏ bọc hack đạo đức khi giao tiếp với các tội phạm khác, cho phép các nhà phát triển duy trì sự phủ nhận đáng tin cậy. Hồ sơ của RalfHacker, công khai quảng cáo thông tin xác thực “maldev” (phát triển phần mềm độc hại) cùng với các bằng cấp red team, thể hiện chiến thuật che đậy này. Mặc dù bằng chứng trực tiếp liên kết cá nhân RalfHacker với các hoạt động tội phạm cụ thể vẫn chưa đủ để đưa ra kết luận dứt khoát, nhưng các bằng chứng gián tiếp đã đặt ra mối lo ngại nghiêm trọng.

Các Dấu Hiệu Đáng Báo Động

- Việc framework này đang được sử dụng tích cực bởi các nhà điều hành mã độc ransomware đã được xác nhận.

- Các mối liên hệ rõ ràng của RalfHacker với các mạng lưới tội phạm Nga thông qua kênh Telegram và tiếp thị công cụ.

- Việc bảo trì và cập nhật thường xuyên của công cụ đều cho thấy những mối quan hệ không hề tầm thường giữa nhà phát triển và các tác nhân độc hại.

Các đội ngũ bảo mật được khuyến cáo nên giám sát hạ tầng AdaptixC2 một cách cảnh giác, vì framework này tiếp tục tạo điều kiện cho các cuộc tấn công mạng tinh vi chống lại các tổ chức trên toàn thế giới. Việc này là cần thiết để bảo vệ hệ thống khỏi các mối đe dọa tiềm tàng từ mã độc ransomware và các chiến dịch tấn công khác.