Mã độc Airstalk: Tấn công tinh vi, rò rỉ dữ liệu khẩn cấp

Các nhà nghiên cứu an ninh mạng đã phát hiện ra một họ mã độc Airstalk tinh vi nhắm vào hệ điều hành Windows. Mã độc Airstalk này lạm dụng cơ sở hạ tầng quản lý thiết bị di động (MDM) hợp pháp để thiết lập kênh liên lạc C2 (command-and-control) bí mật và đánh cắp thông tin đăng nhập trình duyệt nhạy cảm.

Malware này, có sẵn trong cả biến thể PowerShell và .NET, đã được liên kết với độ tin cậy trung bình đến một tác nhân đe dọa cấp quốc gia hoạt động thông qua một vectơ tấn công mạng chuỗi cung ứng.

Các nhà phân tích bảo mật đã tạo cụm hoạt động đe dọa CL-STA-1009 để theo dõi mối đe dọa mới nổi này và mọi hoạt động độc hại liên quan. Thiết kế tinh vi và các kỹ thuật lẩn tránh của mã độc cho thấy một đối thủ được trang bị tốt với khả năng phát triển công cụ tùy chỉnh để truy cập liên tục và đánh cắp dữ liệu.

Kỹ Thuật Lạm Dụng AirWatch API

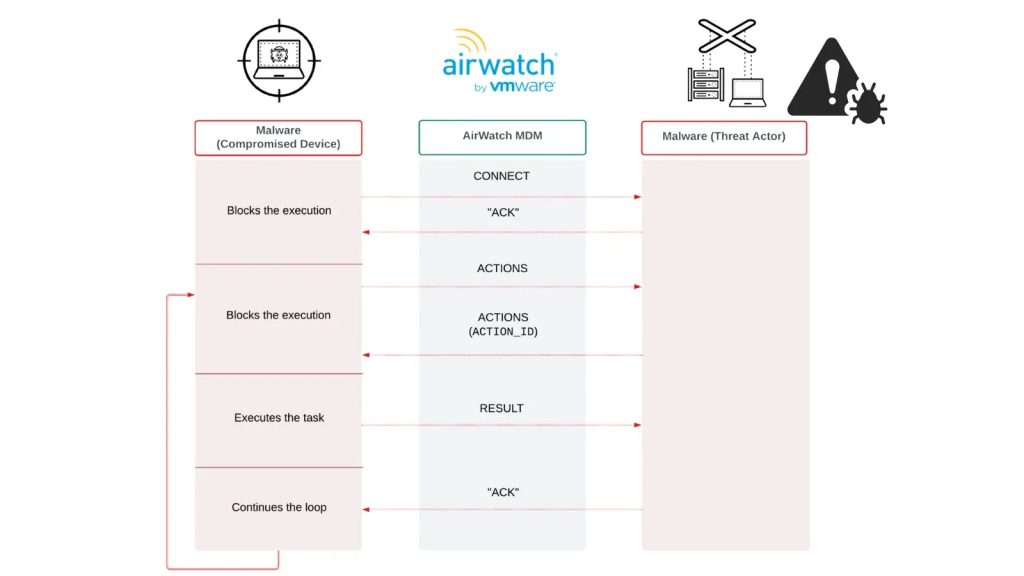

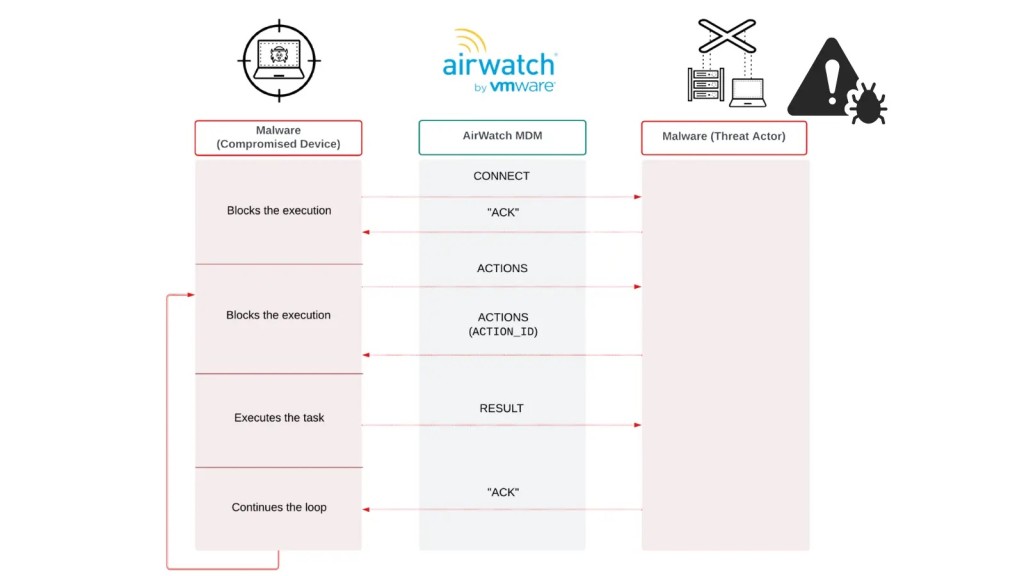

Airstalk nổi bật nhờ việc lạm dụng API của AirWatch, hiện được biết đến là Workspace ONE Unified Endpoint Management. Malware này khai thác một cách khéo léo tính năng thuộc tính thiết bị tùy chỉnh và khả năng tải tệp của nền tảng để thiết lập một kênh liên lạc “dead drop”.

Kênh này cho phép những kẻ tấn công truyền lệnh và đánh cắp dữ liệu mà không cần kết nối trực tiếp, vốn có thể kích hoạt các cảnh báo bảo mật. Kỹ thuật này bắt chước lưu lượng MDM hợp pháp, làm cho việc phát hiện trở nên khó khăn hơn đáng kể đối với các công cụ bảo mật truyền thống.

Biến Thể PowerShell: Phương Thức Giao Tiếp

Biến thể PowerShell của mã độc Airstalk thiết lập giao tiếp thông qua endpoint thiết bị của MDM API. Nó sử dụng các thông báo JSON để liên lạc với những kẻ tấn công qua các thuộc tính tùy chỉnh.

Malware đọc UUID thực của thiết bị bị xâm nhập thông qua Windows Management Instrumentation (WMI). Sau đó, nó sử dụng các thông báo JSON được mã hóa Base64 để truyền dữ liệu một cách bí mật.

# Ví dụ giả định về cách malware có thể truy vấn UUID (không phải mã thực tế của Airstalk)

Get-CimInstance Win32_ComputerSystemProduct | Select-Object -ExpandProperty UUID

Biến Thể .NET: Kiến Trúc Nâng Cao và Đa Luồng

Biến thể .NET tiên tiến hơn của mã độc Airstalk giới thiệu sự tinh vi bổ sung với ba loại phân phối riêng biệt cho giao tiếp C2. Mỗi loại có các hậu tố riêng biệt cho dữ liệu gỡ lỗi, kết quả tác vụ và thiết lập kết nối.

Không giống như tiền thân PowerShell, phiên bản .NET triển khai kiến trúc đa luồng. Các luồng riêng biệt quản lý các tác vụ C2, đánh cắp nhật ký gỡ lỗi và duy trì giao tiếp beaconing cứ sau 10 phút.

Chiếm Đoạt Thông Tin Trình Duyệt và Rò Rỉ Dữ Liệu

Cả hai biến thể mã độc Airstalk đều tập trung chủ yếu vào việc đánh cắp thông tin trình duyệt nhạy cảm. Điều này bao gồm cookies, lịch sử duyệt web, dấu trang và ảnh chụp màn hình.

Biến thể PowerShell đặc biệt nhắm mục tiêu vào Google Chrome. Trong khi đó, phiên bản .NET mở rộng phạm vi của nó để bao gồm Microsoft Edge và Island Browser, cho thấy sự phát triển và chiến lược nhắm mục tiêu rộng hơn của mã độc.

Kỹ Thuật Đánh Cắp Cookie qua Remote Debugging

Một khả năng đặc biệt đáng lo ngại liên quan đến cơ chế đánh cắp cookie của malware thông qua tính năng gỡ lỗi từ xa của Chrome. Mặc dù kỹ thuật này đã được quan sát thấy trong các công cụ đánh cắp thông tin như Lumma và StealC, việc tích hợp chức năng này vào một công cụ quản lý hệ thống đáng tin cậy cho phép thực thi mà không gây nghi ngờ trong các môi trường được bảo vệ tốt.

Malware này kích hoạt gỡ lỗi từ xa trong trình duyệt. Sau đó, nó khởi động lại trình duyệt với các tham số để tải các hồ sơ Chrome được nhắm mục tiêu, và đổ tất cả cookie vào các tệp. Các tệp này sau đó được đánh cắp qua kênh bí mật.

# Ví dụ giả định về lệnh kích hoạt remote debugging (không phải mã thực tế của Airstalk)

chrome.exe --remote-debugging-port=9222 --user-data-dir="C:PathToChromeProfile"

Các Khả Năng Kỹ Thuật Chính của Airstalk Biến Thể .NET

Biến thể .NET của Airstalk thể hiện các khả năng tinh vi hơn với hỗ trợ phiên bản, hiện được xác định trong các phiên bản 13 và 14. Các nhà nghiên cứu đã xác định 11 tác vụ riêng biệt trong phiên bản .NET so với 7 tác vụ trong biến thể PowerShell.

Các tác vụ này bao gồm:

- Chụp ảnh màn hình (screenshot capture)

- Đánh cắp hồ sơ (profile exfiltration) cho nhiều trình duyệt

- Ánh xạ tệp (file mapping)

- Mở URL

- Các hoạt động đánh cắp thông tin đăng nhập toàn diện

Kỹ Thuật Lẩn Tránh và Dấu Hiệu Tấn Công

Trong một nỗ lực lẩn tránh phòng thủ đáng chú ý, các tệp nhị phân .NET của mã độc Airstalk được ký bằng một chứng chỉ được cấp cho Aoteng Industrial Automation (Langfang) Co., Ltd., một tổ chức của Trung Quốc.

Các nhà nghiên cứu bảo mật đánh giá rằng chứng chỉ này có khả năng bị đánh cắp, đặc biệt là khi nó đã bị thu hồi khoảng 10 phút sau ngày phát hành là 28 tháng 6 năm 2024. Thời gian hiệu lực của chứng chỉ ban đầu được đặt để hết hạn vào ngày 28 tháng 6 năm 2025, nhưng việc thu hồi nhanh chóng cho thấy cơ quan cấp chứng chỉ đã phát hiện việc sử dụng gian lận.

Các tác nhân đe dọa đứng sau CL-STA-1009 cũng đã thao túng dấu thời gian PE (Portable Executable) để che giấu dòng thời gian phát triển của chúng. Tuy nhiên, dấu thời gian ký đã tiết lộ hoạt động phát triển malware từ tháng 7 năm 2024 đến tháng 1 năm 2025. Ngoài ra, biến thể .NET cố gắng bắt chước các ứng dụng cũ thông qua các thuộc tính metadata cụ thể, làm phức tạp thêm các nỗ lực phát hiện.

Ảnh Hưởng Chuỗi Cung Ứng và Rủi Ro Bảo Mật

Việc nghi ngờ sử dụng mã độc Airstalk trong các tấn công mạng chuỗi cung ứng mang lại những hàm ý đáng kể cho các tổ chức sử dụng dịch vụ thuê ngoài quy trình kinh doanh (BPO). Các nhà cung cấp BPO thường cấp cho các nhà thầu chuyên biệt quyền truy cập rộng rãi vào các hệ thống kinh doanh quan trọng khi làm việc từ thiết bị được quản lý bên ngoài các biện pháp kiểm soát bảo mật của tổ chức khách hàng.

Điều này tạo ra một mục tiêu hấp dẫn cho các tác nhân cấp quốc gia tìm kiếm quyền truy cập liên tục vào nhiều nạn nhân thông qua một lần xâm nhập duy nhất. Khả năng tận dụng quy mô của các BPO, nơi tài năng chuyên biệt cao phục vụ nhiều khách hàng cùng lúc, có nghĩa là một sự xâm nhập thành công có thể cung cấp cho những kẻ tấn công quyền truy cập cổng vào nhiều tổ chức đồng thời. Xem thêm phân tích chi tiết về mã độc Airstalk từ Palo Alto Networks tại Unit 42.

Cookie phiên trình duyệt bị đánh cắp có thể cho phép truy cập vào một số lượng lớn khách hàng BPO. Trong khi đó, ảnh chụp màn hình và thông tin đăng nhập bị chiếm giữ có thể tiết lộ thông tin độc quyền nhạy cảm cho cả nạn nhân và khách hàng của họ. Điều này dẫn đến nguy cơ rò rỉ dữ liệu nghiêm trọng.

Các tổ chức được khuyến nghị triển khai các công cụ giám sát hành vi có khả năng phát hiện các bất thường tinh vi để phân biệt hành vi của kẻ tấn công với các mẫu người dùng thông thường, đặc biệt đối với quyền truy cập của nhà cung cấp bên thứ ba.