Khẩn cấp: Bảo vệ tài khoản đặc quyền chống tấn công nghiêm trọng

Google đã công bố hướng dẫn toàn diện về bảo vệ tài khoản đặc quyền, một động thái quan trọng nhằm đối phó với một trong những vector tấn công nguy hiểm nhất hiện nay: đánh cắp thông tin đăng nhập.

Các khuyến nghị mới này tập trung vào cách những kẻ tấn công ngày càng khai thác “chìa khóa vàng” này để xâm nhập vào các hệ thống nhạy cảm và đánh cắp dữ liệu có giá trị.

Mối đe dọa mạng từ Thông tin đăng nhập bị đánh cắp

Theo phân tích threat intelligence gần đây, thông tin đăng nhập bị đánh cắp hiện đứng thứ hai về mức độ phổ biến trong các phương thức tấn công.

Phương pháp này chiếm 16% các vụ xâm nhập vào tổ chức trong năm 2024.

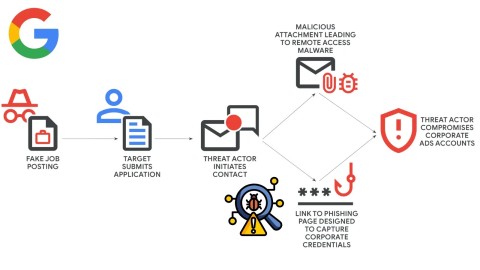

Sự dịch chuyển này phản ánh một xu hướng ngày càng tăng, trong đó tội phạm mạng sử dụng các phần mềm độc hại tinh vi và chiến thuật kỹ thuật xã hội để thu thập mật khẩu và session token.

Sự trỗi dậy của các chiến dịch đánh cắp thông tin đăng nhập được hỗ trợ bởi trí tuệ nhân tạo (AI) đã làm cho vấn đề trở nên cấp bách hơn bao giờ hết.

Phức tạp hóa trong quản lý bảo mật

Thách thức đối với các đội ngũ bảo mật đã trở nên phức tạp hơn đáng kể.

Các tổ chức ngày nay quản lý nhiều loại tài khoản hơn so với các tài khoản quản trị viên truyền thống.

Môi trường đám mây, ứng dụng container hóa và hệ thống tự động hóa đã giới thiệu vô số định danh đặc quyền mới.

Điều này bao gồm tài khoản dịch vụ (service accounts), khóa API (API keys) và thông tin đăng nhập của nhà phát triển (developer credentials).

Những định danh này hiện đang trở thành mục tiêu tích cực của những kẻ tấn công.

Định nghĩa và Phạm vi của Tài khoản Đặc quyền

Theo hướng dẫn của Google, “Đặc quyền mang tính ngữ cảnh theo vai trò và cấp bậc.”

Một tài khoản được coi là đặc quyền khi việc lạm dụng nó có thể thay đổi cài đặt hệ thống, sửa đổi chính sách bảo mật hoặc truy cập dữ liệu nhạy cảm.

Mở rộng khái niệm tài khoản đặc quyền

Định nghĩa này mở rộng ra ngoài các mục tiêu rõ ràng như quản trị viên miền (domain administrators).

Nó bao gồm cả các nhà phát triển có quyền truy cập nền tảng đám mây và người dùng doanh nghiệp xử lý thông tin tài chính thông qua các ứng dụng web.

Vấn đề trở nên nguy hiểm hơn vì những tài khoản này thường bị bỏ qua trong các kế hoạch bảo mật.

Nhiều tổ chức duy trì các chiến lược Quản lý truy cập đặc quyền (PAM) hẹp, chỉ tập trung vào các quản trị viên miền.

Điều này khiến tài khoản dịch vụ và khóa API không được giám sát đầy đủ, mặc dù chúng có quyền truy cập rộng rãi vào hệ thống.

Chiến lược Toàn diện để Bảo vệ Tài khoản Đặc quyền

Google khuyến nghị một phương pháp tiếp cận “phòng thủ theo chiều sâu” (defense-in-depth) được xây dựng trên ba trụ cột liên kết với nhau: ngăn chặn, phát hiện và phản ứng.

Chiến lược này giúp giảm thiểu rủi ro bảo mật từ các cuộc tấn công nhắm vào thông tin đăng nhập.

Ngăn chặn (Prevention)

Ngăn chặn bắt đầu bằng việc xác định rõ ràng và phân loại tất cả các tài khoản đặc quyền trong một tổ chức.

Sau đó, gán các cấp độ truy cập phù hợp dựa trên yêu cầu công việc thực tế.

- Các tổ chức nên triển khai xác thực đa yếu tố (MFA) trên tất cả các đường dẫn quản trị.

- Thực thi các giải pháp quản lý truy cập đặc quyền (PAM) để xoay vòng thông tin đăng nhập và ghi lại các phiên làm việc.

Phát hiện (Detection)

Phát hiện đòi hỏi duy trì khả năng hiển thị vào các hoạt động đặc quyền.

Các đội ngũ bảo mật phải tinh chỉnh hệ thống giám sát để xác định hành vi bất thường từ các tài khoản quản trị viên.

Họ cũng cần theo dõi cách thông tin đăng nhập di chuyển trong môi trường.

Các hệ thống phát hiện nên ưu tiên giảm thời gian kẻ tấn công ở lại trong mạng.

Thời gian tồn tại trung bình trên toàn cầu hiện tại vẫn là 11 ngày trong năm 2024.

Phản ứng (Response)

Khả năng phản ứng phải cho phép điều tra và khắc phục nhanh chóng khi xảy ra sự cố xâm phạm.

Điều này bao gồm việc có các quy trình truy cập khẩn cấp đã được kiểm tra và thực hiện các bài tập an ninh định kỳ để xác thực các biện pháp kiểm soát.

Các Giai đoạn Trưởng thành của Chương trình PAM

Google phác thảo bốn giai đoạn trưởng thành cho các chương trình quản lý truy cập đặc quyền.

- Uninitiated (Khởi tạo): Các tổ chức bắt đầu ở trạng thái chưa được khởi tạo với các quy trình thủ công và theo dõi bằng bảng tính.

- Ad-hoc (Tự phát): Tiến triển qua các giải pháp điểm (point solutions) tự phát.

- Repeatable (Lặp lại): Đạt đến giai đoạn có thể lặp lại với các biện pháp kiểm soát nhất quán trên các nền tảng.

- Iterative Optimization (Tối ưu hóa lặp lại): Cuối cùng đạt được sự tối ưu hóa lặp lại, nơi tự động hóa liên tục cải thiện an toàn thông tin.

Hướng dẫn nhấn mạnh rằng việc chỉ triển khai một công cụ PAM thôi là chưa đủ.

Các tổ chức phải thiết lập quản trị mạnh mẽ, thực thi cấu trúc tài khoản theo cấp bậc, và thường xuyên kiểm toán các quyền hạn hiệu quả trên tất cả các tài nguyên.

Thông tin chi tiết về các khuyến nghị này có thể được tìm thấy trên blog chính thức của Google Cloud về giám sát tài khoản đặc quyền.