Mối đe dọa mạng: Chiến dịch Hijackloader nguy hiểm

Một chiến dịch gần đây đã được ghi nhận, khai thác các chủ đề tài liệu tư pháp để phân phối mã độc Hijackloader. Loại mã độc này sau đó triển khai trojan truy cập từ xa (RAT) PureHVNC. Đây là lần đầu tiên sự kết hợp này được quan sát nhằm vào người dùng nói tiếng Tây Ban Nha ở Mỹ Latinh, đánh dấu một mối đe dọa mạng đáng kể trong khu vực.

Phân Tích Chiến Dịch Tấn Công và Sự Chuyển Dịch Chiến Thuật

Chiến dịch này thể hiện một sự thay đổi chiến thuật đáng kể của các tác nhân đe dọa hoạt động trong khu vực. Trước đây, Hijackloader đã được ghi nhận trong các chiến dịch nhắm mục tiêu vào khách hàng của CrowdStrike để phân phối RemcosRAT.

Hiện tại, Hijackloader đã được tái sử dụng để phân phối PureHVNC, một công cụ malware-as-a-service (MaaS) được bán tích cực trên các diễn đàn ngầm và kênh Telegram. Điều này cho phép các tác nhân đe dọa dễ dàng tiếp cận các công cụ mạnh mẽ và mở rộng phạm vi tấn công.

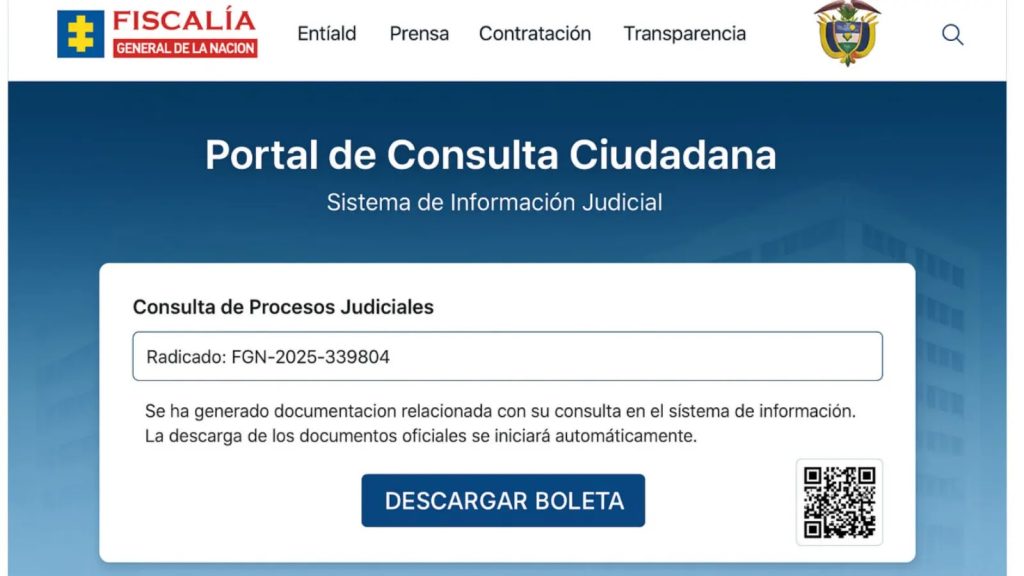

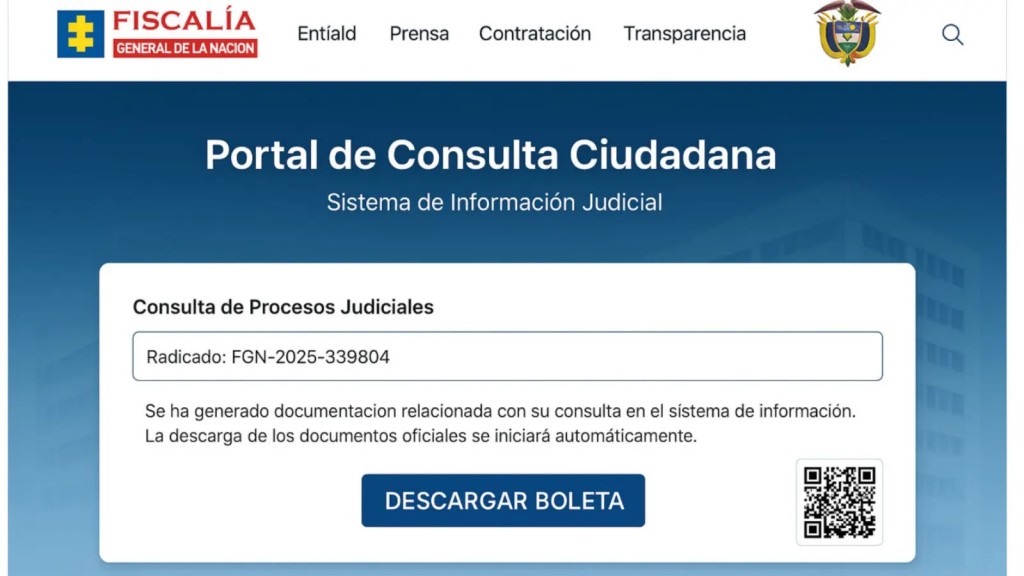

Từ tháng 8 đến tháng 10 năm 2025, IBM X-Force đã xác định một chiến dịch tinh vi nhắm mục tiêu vào người dùng Colombia. Các email giả mạo văn phòng Tổng chưởng lý của quốc gia này đã được sử dụng như một vector tấn công chính.

Sự hội tụ giữa cơ sở hạ tầng tấn công đã được thiết lập và các công cụ payload mới nổi này cho thấy bối cảnh đe dọa đang phát triển mà các tổ chức ở Mỹ Latinh phải đối mặt trong các cuộc tấn công mạng.

Kỹ Thuật Social Engineering và Phương Thức Lây Nhiễm Ban Đầu

Các tác nhân đe dọa đã tạo ra các email giả mạo rất thuyết phục. Chúng tự nhận là từ văn phòng Tổng chưởng lý Colombia, thông báo cho người nhận rằng các vụ kiện đã được đệ trình bởi các cựu nhân viên và đang chờ xử lý trước các tòa án lao động.

Các email này bao gồm các tệp đính kèm SVG được thiết kế để mở trong Google Drive. Kỹ thuật này tạo cho nạn nhân cảm giác hợp pháp hóa, đồng thời che giấu bản chất độc hại của payload bằng cách lợi dụng niềm tin vào các dịch vụ đám mây quen thuộc.

Khi nạn nhân nhấp vào bản xem trước tài liệu hoặc cố gắng tải xuống tệp qua Google Drive, họ sẽ nhận được một tệp lưu trữ ZIP. Tệp ZIP này chứa nhiều tệp, trong đó có một tệp thực thi được bảo vệ bằng mật khẩu.

Mật khẩu được hiển thị rõ ràng trên trang hoàn tất tải xuống. Điều này khuyến khích nạn nhân giải nén và thực thi nhị phân độc hại, hoàn tất bước đầu của quá trình lây nhiễm Hijackloader.

Cách tiếp cận social engineering này khai thác lòng tin vào các quy trình tư pháp và thông tin liên lạc chính thức. Đây là những chiến thuật tâm lý đặc biệt hiệu quả trong các nền văn hóa coi trọng các thư tín pháp lý, đòi hỏi sự chú ý và tuân thủ ngay lập tức.

Chi Tiết Chuỗi Lây Nhiễm và Kỹ Thuật Né Tránh Phức Tạp

Chuỗi lây nhiễm bắt đầu bằng kỹ thuật DLL side-loading, một kỹ thuật lạm dụng cơ chế tải thư viện của Windows. Kỹ thuật này lợi dụng cách Windows ưu tiên tải DLL từ cùng thư mục với tệp thực thi thay vì từ các đường dẫn hệ thống mặc định.

Hijackloader đổi tên tệp javaw.exe hợp pháp thành một tên liên quan đến tư pháp (ví dụ: 02 BOLETA FISCAL.exe). Sau đó, một tệp JLI.dll độc hại được đặt trong cùng thư mục.

Khi tệp thực thi đã đổi tên được khởi chạy, Windows sẽ tải DLL đã sửa đổi từ thư mục cục bộ thay vì đường dẫn hệ thống. Điều này thiết lập chỗ đứng ban đầu cho việc thực thi mã độc Hijackloader mà không bị hệ điều hành nghi ngờ.

Chức Năng Loader và Các Biện Pháp Chống Phân Tích Nâng Cao

Các giai đoạn tiếp theo liên quan đến chức năng loader tinh vi của Hijackloader. Mã độc giải mã các cấu hình được mã hóa lưu trữ trong các tệp tạm thời. Những cấu hình này chứa các hướng dẫn chi tiết cho các hoạt động tiếp theo.

Nó thực hiện các kiểm tra chống phân tích toàn diện, bao gồm phát hiện máy ảo (VM) và nhận dạng trình gỡ lỗi (debugger). Mục tiêu là để tránh bị phân tích trong các môi trường sandbox hoặc bởi các nhà nghiên cứu bảo mật, từ đó kéo dài tuổi thọ hoạt động của mã độc.

Mã độc cũng triển khai các kỹ thuật tiêm mã (code injection) tiên tiến để tải PureHVNC vào các quy trình hệ thống hợp pháp. Điều này giúp mã độc ẩn mình và hoạt động với quyền hạn của các tiến trình đáng tin cậy, gây khó khăn cho việc phát hiện.

Nhiều chiến lược né tránh được mã độc PureHVNC sử dụng, bao gồm stack spoofing để che dấu nguồn gốc các cuộc gọi API và bỏ qua (unhooking) các hook giám sát bảo mật do phần mềm chống vi-rút cài đặt.

Các cơ chế chống gỡ lỗi dựa trên thời gian đo độ trễ lệnh cũng được áp dụng. Điều này giúp phát hiện và ngăn chặn hoạt động trong các môi trường phân tích được điều khiển bằng cách xác định sự khác biệt về hiệu suất.

Cuối cùng, shellcode của PureHVNC được tải vào vssapi.dll, đây là DLL được chỉ định cụ thể trong cấu hình của mã độc. Việc này càng làm tăng khả năng ẩn mình của mã độc trong các tiến trình hệ thống.

Kiến Trúc Mô-đun và Khả Năng Duy Trì Quyền Truy Cập Bền Vững

Kiến trúc mô-đun của Hijackloader cho phép hành vi tùy chỉnh cao thông qua các cờ cấu hình. Sự linh hoạt này giúp các tác nhân đe dọa điều chỉnh hoạt động của mã độc theo từng mục tiêu cụ thể.

Mã độc hỗ trợ nhiều cơ chế duy trì quyền truy cập (persistence). Các cơ chế này bao gồm việc tạo tác vụ theo lịch trình và các phím tắt thư mục khởi động, đảm bảo quyền truy cập liên tục qua các lần khởi động lại hệ thống mục tiêu.

Các quy trình chống ảo hóa của Hijackloader phát hiện môi trường sandbox bằng cách truy vấn bộ nhớ vật lý, số lượng bộ xử lý và chữ ký hypervisor. Nó tự động chấm dứt nếu tài nguyên không đủ cho thấy môi trường phân tích, giúp tránh bị nghiên cứu và trích xuất IOC.

Mã độc này còn kết hợp các khả năng UAC bypass thông qua cả phương pháp leo thang đặc quyền hợp pháp và khai thác giao diện COM. Điều này cho phép di chuyển ngang và leo thang đặc quyền ngay cả khi chạy với quyền người dùng tiêu chuẩn, mở rộng quyền kiểm soát của kẻ tấn công.

Các phương pháp tiêm mã của Hijackloader thay đổi tùy theo các thông số cấu hình. Nó hỗ trợ process hollowing, thread context hijacking và kỹ thuật tệp giao dịch NTFS để thực thi payload, đồng thời né tránh các hệ thống phát hiện dựa trên bộ nhớ.

Đánh Giá Tình Hình Đe Dọa và Khuyến Nghị An Ninh Mạng

Phân tích của X-Force cho thấy các tác nhân đe dọa đang ngày càng kết hợp các cơ chế phân phối đã được thiết lập với các bộ công cụ payload mới nổi để nhắm mục tiêu vào các khu vực Mỹ Latinh. Sự kết hợp giữa Hijackloader và PureHVNC là một ví dụ rõ ràng về sự phát triển này.

Việc sử dụng PureHVNC — một RAT có sẵn trên thị trường, thường liên quan đến các dịch vụ tội phạm mạng — cho thấy hai khả năng. Một là sự chuyển dịch sang các dịch vụ malware-as-a-service dễ tiếp cận hơn. Hai là sự hợp tác giữa các nhà điều hành Hijackloader đã có kinh nghiệm và các thực thể tội phạm cung cấp dịch vụ triển khai RAT.

Để tăng cường an ninh mạng, các tổ chức ở Colombia và trên khắp Mỹ Latinh nên thực hiện các biện pháp phòng ngừa sau:

- Triển khai bộ lọc email nâng cao và các giải pháp bảo vệ email đa lớp để phát hiện các email lừa đảo, đặc biệt là những email có tệp đính kèm đáng ngờ.

- Vô hiệu hóa chức năng xem trước SVG trong các dịch vụ lưu trữ đám mây hoặc cấu hình chúng để quét kỹ lưỡng các tệp này trước khi cho phép người dùng tương tác.

- Triển khai các công cụ phân tích hành vi (EBA, NDR) có khả năng phát hiện kỹ thuật DLL side-loading và tiêm tiến trình (process injection), cũng như các hành vi bất thường khác của hệ thống.

Đào tạo nâng cao nhận thức người dùng, nhấn mạnh việc xác minh các thông tin liên lạc chính thức thông qua liên hệ trực tiếp với các tổ chức nguồn, vẫn là yếu tố cực kỳ quan trọng để giảm thiểu các cuộc tấn công mạng social engineering nhắm mục tiêu vào các cơ quan tư pháp và chính phủ.