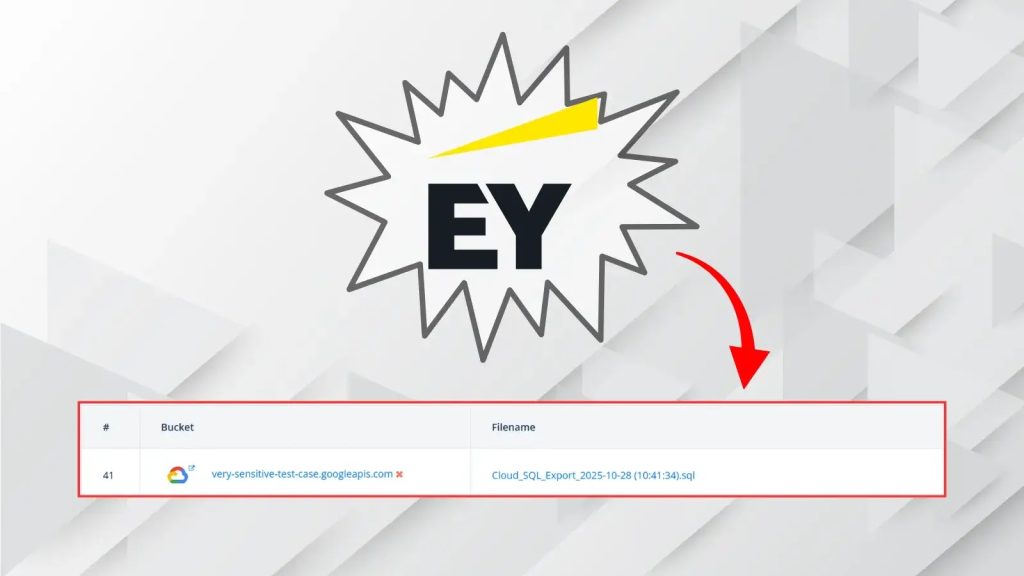

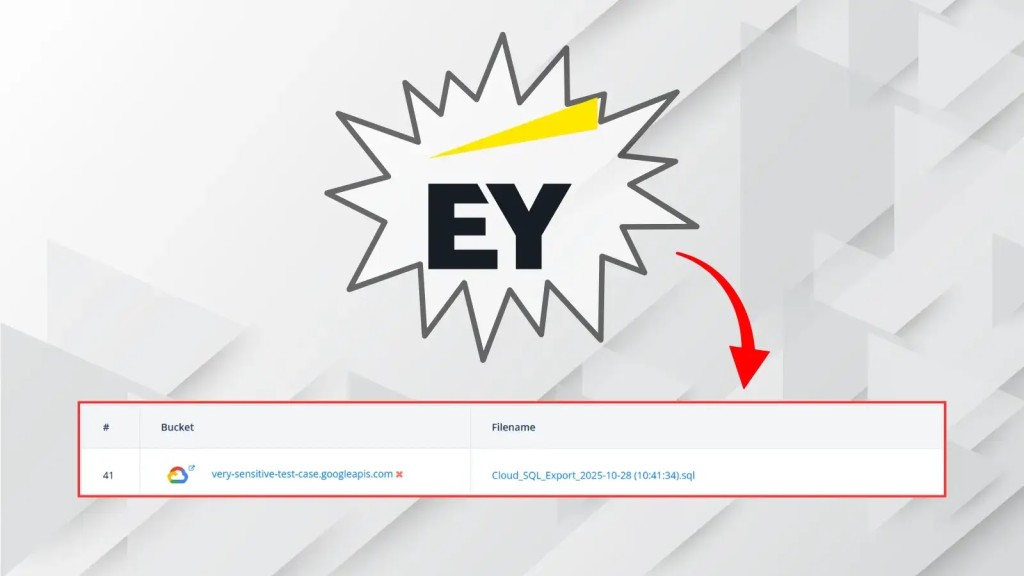

Rò rỉ dữ liệu EY nghiêm trọng: 4TB SQL trên Azure bị lộ

Một sự cố rò rỉ dữ liệu nghiêm trọng đã được phát hiện khi một bản sao lưu SQL Server đầy đủ 4 terabyte của Ernst & Young (EY), một trong bốn công ty kế toán lớn nhất thế giới, bị công khai trên nền tảng Microsoft Azure.

Việc phơi nhiễm này đã được các nhà nghiên cứu bảo mật xác định trong quá trình hoạt động ánh xạ internet định kỳ và đã được khắc phục sau khi tuân thủ các giao thức tiết lộ có trách nhiệm.

Phát hiện và Xác minh Lỗ hổng

Kỹ thuật Trinh sát Ban đầu

Các nhà nghiên cứu bảo mật đã tiến hành thu thập dữ liệu thụ động và phát hiện tệp sao lưu khổng lồ này thông qua các kỹ thuật trinh sát tiêu chuẩn.

Một yêu cầu HEAD tới bộ lưu trữ Azure đã trả về siêu dữ liệu chỉ ra một đối tượng 4 terabyte, một kích thước tệp bất thường ngay lập tức cần được điều tra.

Phát hiện này là minh chứng rõ ràng về nguy cơ rò rỉ dữ liệu tiềm ẩn từ các tài nguyên đám mây không được bảo vệ.

Xác nhận Loại Tệp và Nội dung Tiềm ẩn

Quy ước đặt tên tệp khớp với định dạng tệp sao lưu SQL Server (.BAK), cho thấy đây là một bản xuất cơ sở dữ liệu hoàn chỉnh.

Bản xuất này có khả năng chứa các lược đồ, thủ tục lưu trữ và dữ liệu nhạy cảm bao gồm khóa API, mã thông báo phiên, thông tin xác thực người dùng và mã thông báo xác thực.

Để xác minh tính xác thực của tệp mà không cần tải xuống toàn bộ tập dữ liệu, các nhà nghiên cứu đã kiểm tra chữ ký tiêu đề của tệp.

Các “magic bytes” đặc trưng xác định loại tệp đã xác nhận đây là một bản sao lưu SQL Server không được mã hóa, loại bỏ mọi nghi ngờ về mức độ nghiêm trọng của việc phơi nhiễm và nguy cơ rò rỉ dữ liệu.

Rủi ro Bảo mật Từ Dữ liệu Bị Lộ Trên Đám mây

Nguy cơ Từ Các Bộ Sao Lưu Đám Mây Bị Tiếp Xúc

Phát hiện này đặc biệt đáng lo ngại khi xét đến những gì các chuyên gia an ninh mạng đã biết về các bản sao lưu bị lộ trên đám mây.

Nhiều năm kinh nghiệm xử lý sự cố đã thiết lập một mô hình đáng báo động: những kẻ tấn công triển khai hạ tầng quét phân tán trên internet.

Hạ tầng này có thể quét toàn bộ dải địa chỉ IP trong vài phút, tìm kiếm cụ thể các bộ lưu trữ đám mây bị cấu hình sai và các cơ sở dữ liệu bị lộ.

Những kẻ tấn công luôn tìm kiếm các điểm yếu này để gây ra rò rỉ dữ liệu quy mô lớn.

Tốc độ Khai thác Dữ liệu Bị Lộ

Khoảng thời gian giữa việc phơi nhiễm và đánh cắp dữ liệu thường được tính bằng giây chứ không phải giờ.

Một sự cố tương tự từ những năm trước liên quan đến một công ty fintech, nơi bản sao lưu cơ sở dữ liệu vô tình được đặt ở chế độ công khai trong khoảng năm phút.

Mặc dù thời gian phơi nhiễm ngắn, những kẻ tấn công đã kịp thời đánh cắp toàn bộ tập dữ liệu, bao gồm thông tin nhận dạng cá nhân và thông tin xác thực.

Lưu lượng truy cập trang chủ của công ty đã tăng 400 phần trăm trong khoảng thời gian đó, cho thấy hàng ngàn bot tự động đã truy cập vào các tệp bị lộ.

Điều này nhấn mạnh nguy cơ cao khi xảy ra rò rỉ dữ liệu dù chỉ trong thời gian ngắn.

Quy Trình Xử Lý và Phản Hồi Từ EY

Truy Vết Chủ Sở Hữu Qua Bản Ghi DNS

Việc truy vết quyền sở hữu đòi hỏi công việc điều tra chuyên sâu, bao gồm hồ sơ DNS, tài liệu đăng ký kinh doanh và tra cứu cơ quan quản lý tên miền.

Một truy vấn bản ghi SOA (Start of Authority) cuối cùng đã tiết lộ máy chủ DNS có thẩm quyền trỏ đến ey.com, xác nhận quyền sở hữu của tổ chức mẹ của EY.

Sự cố này là một ví dụ điển hình về rò rỉ dữ liệu có thể xảy ra do cấu hình sai.

Tiết Lộ Có Trách Nhiệm và Phản Ứng Nhanh Chóng Của EY

Các nhà nghiên cứu ngay lập tức ngừng điều tra kỹ thuật và bắt đầu liên hệ với nhóm bảo mật của EY thông qua LinkedIn và các kênh khác.

Điều này là do không có chương trình tiết lộ lỗ hổng chính thức nào dễ dàng có sẵn vào thời điểm đó. Thông tin chi tiết về việc phát hiện có thể được tìm thấy tại Neosecurity blog.

Phản ứng sự cố của EY được đánh giá là mẫu mực. Lãnh đạo bảo mật đã ghi nhận báo cáo mà không có thái độ phòng thủ, khởi động phân loại nhanh chóng và hoàn thành khắc phục hoàn toàn trong vòng một tuần.

EY đã xử lý một sự cố rò rỉ dữ liệu nhạy cảm với sự chuyên nghiệp cao. Công ty đã thể hiện sự chuyên nghiệp và năng lực kỹ thuật cần có trong công tác ứng phó sự cố đối với các tổ chức xử lý dữ liệu tài chính nhạy cảm.

Bài Học Về An Toàn Thông Tin Trong Hạ Tầng Đám Mây

Thiếu Tầm Nhìn Vào Bề Mặt Phơi Nhiễm

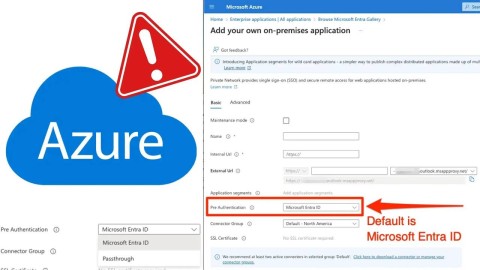

Sự cố này nhấn mạnh một điểm yếu quan trọng trong hạ tầng đám mây hiện đại: các tổ chức quản lý tài sản kỹ thuật số khổng lồ thường thiếu tầm nhìn theo thời gian thực về bề mặt phơi nhiễm của chính họ.

Ngay cả các doanh nghiệp có nguồn lực tốt với các đội ngũ bảo mật chuyên trách cũng có thể vô tình cấu hình sai kiểm soát truy cập thông qua những lỗi đơn giản.

Sai Lầm Cấu Hình Phổ Biến Dẫn Đến Rủi ro Bảo mật

Các lỗi phổ biến bao gồm tên bộ lưu trữ sai, cài đặt ACL bị bỏ qua hoặc quyền công khai mặc định trong quá trình xuất tự động.

Những sai lầm này tạo ra rủi ro bảo mật nghiêm trọng, làm tăng khả năng xảy ra rò rỉ dữ liệu hoặc các sự cố an ninh mạng khác.

Việc quản lý quyền truy cập và cấu hình chính xác là yếu tố then chốt để đảm bảo an toàn thông tin trong môi trường đám mây.