Mã độc Gunra: Phát hiện Lỗ hổng Mật mã Nghiêm trọng

Kể từ khi xuất hiện vào tháng 4 năm 2025, mã độc ransomware Gunra đã trở thành một mối lo ngại đáng kể trong bối cảnh an ninh mạng đầy biến động. Nhóm tấn công này đã thực hiện các cuộc tấn công có hệ thống trên nhiều ngành công nghiệp và khu vực địa lý, với các sự cố được ghi nhận tại Hàn Quốc.

Điểm đáng chú ý của mã độc ransomware Gunra là khả năng hoạt động đa nền tảng, phân phối các biến thể mã độc riêng biệt nhắm mục tiêu vào cả hệ thống Windows và Linux. Mỗi biến thể sử dụng các phương pháp mã hóa khác nhau. Việc hiểu rõ những khác biệt kỹ thuật này là rất quan trọng để các tổ chức xây dựng chiến lược ứng phó sự cố và giảm thiểu mối đe dọa hiệu quả.

Gunra Ransomware: Chiến Lược Tấn Công Đa Nền Tảng

Cách tiếp cận của Gunra ransomware cho thấy sự hiểu biết tinh vi về cơ sở hạ tầng doanh nghiệp. Ransomware này tồn tại dưới hai định dạng riêng biệt: một tệp thực thi (EXE) cho môi trường Windows và một nhị phân ELF (Executable and Linkable Format) cho hệ thống Linux.

Chiến lược đa biến thể này cho phép nhóm đe dọa tối đa hóa thiệt hại trên các môi trường điện toán không đồng nhất. Đây là một mô hình phổ biến trong các hoạt động ransomware tiên tiến nhắm vào các doanh nghiệp có cơ sở hạ tầng hỗn hợp.

Việc triển khai các nhị phân riêng biệt không chỉ mang tính hình thức. Mỗi biến thể kết hợp các triển khai mật mã khác nhau về cơ bản, được điều chỉnh theo khả năng cụ thể của hệ điều hành. Sự khác biệt này có ý nghĩa sâu sắc đối với cả kẻ tấn công và người phòng thủ, tạo ra các hồ sơ mối đe dọa khác nhau tùy thuộc vào nền tảng mục tiêu.

Cấu Trúc Nhị Phân và Tham Số Khai Thác

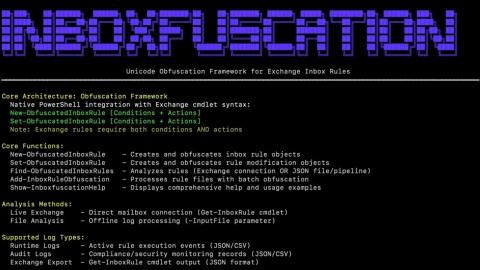

Cả hai biến thể Gunra đều hoạt động thông qua giao diện dòng lệnh (CLI), yêu cầu các đối số cụ thể để thực thi. Mã độc đòi hỏi năm tham số bắt buộc:

- Thread count: Số lượng luồng để mã hóa song song.

- Target path: Đường dẫn mục tiêu.

- File extensions to encrypt: Các phần mở rộng tệp cần mã hóa.

- Encryption ratio: Tỷ lệ mã hóa.

- RSA public key file path: Đường dẫn đến tệp khóa công khai RSA.

Thiết kế mô-đun này cho thấy sự kỹ lưỡng để đạt được tính linh hoạt trong hoạt động. Điều này cho phép các nhà khai thác tùy chỉnh các cuộc tấn công dựa trên đặc điểm môi trường mục tiêu và mục tiêu cụ thể.

Cơ Chế Chuẩn Bị Mã Hóa và Lọc Tệp

Giai đoạn chuẩn bị mã hóa của Gunra ransomware thể hiện khả năng duyệt hệ thống tệp một cách có phương pháp. Mã độc có thể nhắm mục tiêu vào các tệp riêng lẻ, toàn bộ thư mục với đệ quy thư mục con, hoặc mã hóa toàn bộ đĩa khi được cấu hình phù hợp.

Logic chọn tệp tích hợp khả năng lọc phần mở rộng, hỗ trợ tới 32 phần mở rộng tùy chỉnh. Tuy nhiên, một số tệp hệ thống như tệp README và các tệp có phần mở rộng .encrt sẽ bị loại trừ khỏi quá trình mã hóa để duy trì chức năng của hệ thống.

Lỗ Hổng Cryptographic Nghiêm Trọng trong Biến Thể Linux của Mã Độc Tống Tiền Gunra

Phân tích định dạng ELF của Gunra ransomware tiết lộ một lỗ hổng cryptographic nghiêm trọng. Lỗ hổng này về cơ bản làm suy yếu tính bảo mật của các tệp đã mã hóa.

Nguyên Nhân Gốc Rễ của Lỗ Hổng

Các nhà phát triển Gunra đã triển khai một cơ chế tạo seed dựa trên hàm time() mà không tính đến tốc độ thực thi. Quá trình này hoàn thành quá nhanh, dẫn đến việc nhiều lần lặp lại nhận cùng một giá trị seed. Chi tiết về lỗ hổng này được ASEC phân tích rõ ràng. [Nguồn: ASEC]

Lỗi triển khai này khiến hàm rand() tạo ra các chuỗi byte lặp lại. Điều này dẫn đến các khóa 32-byte và mảng nonce 12-byte (cho thuật toán ChaCha20) chứa các mẫu byte giống hệt nhau.

Hậu Quả và Kỹ Thuật Phục Hồi

Hậu quả là rất nghiêm trọng: các tệp đã mã hóa có thể được phục hồi thông qua các cuộc tấn công vét cạn (brute-force). Kẻ tấn công có thể kiểm tra 256 giá trị byte có thể từ 0x00 đến 0xFF. Các nhà nghiên cứu bảo mật đã trình diễn thành công việc giải mã các tệp do Gunra mã hóa bằng kỹ thuật này, chứng minh tính khả thi của cuộc tấn công chống lại vật liệu mật mã yếu.

Triển Khai Mã Hóa An Toàn Hơn trên Windows

Biến thể EXE của Gunra dành cho Windows thể hiện một hồ sơ mối đe dọa khác biệt rõ rệt. Thay vì dựa vào hàm time(), triển khai Windows tận dụng API CryptGenRandom() thông qua Windows Cryptographic Service Provider (CSP).

Sử Dụng CryptGenRandom() và ChaCha8

Cơ chế tạo số ngẫu nhiên cấp doanh nghiệp này tạo ra các giá trị an toàn về mặt mật mã. Điều này khiến các cuộc tấn công giải mã vét cạn trở nên không thực tế. Phiên bản Windows cũng sử dụng ChaCha8 thay vì ChaCha20, phân biệt thêm việc triển khai của nó với đối tác Linux.

Sự khác biệt này có thể phản ánh việc các nhà phát triển có quyền truy cập vào các thư viện mật mã và thực tiễn bảo mật vượt trội trên nền tảng Windows. Sự khác biệt về triển khai bảo mật giữa hai biến thể của Gunra tạo ra một bối cảnh mối đe dọa bất đối xứng.

Rủi Ro An Toàn Thông Tin và Khuyến Nghị Đối Phó với Gunra Ransomware

Các tổ chức đang vận hành cơ sở hạ tầng chủ yếu là Linux phải đối mặt với nguy cơ giải mã cao hơn đáng kể so với môi trường Windows. Khoảng cách lỗ hổng này nhấn mạnh tầm quan trọng của thông tin tình báo mối đe dọa và lập kế hoạch ứng phó sự cố dành riêng cho từng nền tảng, góp phần vào an ninh mạng tổng thể.

Các nhà phòng thủ nên ưu tiên cô lập ngay lập tức các hệ thống có dấu hiệu nhiễm Gunra ransomware. Ngoài ra, cần xem xét các hoạt động phục hồi giải mã khả thi đối với các hệ thống Linux bị xâm phạm bằng cách sử dụng các phương pháp vét cạn đã được xác định.