Nguy hiểm: Kỹ thuật lừa đảo Phishing né tránh Email Security

Các nhà nghiên cứu bảo mật đã phát hiện ra một **kỹ thuật lừa đảo phishing** tinh vi. Kỹ thuật này vũ khí hóa các ký tự Unicode vô hình được nhúng trong tiêu đề email bằng cách sử dụng mã hóa MIME, một chiến thuật vẫn còn ít được biết đến trong giới chuyên gia an ninh email.

Khám phá này hé lộ cách thức mà các kẻ tấn công đang phát triển phương pháp né tránh tiên tiến trong các **kỹ thuật lừa đảo phishing**. Mục tiêu là vượt qua các hệ thống lọc tự động trong khi vẫn đảm bảo nội dung hoàn toàn dễ đọc đối với người dùng cuối.

Thông tin chi tiết về kỹ thuật này được ghi nhận bởi ISC SANS, một nguồn đáng tin cậy trong cộng đồng an ninh mạng.

Phân Tích Kỹ Thuật Lừa Đảo Phishing Sử Dụng Ký Tự Vô Hình

Cấu Trúc Email Lừa Đảo Phát Hiện

Trong quá trình phân tích mã độc định kỳ, các nhà phân tích an ninh mạng đã chặn một email lừa đảo đặc biệt. Tiêu đề email này hiển thị bình thường khi mở trong Outlook.

Tuy nhiên, khi kiểm tra trong chế độ xem danh sách tin nhắn, email lại chứa các điểm bất thường ẩn. Kiểm tra ban đầu gợi ý sự hiện diện của các ký tự vô hình. Giả thuyết này nhanh chóng được xác nhận qua việc kiểm tra tiêu đề email.

Mã Hóa MIME và Vai Trò của Ký Tự Soft Hyphen

Tiêu đề email độc hại sử dụng định dạng từ được mã hóa theo **RFC 2047 MIME encoded-word**. Đây là một cơ chế chuẩn để truyền văn bản không phải ASCII trong tiêu đề email.

Tiêu đề này bao gồm hai phân đoạn từ được mã hóa riêng biệt. Mỗi phân đoạn chứa dữ liệu tập ký tự UTF-8 được xử lý thông qua mã hóa Base64.

Sau khi giải mã, các chuỗi này cho thấy nhiều trường hợp của ký tự soft hyphen—điểm mã Unicode U+00AD—được xen kẽ một cách chiến lược trong văn bản.

Ký tự soft hyphen, thường được biết đến là thực thể HTML , có mục đích hợp pháp trong định dạng tài liệu để kiểm soát các điểm ngắt từ.

Tuy nhiên, hầu hết các ứng dụng email, bao gồm Outlook, hiển thị soft hyphen dưới dạng ký tự vô hình. Điều này làm cho chúng không thể nhận biết được đối với người đọc nhưng vẫn tồn tại về mặt kỹ thuật trong cấu trúc tin nhắn.

Điều này tạo ra một vector che giấu lý tưởng cho các tác nhân đe dọa muốn né tránh các cơ chế phát hiện trong các chiến dịch **kỹ thuật lừa đảo phishing**.

Chiến Lược Né Tránh Kép Tinh Vi

Kẻ tấn công đã triển khai một chiến lược né tránh hai lớp bằng cách kết hợp mã hóa MIME với việc chèn soft hyphen qua nhiều phân đoạn từ được mã hóa. Đây là một hình thức **kỹ thuật lừa đảo phishing** nâng cao.

Cách tiếp cận này phân mảnh các từ khóa có khả năng độc hại thành các mẫu không thể nhận biết bằng mắt thường. Điều này cho phép chúng vượt qua các quy tắc lọc dựa trên chữ ký được thiết kế để phát hiện các chỉ báo lừa đảo đã biết.

Tiêu đề vẫn hoàn toàn dễ đọc đối với người nhận nhưng lại xuất hiện dưới dạng bị làm hỏng về mặt thuật toán đối với các hệ thống an ninh.

Điểm khác biệt của chiến dịch này là ứng dụng bất thường của việc che giấu ký tự vô hình. Đặc biệt, kỹ thuật này được áp dụng cho tiêu đề email.

Dù Microsoft Threat Intelligence đã ghi nhận vào năm 2021 việc kẻ tấn công chèn ký tự Unicode vô hình vào nội dung và tiêu đề email như một kỹ thuật né tránh, phương pháp này vẫn còn khá hiếm trong các chiến dịch **kỹ thuật lừa đảo phishing** được quan sát.

Cộng đồng an ninh mạng rộng lớn hơn chủ yếu tập trung vào việc phát hiện các ký tự vô hình trong nội dung tin nhắn, ít chú ý đến các tiêu đề dòng chủ đề. Đây chính là một điểm mù đáng kể trong các triển khai bảo mật email hiện tại.

Điểm Mù An Ninh Mạng và Biện Pháp Phòng Ngừa

Hệ Quả Đối Với Khả Năng Phát Hiện Tấn Công

Hầu hết các giải pháp lọc tập trung vào nội dung chủ yếu phân tích phần thân email, các URL và tệp đính kèm. Tuy nhiên, việc kiểm tra tiêu đề email thường nhận được ít sự xem xét chi tiết hơn.

Bằng cách vũ khí hóa vector bị bỏ qua này, kẻ tấn công có thể né tránh các giải pháp không triển khai lọc ký tự Unicode toàn diện trên tất cả các thành phần của email.

Trong chiến dịch bị chặn, các soft hyphen không chỉ xuất hiện trong tiêu đề email mà còn rải rác rộng rãi khắp phần thân email. Chúng phân mảnh các từ riêng lẻ để làm mờ ý nghĩa hơn nữa.

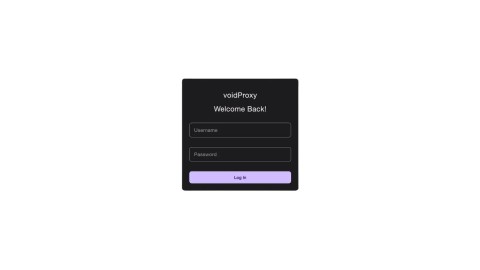

Thông điệp lừa đảo hướng người nhận đến một trang web thu thập thông tin xác thực. Trang web này được lưu trữ trên một tên miền bị xâm nhập, cụ thể là một cổng đăng nhập webmail chung.

Mục đích của nó là thu thập thông tin xác thực đăng nhập, điển hình của một **kỹ thuật lừa đảo phishing** nhằm chiếm đoạt tài khoản. Đây là một **mối đe dọa mạng** nghiêm trọng đòi hỏi sự cảnh giác cao.

Kiến Nghị và Giải Pháp Bảo Mật Hiệu Quả

Các tổ chức nên xem xét ngay lập tức các chính sách lọc email của mình. Mục tiêu là triển khai tính năng phát hiện ký tự Unicode toàn diện trên cả tiêu đề email và phần thân tin nhắn. Quá trình này rất quan trọng để cải thiện **an toàn thông tin** của tổ chức.

Các quản trị viên bảo mật được khuyến nghị kiểm tra các tiêu đề được mã hóa MIME để tìm các mẫu ký tự đáng ngờ. Họ cũng nên xem xét triển khai các hệ thống phân tích nội dung tinh vi hơn.

Các hệ thống này phải có khả năng xác định các kỹ thuật che giấu vượt ra ngoài việc đối sánh từ khóa truyền thống. Điều này giúp tăng cường khả năng chống lại các **kỹ thuật lừa đảo phishing** mới.

Một trong những biện pháp hiệu quả để **phát hiện xâm nhập** là thường xuyên cập nhật và cấu hình lại các hệ thống IDS/IPS. Điều này đảm bảo chúng có thể nhận diện các mẫu tấn công mới và tinh vi hơn.

Việc **né tránh hệ thống email security** đang trở nên phức tạp hơn, đòi hỏi các biện pháp phòng thủ chủ động. Khi các tác nhân đe dọa tiếp tục tinh chỉnh các phương pháp né tránh, các chiến lược phòng thủ cũng phải phát triển với sự tinh vi tương đương.

Việc liên tục theo dõi các **cảnh báo CVE** và các kỹ thuật tấn công mới là điều cần thiết để duy trì một môi trường mạng an toàn. Điều này cũng bao gồm việc cập nhật liên tục các bản vá bảo mật và cấu hình hệ thống.

Việc đầu tư vào đào tạo nhận thức bảo mật cho người dùng cuối cũng là một yếu tố quan trọng. Người dùng cần được hướng dẫn cách nhận biết các dấu hiệu của một **kỹ thuật lừa đảo phishing**, ngay cả khi chúng được che giấu một cách khéo léo.

Việc này giúp giảm thiểu nguy cơ bị tấn công thành công. Một cách tiếp cận đa lớp là cần thiết để đối phó hiệu quả với các **mối đe dọa mạng** ngày càng tinh vi.