Mã độc Anivia Stealer: Nguy hiểm rò rỉ dữ liệu nghiêm trọng

Một biến thể mã độc Anivia Stealer chuyên đánh cắp thông tin mới đã xuất hiện trên dark web, được quảng bá bởi kẻ đe dọa có tên **ZeroTrace**. Mã độc này, được phát triển trên nền tảng **C++17**, đang được chào bán như một dịch vụ thương mại (malware-as-a-service – MaaS), tạo ra một **mối đe dọa mạng** đáng kể cho các hệ thống Windows.

Khám Phá Mã Độc Anivia Stealer: Đặc Điểm Kỹ Thuật Chính

Anivia Stealer là một infostealer mạnh mẽ, được thiết kế để khai thác thông tin nhạy cảm. Mã độc này tích hợp các khả năng leo thang đặc quyền tinh vi, bao gồm chức năng tự động bỏ qua tính năng Kiểm soát Tài khoản Người dùng (**UAC bypass**).

Điều này làm cho nó trở thành một nguy cơ nghiêm trọng đối với các hệ thống dựa trên Windows, từ **Windows XP** cũ kỹ đến **Windows 11** hiện đại.

Các nhà nghiên cứu bảo mật và chuyên gia tình báo mối đe dọa đang tích cực điều tra cơ sở hạ tầng kỹ thuật và các tính năng của mã độc này. Tuy nhiên, việc xác minh độc lập toàn diện các tính năng được quảng cáo vẫn đang được tiến hành.

Khả Năng Thu Thập Thông Tin và Rò Rỉ Dữ Liệu

Theo tài liệu quảng cáo từ **ZeroTrace**, mã độc Anivia Stealer hoạt động như một tệp thực thi độc lập, không yêu cầu bất kỳ thư viện hay phụ thuộc bên ngoài nào. Điều này cho phép nó hoạt động hiệu quả trên nhiều môi trường Windows khác nhau.

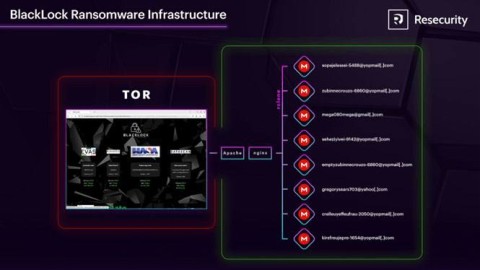

Kiến trúc của mã độc tập trung vào hiệu suất và khả năng tàng hình, sử dụng tài nguyên hệ thống tối thiểu trong quá trình thực thi. Đồng thời, nó duy trì các kênh liên lạc được mã hóa với cơ sở hạ tầng máy chủ điều khiển và kiểm soát (**Command-and-Control – C2**) của mình.

Infostealer này nhắm mục tiêu chính xác vào nhiều loại dữ liệu, bao gồm:

- Thông tin đăng nhập được lưu trữ trên trình duyệt.

- Thông tin ví tiền điện tử.

- Mã thông báo xác thực hệ thống (system authentication tokens).

- Thông tin đăng nhập nhạy cảm của Cơ quan An ninh Cục bộ (**LSA credentials**).

Ngoài việc thu thập thông tin đăng nhập, mã độc Anivia Stealer còn có khả năng thu thập siêu dữ liệu hệ thống toàn diện, truy xuất dữ liệu từ **WhatsApp** và chụp ảnh màn hình. Điều này cung cấp cho những kẻ đe dọa nhiều thông tin tình báo về cả cấu hình hệ thống và hoạt động của người dùng, dẫn đến nguy cơ **rò rỉ dữ liệu** nghiêm trọng.

Bảng điều khiển quản trị dựa trên web của mã độc này còn tích hợp khả năng ánh xạ định vị địa lý, hiển thị vị trí nạn nhân trên bản đồ thế giới để giám sát các cuộc tấn công đang hoạt động trong thời gian thực.

Mô Hình Kinh Doanh Malware-as-a-Service (MaaS) của Anivia Stealer

ZeroTrace đang cung cấp mã độc Anivia Stealer thông qua mô hình đăng ký linh hoạt, được thiết kế để phục vụ nhiều kẻ đe dọa và tổ chức tội phạm khác nhau. Cấu trúc giá phản ánh nền kinh tế malware-as-a-service tiêu chuẩn thị trường:

- Giấy phép một tháng: **€120**.

- Đăng ký hai tháng: **€220**.

- Gói ba tháng: **€320**.

- Truy cập trọn đời: **€680**.

Cách tiếp cận theo cấp độ này dân chủ hóa quyền truy cập vào các khả năng infostealer tiên tiến, cho phép các tội phạm mạng có nguồn lực hạn chế cũng có thể sở hữu các công cụ tấn công tinh vi mà trước đây chỉ dành cho các nhóm đe dọa được tài trợ tốt.

Mối Liên Hệ với Các Mã Độc Trước Đó và Chiến Thuật Rebranding

Phân tích bảo mật cho thấy mối liên hệ kỹ thuật và hoạt động giữa mã độc Anivia Stealer và các họ mã độc đã được phân phối trước đây.

ZeroTrace trước đây đã được gán cho việc phát triển và quảng bá các biến thể **ZeroTrace Stealer** và **Raven Stealer**. Cả hai đều là công cụ đánh cắp thông tin được phân phối qua các kênh ngầm tương tự.

Điều tra ban đầu về lịch sử commit trên **GitHub** và siêu dữ liệu tác giả nhúng cho thấy rằng Anivia Stealer có thể là một phiên bản được đổi tên hoặc được forked đáng kể từ cơ sở mã của **ZeroTrace Stealer** gốc.

Mô hình này — nơi các kẻ đe dọa định kỳ đổi tên mã độc hiện có để né tránh các chữ ký phát hiện và tạo ra sự chú ý marketing mới — phản ánh các xu hướng đã được thiết lập trong nền kinh tế ngầm của tội phạm mạng.

Biện Pháp Phòng Ngừa và An Ninh Mạng Hiệu Quả

Các tổ chức nên tăng cường giám sát **Endpoint Detection and Response (EDR)** ngay lập tức đối với các mẫu thực thi tiến trình đáng ngờ liên quan đến các nỗ lực UAC bypass.

Việc triển khai các chính sách **application whitelisting**, hạn chế thực thi đặc quyền và duy trì các bản vá bảo mật hiện tại trên toàn bộ cơ sở hạ tầng Windows là những biện pháp phòng thủ thiết yếu. Điều này giúp củng cố **an ninh mạng** của bạn trước những mối đe dọa mới như mã độc Anivia Stealer.

Người dùng cũng cần hết sức thận trọng với các tệp đính kèm email, các lượt tải xuống đáng ngờ và các liên kết có khả năng độc hại. Đây vẫn là các vector lây nhiễm chính để phân phối các infostealer. Sự xuất hiện của Anivia Stealer nhấn mạnh sự phát triển không ngừng của hệ sinh thái malware-as-a-service và nhu cầu thương mại bền bỉ đối với các khả năng đánh cắp thông tin tiên tiến trên thị trường tội phạm mạng.