Kỹ thuật tấn công Phishing & Cache Smuggling nguy hiểm mới

Các nhà nghiên cứu an ninh mạng đã phát hiện ra một sự phát triển tinh vi trong các kỹ thuật tấn công phishing, kết hợp phương pháp lừa đảo xã hội FileFix với kỹ thuật cache smuggling để vượt qua các lớp phòng thủ bảo mật hiện đại.

Phương pháp tấn công lai này loại bỏ nhu cầu mã độc thực hiện các yêu cầu web, thay vào đó trích xuất payload trực tiếp từ bộ nhớ cache của trình duyệt nơi chúng đã được cài cắm thông qua cache smuggling.

Kỹ thuật này đại diện cho một bước tiến đáng kể trong chiến thuật của kẻ tấn công, vì nó né tránh các biện pháp kiểm soát an ninh tập trung chủ yếu vào việc giám sát và hạn chế khả năng truy cập internet của mã không đáng tin cậy.

Sự Tiến Hóa của Tấn Công Phishing: Từ ClickFix đến FileFix

Giới Hạn của Kỹ Thuật ClickFix

Cuộc tấn công này dựa trên phương pháp ClickFix đã được thiết lập, nơi các tác nhân đe dọa tạo ra các lời nhắc CAPTCHA giả mạo để lừa nạn nhân thực thi các lệnh độc hại.

Các mồi nhử phishing này thường hướng dẫn người dùng nhấn phím Windows + R để mở hộp thoại Run, sau đó Ctrl + V để dán nội dung clipboard và Enter để thực thi.

Ẩn sau đó, JavaScript trên trang web độc hại đã điền sẵn các lệnh có hại vào clipboard của nạn nhân.

Tuy nhiên, giới hạn 260 ký tự của hộp thoại Run hạn chế nghiêm trọng độ phức tạp của các cuộc tấn công, buộc kẻ tấn công phải dựa vào các trình tải PowerShell hoặc MSHTA dễ bị phát hiện.

Giải Pháp FileFix và Mở Rộng Khả Năng Khai Thác

FileFix ra đời như một giải pháp cho giới hạn này bằng cách chuyển hướng nạn nhân dán các lệnh độc hại vào thanh địa chỉ của Windows Explorer, hỗ trợ tới 2.048 ký tự. Tìm hiểu thêm về kỹ thuật FileFix.

Dung lượng mở rộng này cho phép các tác nhân đe dọa ẩn các lệnh thực sự của chúng bằng cách đệm khoảng trắng rộng rãi, chỉ hiển thị các đường dẫn tệp trông lành tính cho người dùng không nghi ngờ.

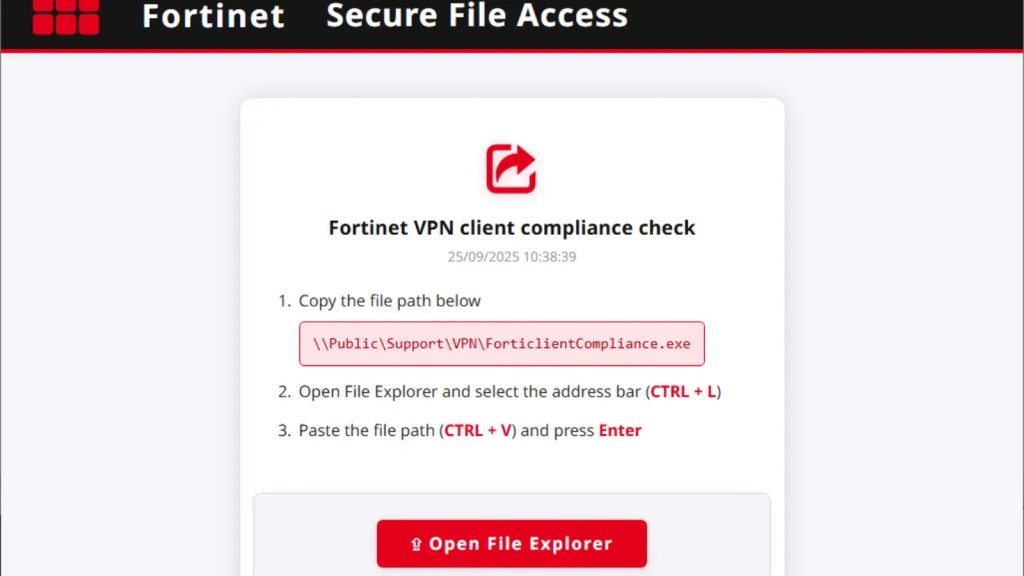

Một chiến dịch gần đây được quan sát đã giả mạo FortiClient Compliance Checker, sử dụng JavaScript để tự động mở Windows Explorer và hướng dẫn nạn nhân thực hiện chuỗi tấn công.

Đột Phá: Kỹ Thuật Cache Smuggling và FileFix

Cơ Chế Cache Smuggling

Sự đổi mới quan trọng trong cuộc tấn công này là sự hợp nhất giữa FileFix và cache smuggling, một kỹ thuật khai thác cách các trình duyệt web lưu trữ các tài sản tĩnh như CSS, JavaScript và tệp hình ảnh.

Bằng cách thao túng tiêu đề HTTP Content-Type, kẻ tấn công có thể buộc trình duyệt lưu trữ các loại tệp tùy ý—bao gồm cả các tệp thực thi—bằng cách ngụy trang chúng thành các tệp hình ảnh hợp lệ.

Kịch Bản Tấn Công Giả Mạo FortiClient

Trong chiến dịch FortiClient, JavaScript độc hại đã sử dụng hàm fetch() để truy xuất một tệp JPEG giả mạo, thực chất là một kho lưu trữ ZIP chứa mã độc.

Payload PowerShell sau đó tìm kiếm trong thư mục cache của trình duyệt để tìm tệp ZIP, trích xuất mã độc và thực thi nó—tất cả mà không tạo bất kỳ kết nối mạng nào thường kích hoạt cảnh báo từ các hệ thống phát hiện và phản hồi điểm cuối (EDR) hoặc tường lửa.

Cách tiếp cận này bỏ qua các lớp bảo mật được thiết kế để giám sát và chặn các kết nối đi đáng ngờ từ các script không đáng tin cậy. Đây là một thách thức lớn trong việc phát hiện xâm nhập.

Ví Dụ Khái Quát về Payload PowerShell Tìm Kiếm Cache

Mặc dù payload thực tế phức tạp hơn, một kịch bản đơn giản có thể minh họa cách một script tìm kiếm tệp ẩn trong cache:

$cachePath = "$env:LOCALAPPDATAMicrosoftEdgeUser DataDefaultCacheCache_Data" # Ví dụ cho Edge

$maliciousFilePattern = "*.zip" # Tìm kiếm tệp ZIP ẩn

$foundFiles = Get-ChildItem -Path $cachePath -Recurse -Filter $maliciousFilePattern | Select-Object -ExpandProperty FullName

if ($foundFiles) {

Write-Host "Tệp độc hại được tìm thấy trong cache: $($foundFiles[0])"

# Logic giải nén và thực thi sẽ được thêm vào đây

# Ví dụ: Expand-Archive -Path $foundFiles[0] -DestinationPath $env:TEMP -Force

# Start-Process "$env:TEMPmalware.exe"

} else {

Write-Host "Không tìm thấy tệp độc hại."

}

Kỹ Thuật Exif Metadata Smuggling Nâng Cao

Ẩn Payload trong Dữ Liệu Exif

Các nhà nghiên cứu đã phát triển một biến thể thậm chí tinh vi hơn bằng cách sử dụng Exif metadata smuggling trong các hình ảnh JPEG. Đây là một kỹ thuật tấn công mới.

Định dạng tệp hình ảnh có thể hoán đổi (Exchangeable Image File Format – Exif) hỗ trợ tới 64KB dữ liệu siêu dữ liệu, với các trường riêng lẻ có khả năng sử dụng toàn bộ không gian.

Bằng cách khai thác cách các trình phân tích văn bản xử lý các byte null trong chuỗi ASCII, kẻ tấn công có thể che giấu payload trong các trường Exif tiêu chuẩn như “Image Description” trong khi vẫn duy trì tính hợp lệ của hình ảnh và tránh bị hầu hết các trình phân tích Exif phát hiện.

Đặc Điểm Kỹ Thuật của Exif Smuggling

Kỹ thuật này nhúng các payload được mã hóa giữa các thẻ phân cách trong dữ liệu Exif, mà các script PowerShell có thể trích xuất bằng cách sử dụng biểu thức chính quy mà không yêu cầu một trình phân tích Exif đầy đủ.

Phương pháp này tạo ra các hình ảnh JPEG hợp lệ hiển thị bình thường và vượt qua kiểm tra sơ bộ, trong khi bí mật mang mã độc. Payload không bao giờ xuất hiện ở dạng thô trên đĩa cho đến khi giải mã, giảm đáng kể khả năng phát hiện của phần mềm diệt virus trong quá trình quét truy cập.

Tác Động Lên Email Client (Microsoft Outlook)

Kỹ thuật Exif smuggling mở rộng ra ngoài các trình duyệt web đến các ứng dụng email.

Kiểm tra cho thấy Microsoft Outlook chủ động lưu trữ và tải xuống các tệp đính kèm hình ảnh ngay cả khi tính năng xem trước hình ảnh bị tắt, và quan trọng là, không loại bỏ siêu dữ liệu Exif.

Điều này có nghĩa là kẻ tấn công có thể phân phối payload giai đoạn hai lên hệ thống mục tiêu chỉ bằng cách gửi một email có tệp đính kèm JPEG được tạo đặc biệt—có khả năng mà nạn nhân thậm chí không cần mở tin nhắn.

Thách Thức Đối Với An Ninh Mạng và Phát Hiện Xâm Nhập

Giới Hạn của Các Biện Pháp Phòng Thủ Truyền Thống

Sự phát triển này thách thức các giả định cơ bản trong giám sát bảo mật. Các biện pháp phòng thủ truyền thống dựa vào việc phát hiện các script độc hại nhúng payload trực tiếp hoặc thực hiện các yêu cầu web để tìm nạp chúng.

Khi payload được “tuồn” sẵn qua các cơ chế cache hợp pháp, các biện pháp kiểm soát này trở nên không hiệu quả. Đây là một rủi ro bảo mật nghiêm trọng.

Kỹ thuật này cũng cho phép tạo ra các trình tải không cần kết nối command-and-control (C2) giám sát các thư mục cache phần mềm để tìm các tệp chứa chữ ký định trước, loại bỏ hoàn toàn các chỉ số lây nhiễm (IOC) dựa trên mạng.

Khuyến Nghị Phòng Ngừa và Phát Hiện Các Kỹ Thuật Tấn Công Mới

Các nhà cung cấp giải pháp bảo mật phải điều chỉnh chiến lược phát hiện của họ để tính đến các kịch bản mà payload giai đoạn hai đến thông qua cơ chế cache thụ động thay vì tải xuống chủ động.

Các tổ chức nên xem xét triển khai các biện pháp kiểm soát loại bỏ siêu dữ liệu khỏi các tệp được lưu trữ trong cache, giám sát các mẫu truy cập bất thường vào các thư mục cache của trình duyệt và triển khai phân tích hành vi có thể xác định hoạt động script đáng ngờ ngay cả khi không có kết nối mạng.

Khi các tác nhân đe dọa tiếp tục đổi mới xung quanh các biện pháp kiểm soát bảo mật đã thiết lập, các nhà bảo vệ phải mở rộng khả năng hiển thị của họ vượt ra ngoài các chỉ số dựa trên mạng truyền thống để duy trì khả năng bảo vệ hiệu quả, củng cố an ninh mạng.