Herodotus: Mã độc ngân hàng nguy hiểm lách phát hiện xâm nhập

Một **mã độc ngân hàng Herodotus** mới và tinh vi dành cho Android đã xuất hiện, đặt ra mối đe dọa đáng kể cho người dùng di động. Điểm khác biệt của nó là một phương pháp tiếp cận độc đáo, mô phỏng các kiểu gõ phím của con người một cách cố ý để qua mặt các hệ thống phát hiện sinh trắc học hành vi.

Cách tiếp cận tinh vi này của malware trong việc tránh bị phát hiện đã tách biệt nó khỏi các Trojan ngân hàng thông thường. Herodotus tích hợp các khoảng thời gian ngẫu nhiên giữa các lần nhập văn bản, dao động từ 300 đến 3.000 mili giây, nhằm mô phỏng hành vi người dùng đích thực.

Sự Phát Triển của Mã Độc Ngân Hàng Herodotus và Mô Hình Malware-as-a-Service

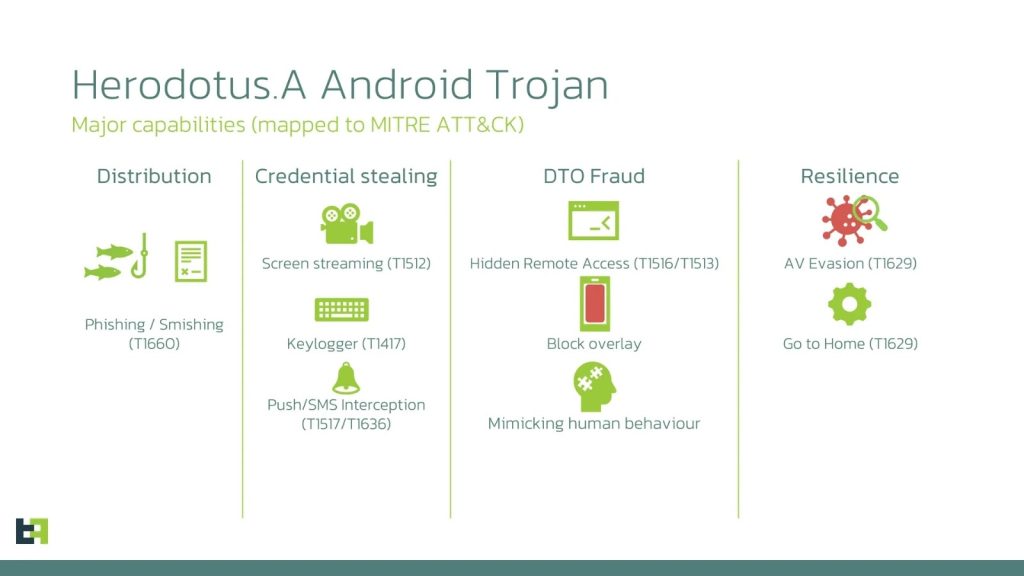

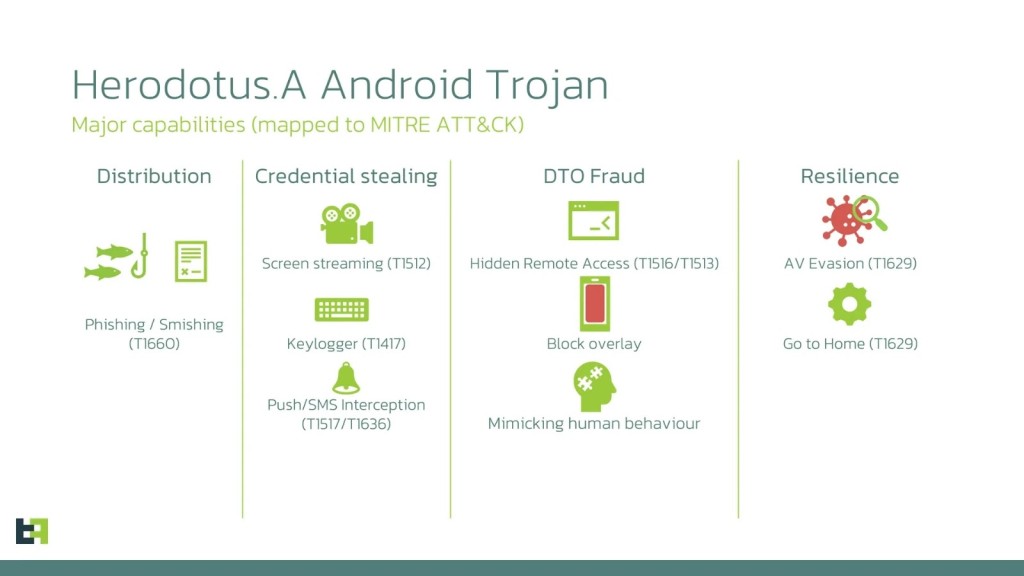

Được nhóm Mobile Threat Intelligence của ThreatFabric phát hiện trong quá trình giám sát định kỳ cơ sở hạ tầng phân phối mã độc, Herodotus đại diện cho một bước tiến đáng lo ngại trong các cuộc tấn công chiếm đoạt thiết bị (Device-Takeover attacks).

Hiện tại, Herodotus đang được cung cấp dưới dạng dịch vụ Malware-as-a-Service (MaaS) và đang được phát triển bởi tác nhân đe dọa có tên “K1R0”.

Việc “nhân hóa” một cách có chủ ý các hành động tự động hóa cho thấy tội phạm mạng đang tích cực tìm cách vượt qua các hệ thống phát hiện gian lận ngày càng thông minh, vốn phân tích các mẫu hành vi và động lực gõ phím.

Chuỗi Lây Nhiễm và Cơ Chế Hoạt Động Kỹ Thuật

Herodotus hoạt động thông qua một chuỗi lây nhiễm đa giai đoạn. Nó bắt đầu bằng các chiến dịch SMiShing phân phối các ứng dụng dropper (trình thả mã độc).

Sau khi được cài đặt, mã độc này yêu cầu quyền Accessibility Service (Dịch vụ Trợ năng) bằng cách hiển thị các màn hình tải giả mạo, che khuất việc cấp quyền thực tế khỏi người dùng.

Sau khi có được các đặc quyền nâng cao này, mã độc sẽ thu thập các gói đã cài đặt và liên lạc với cơ sở hạ tầng máy chủ điều khiển (C2) của nó thông qua giao thức MQTT. Mục đích là để nhận các hướng dẫn mục tiêu và các trang phủ (overlay pages) để thu thập thông tin đăng nhập.

Kỹ Thuật Qua Mặt Phát Hiện Xâm Nhập Dựa Trên Hành Vi

Điểm khác biệt của Herodotus so với các mã độc ngân hàng hiện có là nỗ lực có ý thức để trông giống người trong các phiên điều khiển từ xa. Thay vì sử dụng nhập liệu tự động nhanh chóng hoặc các phương pháp đặt văn bản trực tiếp mà các công cụ phân tích hành vi dễ dàng xác định là do máy tạo ra, Herodotus phân tách các văn bản nhập thành từng ký tự riêng lẻ.

Đồng thời, mã độc này đưa vào các khoảng thời gian trễ ngẫu nhiên giữa mỗi lần gõ phím. Kỹ thuật tinh vi này trực tiếp nhắm vào các giải pháp chống gian lận dựa trên hành vi, vốn đo lường thời gian nhập liệu như một chỉ số của các cuộc tấn công chiếm đoạt thiết bị.

Các nhà điều hành mã độc truy cập vào một bảng điều khiển có các nút cụ thể được dán nhãn “SEND 1” và “SEND 2” với một hộp kiểm “Delayed text” (Văn bản bị trì hoãn). Điều này cho phép họ kiểm soát chi tiết việc nhập liệu có trông giống người hay tự động.

Tính năng cố ý này thể hiện sự hiểu biết của các nhà phát triển về cách các hệ thống phát hiện gian lận hiện đại hoạt động và cam kết của họ trong việc vượt qua chúng. Độ trễ được chỉ định nằm trong khoảng từ 300 đến 3000 mili giây (0,3 – 3 giây). Việc ngẫu nhiên hóa độ trễ giữa các sự kiện nhập văn bản này thực sự phù hợp với cách người dùng nhập văn bản.

Phạm Vi Tấn Công và Các Chỉ Số Thỏa Hiệp (IOCs)

Các nhà nghiên cứu Mobile Threat Intelligence đã quan sát thấy các chiến dịch của **mã độc ngân hàng Herodotus** đang hoạt động nhắm vào người dùng ở Ý và Brazil. Biến thể ở Ý ngụy trang thành “Banca Sicura”, trong khi phiên bản ở Brazil mạo danh là một mô-đun bảo mật cho nhà cung cấp dịch vụ thanh toán Stone.

Các nhà nghiên cứu cũng phát hiện các trang phủ nhắm mục tiêu đến các tổ chức tài chính ở Hoa Kỳ, Thổ Nhĩ Kỳ, Vương quốc Anh, Ba Lan, cũng như các nền tảng tiền điện tử. Điều này cho thấy sự chuẩn bị cho một chiến dịch quy mô lớn.

Các Chỉ Số Thỏa Hiệp (IOCs) Đáng Chú Ý

- Tên mã độc: Herodotus

- Tác nhân đe dọa: “K1R0”

- Mô hình phân phối: Malware-as-a-Service (MaaS)

- Giao thức C2: MQTT

- Các biến thể ngụy trang:

- “Banca Sicura” (Ý)

- Mô-đun bảo mật cho nhà cung cấp thanh toán Stone (Brazil)

- Các quốc gia/khu vực bị nhắm mục tiêu: Ý, Brazil, Hoa Kỳ, Thổ Nhĩ Kỳ, Vương quốc Anh, Ba Lan.

- Nền tảng bị nhắm mục tiêu: Các tổ chức tài chính, nền tảng tiền điện tử.

Kết Nối Kỹ Thuật Với Brokewell và Hướng Phát Triển Tương Lai

Phân tích cho thấy các kết nối kỹ thuật đáng kể giữa Herodotus và Brokewell, một mã độc ngân hàng khác được phát hiện vào tháng 4 năm 2024. Herodotus tích hợp các kỹ thuật mã hóa chuỗi của Brokewell và tải động các mô-đun từ mã độc tiền nhiệm, gọi các phương thức cụ thể để nhấp vào phần tử và tương tác dựa trên tọa độ.

Tuy nhiên, việc triển khai hiện tại không thể tận dụng đầy đủ các khả năng rộng lớn hơn của Brokewell. Điều này cho thấy các nhà phát triển của Herodotus có thể chỉ có quyền truy cập vào một phần mã nguồn chứ không phải toàn bộ codebase.

Hàm Ý Đối Với Các Hệ Thống Phát Hiện Gian Lận và An Ninh Mạng

Sự xuất hiện của **mã độc ngân hàng Herodotus** nhấn mạnh một lỗ hổng nghiêm trọng trong các chiến lược phát hiện gian lận chủ yếu dựa vào phân tích nhịp độ tương tác và nhịp điệu gõ phím. Mặc dù sinh trắc học hành vi vẫn là thành phần có giá trị của kiến trúc bảo mật, malware này cho thấy rằng các biện pháp phòng thủ như vậy không thể hoạt động độc lập.

Các tổ chức tài chính phải áp dụng các phương pháp phát hiện đa lớp, không chỉ phân tích các mẫu hành vi của người dùng mà còn cả các chỉ số môi trường thiết bị. Điều này cho phép hệ thống xác định các thiết bị bị xâm nhập, bất kể các nhà điều hành mã độc thao túng các mẫu tương tác một cách thuyết phục đến mức nào. Để đảm bảo **an ninh mạng** hiệu quả, việc kết hợp nhiều phương pháp phát hiện là điều cần thiết.

Khi Herodotus tiếp tục được phát triển tích cực và mở rộng sự hiện diện toàn cầu thông qua các kênh Malware-as-a-Service, các tổ chức phải phát triển khả năng **phát hiện xâm nhập** của họ để đi trước các đối thủ ngày càng tinh vi. Đây là một **mối đe dọa mạng** đang tiến hóa nhanh chóng, đòi hỏi sự cảnh giác liên tục.