iOS 26: Nguy Hiểm Phát Hiện Xâm Nhập Spyware Qua shutdown.log

Với sự ra mắt của iOS 26, một thách thức pháp y nghiêm trọng đã phát sinh: hệ điều hành này giờ đây tự động ghi đè lên tệp shutdown.log mỗi khi thiết bị khởi động lại. Điều này có thể xóa sạch các bằng chứng quan trọng về sự lây nhiễm phần mềm gián điệp như Pegasus và Predator, làm suy yếu khả năng phát hiện xâm nhập trên các thiết bị của Apple.

Sự thay đổi này gây trở ngại đáng kể cho các nhà điều tra pháp y và người dùng muốn xác định xem thiết bị của họ có bị xâm phạm hay không. Đây là một vấn đề đặc biệt đáng lo ngại khi các cuộc tấn công mạng bằng phần mềm gián điệp tinh vi đang ngày càng gia tăng, nhắm vào các giám đốc điều hành, người nổi tiếng và các nhân vật trong xã hội dân sự.

shutdown.log: Từ Tệp Hệ Thống Ít Được Chú Ý Đến Công Cụ Pháp Y Quan Trọng

Trong gần một thập kỷ, tệp shutdown.log đã là một tài liệu pháp y vô giá để phát hiện mã độc iOS. Mặc dù bị bỏ qua trong nhiều cuộc thảo luận về an ninh mạng, giá trị của nó đã được chứng minh qua nhiều trường hợp.

Tệp này được lưu trữ trong thư mục Sysdiagnose, cụ thể là tại Sysdiagnose Folder → system_logs.logarchive → Extra → shutdown.log. Nó ghi lại các hoạt động quan trọng trong quá trình tắt thiết bị, cung cấp cái nhìn chi tiết về trạng thái hệ thống.

Phát Hiện Pegasus Thông Qua shutdown.log

Vào năm 2021, các nhà nghiên cứu đã khám phá ra rằng phiên bản công khai của phần mềm gián điệp Pegasus để lại những dấu vết rõ ràng trong tệp shutdown.log. Phát hiện này đã cung cấp cho các nhà nghiên cứu bảo mật một chỉ báo xâm nhập (IOC) quan trọng.

Điều này đã biến shutdown.log từ một tệp hệ thống thông thường thành một công cụ phát hiện mạnh mẽ, cho phép các nhà điều tra xác định các thiết bị bị lây nhiễm với độ tin cậy hợp lý. Thông tin chi tiết hơn về các IOC liên quan có thể được tìm thấy tại iVerify Blog.

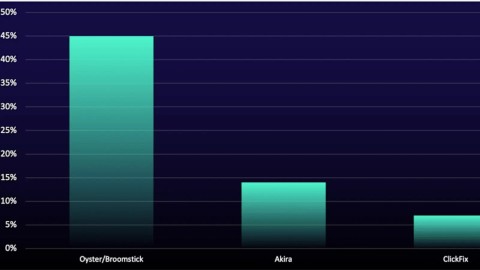

Cuộc Chiến Mèo Vờn Chuột Với NSO Group và Phần Mềm Gián Điệp

Các nhà phát triển Pegasus, cụ thể là công ty giám sát Israel NSO Group, đã nhanh chóng nhận ra và thích nghi với phương pháp phát hiện này. Đến năm 2022, NSO Group đã phát triển các chiến thuật né tránh tinh vi hơn, mặc dù vẫn vô tình để lại bằng chứng.

Phản ứng của các nhà phát triển Pegasus đối với việc phát hiện thông qua shutdown.log đã minh họa cuộc chiến liên tục giữa phần mềm độc hại và pháp y. Thay vì chỉ để lại các mục nhập rõ ràng, họ bắt đầu xóa hoàn toàn tệp shutdown.log.

Chữ Ký Pháp Y Mới: Tệp Log Bị Xóa Sạch

Trớ trêu thay, ngay cả những nỗ lực xóa bỏ này cũng tạo ra những chữ ký pháp y riêng. Một tệp shutdown.log tưởng chừng như sạch sẽ, nhưng trước đó đã có bằng chứng về mẫu Pegasus, lại trở thành một chỉ báo xâm nhập (IOC) theo cách riêng của nó.

Các nhà nghiên cứu bảo mật đã ghi lại nhiều trường hợp về hành vi này trong suốt năm 2022, cho thấy sự thích nghi liên tục của các tác nhân đe dọa tinh vi này, làm tăng thêm mối đe dọa mạng.

Sau năm 2022, bằng chứng cho thấy các nhà phát triển Pegasus đã triển khai các cơ chế xóa mạnh mẽ hơn, có khả năng giám sát các quy trình tắt thiết bị để đảm bảo loại bỏ hoàn toàn dấu vết của chúng khỏi shutdown.log.

Các nhà nghiên cứu đã quan sát thấy những trường hợp thiết bị được biết là đang bị xâm phạm tích cực có tệp shutdown.log bị xóa hoàn toàn, cùng với các chỉ báo xâm nhập khác cho các lây nhiễm Pegasus.

Kiểu hành vi này đã dẫn đến một giả thuyết pháp y mới: một tệp shutdown.log bị xóa có chủ đích có thể đóng vai trò là một heuristic có giá trị để xác định các thiết bị có khả năng bị xâm phạm. Đây là một phương pháp quan trọng trong quá trình phát hiện xâm nhập.

Chỉ Báo Xâm Nhập (IOC) Cụ Thể của Pegasus 2022

Một chỉ báo đáng chú ý đặc biệt xuất hiện từ các mẫu Pegasus 2022 là sự hiện diện của các mục nhập sau trong shutdown.log:

/private/var/db/com.apple.xpc.roleaccountd.staging/com.apple.WebKit.NetworkingIOC này cũng tiết lộ một sự thay đổi quan trọng trong chiến thuật hoạt động của NSO Group – họ đã bắt đầu ngụy trang thành các tiến trình hệ thống hợp pháp thay vì sử dụng các tiến trình có tên tương tự dễ nhận biết, làm phức tạp đáng kể các nỗ lực phát hiện.

Phần mềm gián điệp Predator tinh vi, lần đầu tiên được quan sát vào năm 2023, dường như đã rút kinh nghiệm từ những sai lầm trước đây của Pegasus. Với bằng chứng cho thấy Predator chủ động giám sát shutdown.log và thể hiện các mẫu hành vi tương tự như các mẫu Pegasus trước đó, các nhà nghiên cứu bảo mật đánh giá rằng Predator có khả năng để lại các dấu vết tương tự trong tài liệu pháp y quan trọng này.

Tác Động Của iOS 26 Đến Phân Tích Pháp Y

Apple iOS 26 giới thiệu một thay đổi đáng kể trong việc xử lý tệp shutdown.log. Dù là do thiết kế có chủ đích hay hậu quả không lường trước, hệ điều hành này giờ đây sẽ ghi đè lên shutdown.log mỗi khi thiết bị khởi động lại.

Thay vì thêm các mục nhập mới trong khi vẫn giữ các ảnh chụp nhanh trước đó, quá trình này sẽ xóa mọi bằng chứng lịch sử. Bất kỳ người dùng nào cập nhật lên iOS 26 và sau đó khởi động lại thiết bị của họ sẽ vô tình xóa tất cả bằng chứng lịch sử về các phát hiện Pegasus và Predator cũ hơn có thể đã tồn tại trong shutdown.log của họ.

Mặc dù việc ghi đè tự động này có thể phản ánh một quyết định thiết kế có chủ đích liên quan đến vệ sinh hệ thống hoặc tối ưu hóa hiệu suất, nhưng nó đã loại bỏ chính xác tài liệu pháp y đã được chứng minh là công cụ quan trọng trong việc xác định các mối đe dọa tinh vi này. Thời điểm này không thể tồi tệ hơn, khi các cuộc tấn công mạng bằng phần mềm gián điệp đang chiếm lĩnh các tiêu đề an ninh và các mục tiêu cấp cao đang đối mặt với mức độ đe dọa chưa từng có.

Phương Pháp Phát Hiện Nâng Cao (iOS 18 Trở Xuống)

Đối với các thiết bị chạy iOS 18 hoặc các phiên bản cũ hơn, các nhà điều tra có thể áp dụng một phương pháp phát hiện xâm nhập toàn diện hơn. Việc đối chiếu các mục nhập nhật ký containermanagerd với các sự kiện trong shutdown.log cung cấp cái nhìn sâu sắc hơn về việc thiết bị bị xâm phạm.

Nhật ký containermanagerd giữ lại dữ liệu sự kiện khởi động trong vài tuần, cho phép các nhà điều tra xác định những điểm bất thường đáng ngờ. Ví dụ, nhiều sự kiện khởi động trước các mục nhập shutdown.log có thể chỉ ra hoạt động độc hại ẩn, cho thấy thiết bị đã bị xâm phạm mà các tác nhân đe dọa đang tích cực che giấu khỏi việc kiểm tra pháp y tiêu chuẩn.