Lỗ Hổng CVE Nghiêm Trọng BIND 9: Cần Vá Khẩn Cấp!

Một lỗ hổng CVE nghiêm trọng đã được công bố, ảnh hưởng đến hơn 706.000 trình phân giải DNS BIND 9 trên toàn cầu. Mã khai thác (Proof-of-Concept – PoC) cho lỗ hổng CVE này hiện đã được công khai, làm tăng đáng kể nguy cơ bị tấn công.

Điểm yếu bảo mật này cho phép kẻ tấn công thực hiện các cuộc tấn công cache poisoning bằng cách tiêm các bản ghi DNS độc hại vào bộ nhớ cache của các trình phân giải dễ bị tổn thương. Điều này có thể chuyển hướng người dùng đến cơ sở hạ tầng do kẻ tấn công kiểm soát.

Chi Tiết Kỹ Thuật về Lỗ Hổng CVE-2025-40778

BIND 9 là một trong những phần mềm máy chủ DNS phổ biến nhất thế giới, đóng vai trò cốt yếu trong hoạt động của internet. Một lỗ hổng CVEnghiêm trọng (CVE-2025-40778) vừa được Internet Systems Consortium (ISC) công bố vào ngày 22 tháng 10 năm 2025. Lỗ hổng này mang điểm CVSS là 8.6, chỉ rõ mức độ rủi ro rất cao.

Theo báo cáo của các nhà nghiên cứu bảo mật tại Censys, có tới 706.477 phiên bản BIND 9 dễ bị tấn công được phát hiện trên internet tại thời điểm tiết lộ. Con số này nhấn mạnh quy mô tiềm tàng của các cuộc tấn công, gây ra mối đe dọa lớn đối với an toàn thông tin toàn cầu. Để biết thêm chi tiết kỹ thuật về lỗ hổng CVE này, bạn có thể tham khảo NVD – CVE-2025-40778.

Cơ Chế Khai Thác Cache Poisoning

Cốt lõi của lỗ hổng CVE này nằm ở cơ chế xử lý phản hồi DNS của BIND 9. Nguyên tắc cơ bản là một trình phân giải DNS chỉ nên chấp nhận và lưu vào bộ nhớ cache (cache) các bản ghi DNS mà nó đã gửi yêu cầu truy vấn cụ thể. Đây là cơ chế đảm bảo tính toàn vẹn của dữ liệu phân giải tên miền.

Tuy nhiên, các phiên bản BIND 9 bị ảnh hưởng đã bỏ qua một bước xác thực quan trọng. Cụ thể, chúng không kiểm tra kỹ lưỡng liệu các bản ghi tài nguyên (resource records) có trong phần trả lời (answer section) của gói tin DNS có thực sự khớp với câu hỏi (question) ban đầu được yêu cầu hay không.

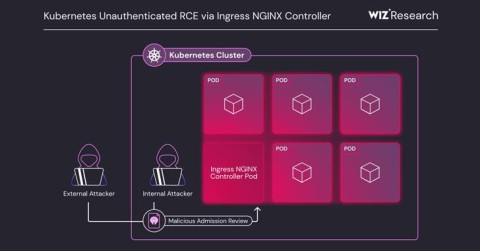

Lỗi xác thực này mở cửa cho kẻ tấn công off-path — tức là kẻ tấn công không trực tiếp giao tiếp với trình phân giải mà dựa vào khả năng dự đoán hoặc giả mạo. Kẻ tấn công có thể lợi dụng điều kiện này để “đua” (race) hoặc giả mạo phản hồi DNS. Bằng cách gửi một phản hồi giả mạo chứa thông tin địa chỉ sai lệch đến trình phân giải trước khi phản hồi hợp lệ đến, kẻ tấn công có thể tiêm thành công dữ liệu độc hại vào bộ nhớ cache.

Khi bộ nhớ cache của trình phân giải đã bị đầu độc, nó sẽ bắt đầu cung cấp các bản ghi DNS giả mạo này cho tất cả các máy khách downstream (những thiết bị phụ thuộc vào trình phân giải đó) mà không thực hiện bất kỳ tra cứu DNS mới nào. Cơ chế này giúp kẻ tấn công duy trì sự kiểm soát đối với việc chuyển hướng trong một khoảng thời gian đáng kể.

Ảnh Hưởng và Rủi Ro Tiềm Tàng

Khả năng chuyển hướng tên miền thông qua lỗ hổng CVE này mở ra cánh cửa cho hàng loạt kịch bản tấn công độc hại. Kẻ tấn công có thể chuyển hướng lưu lượng truy cập của người dùng từ các trang web hợp pháp sang các trang lừa đảo (phishing site) được kiểm soát bởi chúng, với mục đích đánh cắp thông tin đăng nhập nhạy cảm như tên người dùng và mật khẩu.

Ngoài ra, việc chuyển hướng có thể được dùng để phân phối phần mềm độc hại. Thay vì tải xuống phần mềm hoặc bản cập nhật hợp pháp, người dùng sẽ bị lừa tải về và cài đặt mã độc (malware), ransomware hoặc các phần mềm gián điệp. Các cuộc tấn công man-in-the-middle (MiTM) cũng trở nên khả thi, cho phép kẻ tấn công chặn và sửa đổi thông tin liên lạc giữa người dùng và máy chủ, kể cả khi có sử dụng HTTPS, nếu kẻ tấn công có thể tiêm chứng chỉ giả mạo thông qua DNS giả mạo.

Các Phiên Bản BIND 9 Bị Ảnh Hưởng và Bản Vá Bảo Mật

Lỗ hổng CVE này ảnh hưởng đến nhiều nhánh phiên bản của phần mềm trình phân giải BIND 9, trải dài qua nhiều năm phát hành. Điều này cho thấy tầm quan trọng của việc áp dụng bản vá bảo mật ngay lập tức.

Danh Sách Các Phiên Bản Dễ Bị Khai Thác

Các tổ chức đang chạy các phiên bản sau đây của BIND 9 đang gặp rủi ro:

- Phiên bản 9.11.0 đến 9.16.50

- Phiên bản 9.18.0 đến 9.18.39

- Phiên bản 9.20.0 đến 9.20.13

- Phiên bản 9.21.0 đến 9.21.12

Bản Vá và Cập Nhật Khắc Phục

Để khắc phục lỗ hổng CVE này, ISC đã nhanh chóng phát hành các phiên bản BIND 9 đã được vá lỗi. Các bản vá bảo mật này hiện có sẵn trong các phiên bản 9.18.41, 9.20.15 và 9.21.14. Cải tiến chính trong các phiên bản này là việc bổ sung tính năng lọc chặt chẽ hơn. Cơ chế mới này sẽ tự động loại bỏ các tập hợp bản ghi tài nguyên (resource record sets) không khớp với truy vấn ban đầu trước khi chúng được lưu trữ vào bộ nhớ cache. Điều này ngăn chặn hiệu quả các cuộc tấn công cache poisoning. Việc ưu tiên cập nhật lên các phiên bản đã vá lỗi này là bước quan trọng nhất để bảo vệ hệ thống.

Mã Khai Thác (PoC) Công Khai và Khuyến Nghị Khắc Phục

Sự xuất hiện của mã khai thác PoC (Proof-of-Concept) trên GitHub, mô tả chi tiết kỹ thuật cache poisoning, là một yếu tố làm tăng mức độ nghiêm trọng của lỗ hổng CVE này. Việc mã PoC được công khai giúp cộng đồng bảo mật nhanh chóng hiểu rõ hơn về cơ chế tấn công, nhưng đồng thời cũng tạo điều kiện cho các tác nhân độc hại có thể nhanh chóng phát triển và triển khai các cuộc tấn công thực tế.

Mặc dù chưa có báo cáo chính thức về việc khai thác tích cực trong môi trường thực tế tại thời điểm công bố, nhưng sự tồn tại của mã khai thác PoC hoạt động làm tăng đáng kể khả năng các cuộc tấn công sẽ sớm xảy ra. Do đó, các quản trị viên hệ thống cần hành động khẩn cấp. Bạn có thể xem mã khai thác PoC tại GitHub Gist – BIND9 Cache Poisoning PoC.

Biện Pháp Giảm Thiểu và Phòng Ngừa

Để bảo vệ hệ thống khỏi lỗ hổng CVEnghiêm trọng này, các tổ chức cần hành động theo nhiều lớp bảo vệ. Ưu tiên hàng đầu là nâng cấp các trình phân giải BIND 9 lên các phiên bản đã được vá lỗi ngay lập tức. Ngoài ra, việc triển khai các biện pháp giảm thiểu bổ sung cũng rất quan trọng để tăng cường khả năng phòng thủ.

Các biện pháp phòng ngừa và giảm thiểu bao gồm:

- Nâng cấp phần mềm kịp thời: Áp dụng các bản vá bảo mật bằng cách cập nhật các trình phân giải BIND 9 lên các phiên bản đã được ISC phát hành để khắc phục lỗi (cụ thể là 9.18.41, 9.20.15, 9.21.14 hoặc các phiên bản mới hơn). Đây là giải pháp triệt để nhất cho lỗ hổng CVE.

- Hạn chế quyền đệ quy DNS (Restrict Recursion): Cấu hình trình phân giải DNS chỉ thực hiện các truy vấn đệ quy (recursion) cho các máy khách (client) nội bộ hoặc đã được ủy quyền. Việc giới hạn quyền đệ quy sẽ giảm thiểu bề mặt tấn công và làm cho việc khai thác từ bên ngoài trở nên khó khăn hơn.

- Kích hoạt Xác thực DNSSEC (Enable DNSSEC Validation): DNSSEC (Domain Name System Security Extensions) cung cấp một lớp bảo mật bổ sung bằng cách sử dụng chữ ký số để xác thực tính toàn vẹn và nguồn gốc của dữ liệu DNS. Kích hoạt xác thực DNSSEC giúp phát hiện và từ chối các phản hồi DNS giả mạo, từ đó bảo vệ hệ thống khỏi các cuộc tấn công cache poisoning, mặc dù không phải là biện pháp khắc phục trực tiếp lỗ hổng CVE nội tại của BIND 9.