ClickFix nguy hiểm: Kỹ thuật mới phát tán NetSupport RAT

Các tác nhân độc hại đang tăng cường sử dụng kỹ thuật được gọi là “ClickFix” để triển khai công cụ quản trị từ xa (RAT) có tên NetSupport RAT, phục vụ cho các mục đích tấn công mạng nguy hiểm. Kỹ thuật này lạm dụng một dịch vụ hỗ trợ từ xa hợp pháp để đánh lừa người dùng cấp quyền kiểm soát hoàn toàn hệ thống của họ cho kẻ tấn công.

Theo báo cáo mới từ Đơn vị Phản ứng Đe dọa (TRU) của eSentire, các tác nhân đe dọa đã thay đổi chiến lược phân phối chính của họ. Từ việc giả mạo các bản cập nhật phần mềm, giờ đây họ đã chuyển sang sử dụng vector truy cập ban đầu ClickFix trong suốt năm 2025.

Kỹ Thuật Tấn Công ClickFix và Quy Trình Lây Nhiễm NetSupport RAT

Khai Thác Thông Qua Kỹ Thuật Xã Hội

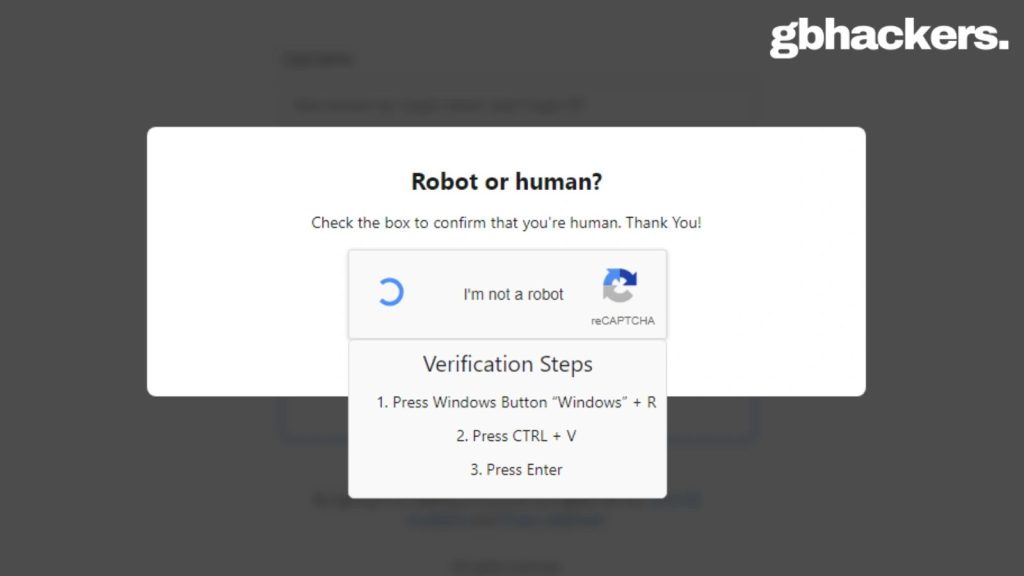

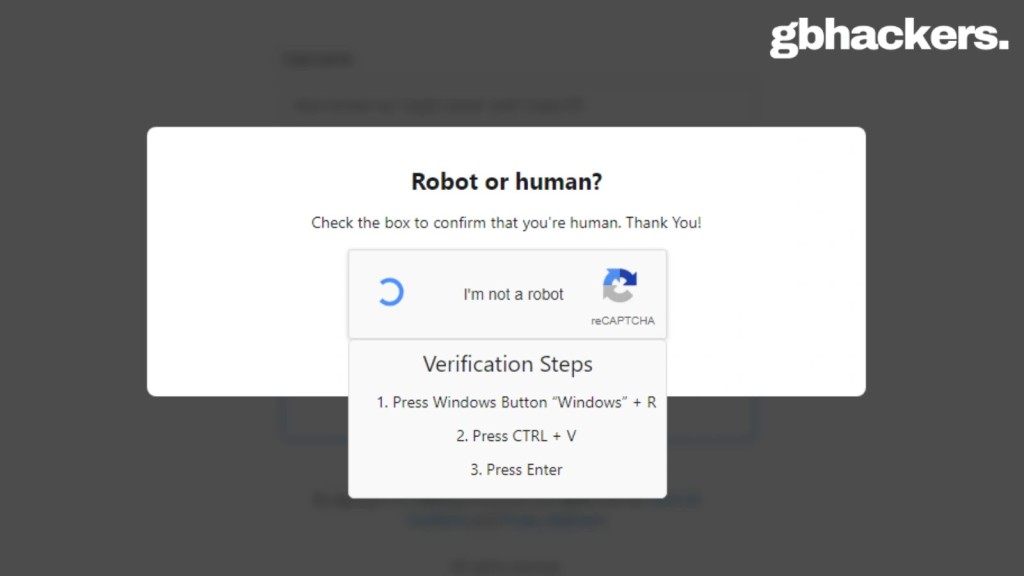

Phương pháp tấn công này dựa vào kỹ thuật xã hội. Nạn nhân bị dụ dỗ đến một trang ClickFix được kiểm soát bởi kẻ tấn công. Tại đây, họ được hướng dẫn thực hiện một hành động tưởng chừng vô hại.

Cụ thể, nạn nhân được yêu cầu dán một lệnh độc hại vào cửa sổ Windows Run Prompt của họ. Bước này là then chốt, mở ra cánh cửa cho giai đoạn tiếp theo của cuộc tấn công.

Quy Trình Lây Nhiễm Đa Giai Đoạn

Việc thực thi lệnh này sẽ kích hoạt một quy trình lây nhiễm đa giai đoạn phức tạp. Giai đoạn đầu tiên bắt đầu với một script loader, được thiết kế để hoạt động bí mật.

Script loader này chịu trách nhiệm tải xuống và cài đặt công cụ NetSupport RAT lên hệ thống của nạn nhân. Khi NetSupport RAT được cài đặt thành công, kẻ tấn công sẽ có toàn quyền kiểm soát từ xa đối với máy bị xâm nhập.

Các Phương Thức Triển Khai NetSupport RAT Đa Dạng

Các nhà nghiên cứu của eSentire TRU đã xác định được một số loại loader khác nhau được sử dụng trong các chiến dịch tấn công mạng này. Sự đa dạng trong các phương thức triển khai cho thấy sự linh hoạt và khả năng thích nghi của kẻ tấn công.

Loader Dựa Trên PowerShell

Loại loader phổ biến nhất được quan sát là một script dựa trên PowerShell. Script này có chức năng tìm nạp một tệp JSON từ một máy chủ từ xa. Tệp JSON này chứa các payload của NetSupport RAT, đã được mã hóa bằng Base64 để tránh bị phát hiện ban đầu.

Sau khi tệp JSON được tải về, script PowerShell sẽ giải mã các payload này. Các thành phần giải mã sau đó được ghi vào một thư mục ẩn trên hệ thống bị xâm nhập, nhằm mục đích che giấu sự hiện diện của mã độc.

Để đảm bảo quyền truy cập bền vững, loader còn thiết lập tính năng duy trì bằng cách tạo một lối tắt trong thư mục khởi động của Windows. Điều này giúp NetSupport RAT tự động chạy mỗi khi hệ thống được khởi động lại, duy trì quyền kiểm soát cho kẻ tấn công.

Biến Thể PowerShell Che Giấu Dấu Vết

Một biến thể mới hơn của loader PowerShell đã được ghi nhận với khả năng tinh vi hơn. Biến thể này cố gắng xóa các giá trị registry từ khóa RunMRU.

Mục đích của hành động này là xóa bỏ bằng chứng về việc thực thi lệnh ban đầu, gây khó khăn cho các nhà phân tích trong việc điều tra và truy vết nguồn gốc lây nhiễm.

Triển Khai Thông Qua MSI

Một phương pháp khác, ít phổ biến hơn nhưng vẫn đáng chú ý, liên quan đến việc sử dụng dịch vụ hợp pháp Windows Installer (msiexec.exe). Kẻ tấn công lợi dụng dịch vụ này để tải xuống và chạy các gói MSI độc hại.

Các gói MSI này cuối cùng sẽ triển khai NetSupport RAT lên hệ thống. Những chiến thuật phát triển không ngừng này cho thấy kẻ tấn công đang tích cực tinh chỉnh phương pháp của mình để né tránh phát hiện và phân tích từ các giải pháp bảo mật.

Phân Tích Các Nhóm Đe Dọa Sử Dụng ClickFix

Phân tích chuyên sâu các chiến dịch đã cho phép các nhà nghiên cứu phân loại hoạt động độc hại thành ba nhóm đe dọa riêng biệt. Việc phân loại này dựa trên các công cụ và cơ sở hạ tầng mà chúng sử dụng trong các cuộc tấn công mạng.

Chiến Dịch “EVALUSION”

Nhóm đầu tiên, được đặt tên là chiến dịch “EVALUSION”, đang hoạt động rất mạnh mẽ. Nhóm này sử dụng một loạt các loader đa dạng và cơ sở hạ tầng phân tán rộng khắp nhiều quốc gia, cho thấy quy mô hoạt động lớn và phức tạp.

Cụm “FSHGDREE32/SGI”

Cụm thứ hai, “FSHGDREE32/SGI”, chủ yếu dựa vào các dịch vụ bulletproof hosting ở Đông Âu. Việc sử dụng các nhà cung cấp dịch vụ hosting này giúp chúng khó bị gỡ bỏ và truy vết.

Tác Nhân “XMLCTL” (UAC-0050)

Một tác nhân riêng biệt thứ ba, được theo dõi với tên “XMLCTL” hoặc UAC-0050, sử dụng các kỹ thuật khác. Điều này bao gồm việc sử dụng các loader dựa trên MSI và các dịch vụ hosting thương mại đặt tại Hoa Kỳ.

Sự khác biệt trong phương thức và cơ sở hạ tầng của XMLCTL gợi ý rằng nhóm này có một chiến lược hoạt động khác so với hai nhóm còn lại, cho thấy sự phân hóa trong cách thức thực hiện các chiến dịch NetSupport RAT.

Biện Pháp Phòng Ngừa và Phát Hiện Tấn Công

Để chống lại các mối đe dọa mạng như NetSupport RAT và kỹ thuật ClickFix, các chuyên gia bảo mật khuyến nghị các tổ chức thực hiện một số biện pháp chủ động quan trọng nhằm tăng cường khả năng phát hiện tấn công và phòng ngừa.

- Vô hiệu hóa Run Prompt qua Group Policy: Hạn chế khả năng người dùng thực thi các lệnh tùy ý, đặc biệt là những lệnh độc hại được cung cấp thông qua kỹ thuật xã hội.

- Chặn các công cụ quản lý từ xa không được phê duyệt: Triển khai chính sách chặn các công cụ quản trị từ xa không chính thức hoặc không được cấp phép trong môi trường doanh nghiệp.

- Đào tạo nâng cao nhận thức bảo mật cho nhân viên: Thực hiện các chương trình đào tạo định kỳ và toàn diện để nâng cao nhận thức của nhân viên về các mối đe dọa kỹ thuật xã hội và các phương thức lừa đảo mới nhất, giúp họ nhận diện và tránh các bẫy tấn công.