Phát hiện Tấn công Mạng: Giải pháp BAS Hiệu quả 2025

Trong bối cảnh cảnh quan mối đe dọa mạng ngày càng leo thang của năm 2025, nơi các cuộc tấn công mạng trở nên tinh vi hơn và dai dẳng hơn bao giờ hết, một lập trường bảo mật phản ứng không còn đủ. Các tổ chức trên toàn thế giới đang phải vật lộn với bề mặt tấn công mở rộng, sự gia tăng các mối đe dọa dai dẳng nâng cao (APT) và sự xuất hiện liên tục của các lỗ hổng zero-day mới. Các đánh giá bảo mật truyền thống chỉ cung cấp một cái nhìn tức thời, để lại những khoảng trống đáng kể trong việc xác thực khả năng phòng thủ khi môi trường và mối đe dọa liên tục phát triển. Để tìm hiểu thêm về các lỗ hổng đã biết, bạn có thể tham khảo tại NVD – National Vulnerability Database.

Thách thức này đặc biệt nghiêm trọng ở Ấn Độ, nơi làn sóng chuyển đổi kỹ thuật số đi kèm với rủi ro gia tăng về các cuộc tấn công mạng, đòi hỏi việc xác thực liên tục và chủ động các kiểm soát an ninh mạng. Đây chính là lúc công nghệ Breach and Attack Simulation (BAS) nổi lên như một giải pháp thiết yếu và mang tính chuyển đổi. Nền tảng BAS giúp các tổ chức chủ động và liên tục kiểm tra hiệu quả của các kiểm soát bảo mật bằng cách mô phỏng an toàn các kỹ thuật tấn công thực tế.

Không giống như kiểm thử truyền thống, thường tốn nhiều tài nguyên và không thường xuyên, BAS cung cấp xác thực tự động, theo yêu cầu về khả năng ngăn chặn và phát hiện trên các điểm cuối, mạng, môi trường đám mây và ứng dụng. Bằng cách liên tục bắt chước các chiến thuật, kỹ thuật và quy trình (TTP) của các tác nhân đe dọa thực tế, BAS giúp xác định các khoảng trống bảo mật, cấu hình sai và điểm yếu trước khi chúng có thể bị khai thác bởi các tác nhân độc hại.

Sự Cần Thiết của Breach and Attack Simulation (BAS) trong Phòng Chống Tấn Công Mạng

Mô hình an ninh mạng đã chuyển từ việc đơn giản là ngăn chặn các vi phạm sang liên tục xác thực hiệu quả của các biện pháp phòng thủ hiện có. Một tổ chức trung bình triển khai hàng chục công cụ bảo mật, nhưng cấu hình sai, sự cố tích hợp và các chiến thuật đe dọa đang phát triển có thể khiến ngay cả các giải pháp tiên tiến nhất cũng trở nên không hiệu quả. BAS giải quyết thách thức cơ bản này bằng cách:

Xác Thực Bảo Mật Liên Tục

- Các nền tảng BAS cung cấp kiểm thử tự động, liên tục, vượt ra ngoài các đánh giá định kỳ.

- Điều này đảm bảo rằng các kiểm soát bảo mật luôn hiệu quả chống lại các mối đe dọa mới nhất và các thay đổi trong môi trường không tạo ra các điểm yếu có thể bị tấn công mạng khai thác.

- Năm 2025, với sự gia tăng của Quản lý Phơi nhiễm Đe dọa Liên tục (CTEM), BAS là một nền tảng để xác định, ưu tiên và giảm thiểu lỗ hổng một cách chủ động.

Mô phỏng Tấn Công Mạng Thực Tế

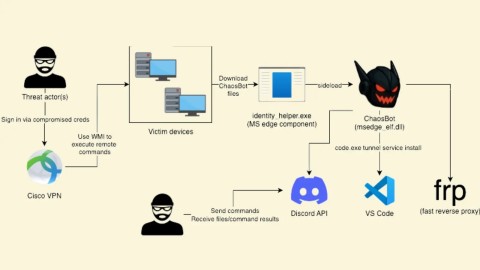

- Công cụ BAS mô phỏng các kịch bản tấn công mạng thực tế.

- Chúng thường kết hợp thông tin tình báo đe dọa mới nhất về các nhóm ransomware cụ thể, APT và các vectơ tấn công phổ biến (ví dụ: lừa đảo, di chuyển ngang, đánh cắp dữ liệu).

- Điều này cung cấp một cái nhìn đối thủ thực sự, cho thấy cách một kẻ tấn công thực sự khai thác các điểm yếu.

- Sự tích hợp của AI và ML đang làm cho các mô phỏng này trở nên tinh vi và thích ứng hơn.

Xác Thực Phòng Ngừa VÀ Phát Hiện Tấn Công

- BAS không chỉ kiểm tra xem một biện pháp kiểm soát có ngăn chặn tấn công mạng hay không.

- Nó còn xác thực liệu các cơ chế phát hiện tấn công (như SIEM, EDR, XDR) có cảnh báo phù hợp.

- Nó cũng kiểm tra liệu các nhóm ứng phó sự cố có nhận và hành động hiệu quả theo các cảnh báo đó.

- Cách tiếp cận “purple team” này giúp kết nối giữa khả năng tấn công và phòng thủ.

Ưu Tiên Nỗ Lực Khắc Phục

- Bằng cách xác định các đường dẫn tấn công có thể khai thác và các kiểm soát bảo mật bị lỗi, BAS cung cấp thông tin chi tiết có thể hành động, được ưu tiên.

- Thay vì theo đuổi hàng ngàn lỗ hổng lý thuyết, các nhóm bảo mật có thể tập trung vào việc khắc phục các khoảng trống rủi ro bảo mật quan trọng nhất mà kẻ tấn công có thể lợi dụng để đạt được mục tiêu của chúng, cải thiện đáng kể hiệu quả.

Hiệu Quả Chi Phí

- Tự động hóa những gì từng là kiểm thử xâm nhập thủ công, tốn nhiều công sức hoặc red teaming giúp giảm đáng kể chi phí và tài nguyên.

- BAS cung cấp thông tin chi tiết liên tục mà không cần đến sự hỗ trợ của các chuyên gia tư vấn bảo mật bên ngoài cho việc xác thực định kỳ, giảm thiểu rủi ro bảo mật tiềm ẩn từ quy trình thủ công.

Tiêu Chí Lựa Chọn Nhà Cung Cấp BAS Hàng Đầu Năm 2025

Năm 2025, thị trường BAS đang trải qua sự tăng trưởng theo cấp số nhân, được thúc đẩy bởi sự tinh vi ngày càng tăng của các cuộc tấn công mạng, bề mặt tấn công mở rộng (đặc biệt với việc áp dụng đám mây và làm việc từ xa) và các yêu cầu tuân thủ quy định an ninh mạng ngày càng phát triển. Các xu hướng chính bao gồm tích hợp sâu hơn với AI/ML để mô hình hóa mối đe dọa thực tế hơn, tích hợp liền mạch với các nền tảng SIEM/SOAR và nhấn mạnh vào đánh giá bảo mật đám mây và mô phỏng tấn công chuỗi cung ứng.

Phương pháp lựa chọn các nhà cung cấp Breach and Attack Simulation hàng đầu của chúng tôi vào năm 2025 tập trung vào việc đánh giá khả năng của họ trong việc đáp ứng nhu cầu động của an ninh mạng hiện đại, nhấn mạnh các thông tin chi tiết toàn diện, liên tục và có thể hành động. Các tiêu chí chính bao gồm:

Phạm Vi Bao Phủ Vectơ Tấn Công

- Độ rộng và sâu của các kỹ thuật tấn công mô phỏng, bao gồm các giai đoạn khác nhau của chuỗi tấn công (trinh sát, truy cập ban đầu, thực thi, duy trì, leo thang đặc quyền, di chuyển ngang, đánh cắp dữ liệu, command & control).

- Bao phủ trên các điểm cuối, mạng, đám mây, ứng dụng web và định danh.

Tích Hợp Thông Tin Tình Báo Đe Dọa

- Khả năng kết hợp thông tin tình báo đe dọa mới nhất (ví dụ: MITRE ATT&CK TTPs, phần mềm độc hại mới nổi, hành vi tác nhân tấn công trong thế giới thực).

- Đảm bảo các mô phỏng thực tế và cập nhật.

Tự Động Hóa & Xác Thực Liên Tục

- Khả năng của nền tảng để kiểm thử tự động, theo lịch trình và liên tục.

- Giảm thiểu nỗ lực thủ công và cung cấp xác thực trạng thái bảo mật theo thời gian thực.

Báo Cáo Có Thể Hành Động & Hướng Dẫn Khắc Phục

- Báo cáo rõ ràng, trực quan làm nổi bật các khoảng trống bảo mật, định lượng rủi ro và cung cấp các khuyến nghị cụ thể, được ưu tiên để khắc phục.

Khả Năng Tích Hợp

- Tích hợp liền mạch với các công cụ bảo mật hiện có (SIEM, SOAR, EDR, tường lửa, NAC).

- Xác thực hiệu quả của chúng và nâng cao quy trình làm việc ứng phó sự cố.

Dễ Sử Dụng & Triển Khai

- Thân thiện với người dùng cho các nhóm bảo mật ở các cấp độ kỹ năng khác nhau.

- Triển khai và cấu hình đơn giản.

Khả Năng Mở Rộng & Hiệu Suất

- Khả năng mở rộng trên các môi trường doanh nghiệp đa dạng và lớn mà không làm gián đoạn hoạt động.

Danh Tiếng & Sự Hiện Diện Trên Thị Trường

- Vị thế ngành của nhà cung cấp, lời chứng thực của khách hàng và vị trí dẫn đầu thị trường trong không gian BAS.

Đổi Mới & Sẵn Sàng cho Tương Lai

- Cam kết đổi mới liên tục, bao gồm tận dụng AI/ML cho các mô phỏng thích ứng và giải quyết các mối đe dọa mới nổi (ví dụ: các cuộc tấn công do GenAI điều khiển).

Top 10 Nhà Cung Cấp Breach and Attack Simulation (BAS) Tốt Nhất Năm 2025

Cymulate

Cymulate luôn là một nhà lãnh đạo trong thị trường BAS, nổi tiếng với nền tảng xác thực bảo mật toàn diện, từ đầu đến cuối, bao gồm một loạt lớn các vectơ tấn công. Cách tiếp cận theo mô-đun của họ cho phép các tổ chức mô phỏng các cuộc tấn công qua email, web, điểm cuối, di chuyển ngang, đánh cắp dữ liệu, v.v., cung cấp khả năng hiển thị tức thì về hiệu quả của kiểm soát bảo mật.

- Nền tảng: Nền tảng BAS dựa trên đám mây với các mô-đun cho Email Gateway, Web Gateway, Endpoint Security, Lateral Movement, Data Exfiltration, Ransomware, Advanced Scenarios, v.v.

- Tính năng: Hỗ trợ mô phỏng liên tục, theo lịch trình và theo yêu cầu. Tích hợp với các hệ thống SIEM, SOAR, EDR và hệ thống ticket phổ biến. Cung cấp tính điểm rủi ro, ánh xạ MITRE ATT&CK và hướng dẫn khắc phục chi tiết. Bao gồm nguồn cấp thông tin tình báo đe dọa được cập nhật liên tục và cung cấp mô-đun “Purple Team” để tạo kịch bản tùy chỉnh.

- Điểm mạnh:

- Phạm vi tấn công rộng lớn: Mô phỏng một loạt lớn các kỹ thuật tấn công trên toàn bộ chuỗi tấn công và môi trường CNTT đa dạng.

- Giao diện người dùng trực quan: Dễ triển khai và sử dụng, giúp các nhóm bảo mật với các chuyên môn khác nhau có thể tiếp cận được.

- Thông tin chi tiết khắc phục có thể hành động: Cung cấp các khuyến nghị rõ ràng, được ưu tiên để khắc phục các khoảng trống rủi ro bảo mật đã xác định và cải thiện hiệu quả kiểm soát.

- Thông tin tình báo đe dọa mạnh mẽ: Được cập nhật liên tục với các TTP mới nhất từ các tác nhân đe dọa trong thế giới thực, đảm bảo các mô phỏng phù hợp.

- Phù hợp nhất cho: Các doanh nghiệp và tổ chức lớn đang tìm kiếm một nền tảng BAS toàn diện, thân thiện với người dùng và tự động hóa cao để xác thực bảo mật liên tục trên toàn bộ bề mặt tấn công của họ, bao gồm cả môi trường đám mây.

SafeBreach

SafeBreach nổi bật với “sách hướng dẫn của hacker” rộng lớn và được cập nhật thường xuyên, phản ánh các kỹ thuật tấn công thực tế được quan sát trong thực tế. Sự tập trung vào các mô phỏng thực tế, dựa trên dữ liệu này, cùng với khả năng báo cáo và tích hợp mạnh mẽ của nó, đảm bảo rằng các tổ chức có được thông tin chi tiết sâu sắc, có thể hành động về trạng thái bảo mật của họ.

- Nền tảng: Nền tảng BAS liên tục chạy các cuộc tấn công mô phỏng trên toàn bộ chuỗi tấn công, bao gồm điểm cuối, mạng, đám mây, email và web.

- Tính năng: Tự hào có sách hướng dẫn tấn công lớn nhất trong ngành, được cập nhật hàng ngày với các mối đe dọa mới. Nền tảng cung cấp ưu tiên lỗ hổng dựa trên rủi ro, tích hợp với các công cụ bảo mật (SIEM, EDR, WAF, v.v.) và ánh xạ tới MITRE ATT&CK. Nó hỗ trợ các chế độ triển khai khác nhau, bao gồm tác nhân tại chỗ và đám mây gốc.

- Điểm mạnh:

- Sách hướng dẫn tấn công lớn nhất: Truy cập vào thư viện phương pháp tấn công trong thế giới thực chưa từng có, đảm bảo các mô phỏng toàn diện và cập nhật.

- Dự đoán vi phạm chủ động: Xác định các khoảng trống bảo mật và đường dẫn tấn công quan trọng trước khi kẻ tấn công thực sự có thể khai thác chúng.

- Ưu tiên dựa trên dữ liệu: Cung cấp thông tin chi tiết dựa trên rủi ro để tập trung nỗ lực khắc phục vào các lỗ hổng có tác động lớn nhất.

- Xác thực toàn diện: Xác thực cả khả năng ngăn chặn và phát hiện tấn công trên các kiểm soát bảo mật và môi trường đa dạng.

- Phù hợp nhất cho: Các doanh nghiệp lớn và tổ chức có đội ngũ vận hành bảo mật trưởng thành yêu cầu mô phỏng liên tục, toàn diện và thực tế cao các kịch bản tấn công trong thế giới thực để xác thực toàn bộ ngăn xếp bảo mật của họ.

AttackIQ

Sự tích hợp sâu sắc của AttackIQ với khuôn khổ MITRE ATT&CK và sự tập trung vào việc mô phỏng toàn bộ các chiến dịch tấn công đã giúp nó nổi bật. Điều này cho phép các tổ chức vượt qua các kiểm thử biệt lập và xác thực toàn bộ chuỗi tấn công của họ, cung cấp một đánh giá chính xác và có thể hành động hơn về mức độ sẵn sàng phòng thủ của họ.

- Nền tảng: Nền tảng Tối ưu hóa Bảo mật của AttackIQ cho phép xác thực bảo mật liên tục trên các môi trường tại chỗ, đám mây và hỗn hợp.

- Tính năng: Có một thư viện lớn các kịch bản tấn công được ánh xạ tới MITRE ATT&CK, cho phép mô phỏng các chiến dịch tấn công đa giai đoạn. Nền tảng tích hợp với nhiều kiểm soát bảo mật khác nhau (EDR, SIEM, tường lửa, WAF) và cung cấp báo cáo chi tiết, hướng dẫn khắc phục và một khuôn khổ để đo lường hiệu quả chương trình bảo mật. Nó hỗ trợ các đánh giá tự động, theo lịch trình và theo yêu cầu.

- Điểm mạnh:

- Phòng thủ dựa trên mối đe dọa: Trực tiếp liên kết với khuôn khổ MITRE ATT&CK, cho phép xác thực chống lại TTP của đối thủ thực sự.

- Mô phỏng chiến dịch tấn công đầy đủ: Mô phỏng các cuộc tấn công đa giai đoạn phức tạp để có cái nhìn toàn diện về hiệu quả phòng thủ.

- Trạng thái bảo mật định lượng: Cung cấp dữ liệu định lượng về hiệu suất kiểm soát an ninh mạng và khả năng phục hồi tổng thể.

- Xác thực con người, quy trình và công nghệ: Giúp đánh giá hiệu quả của các công cụ bảo mật, cũng như khả năng phát hiện và phản ứng của nhóm ứng phó sự cố.

- Phù hợp nhất cho: Các tổ chức có chương trình bảo mật trưởng thành đang tìm kiếm một cách tiếp cận phòng thủ có cấu trúc cao, dựa trên mối đe dọa, ưu tiên mô phỏng chiến dịch tấn công đầy đủ.

Picus Security

Picus Security nổi bật với chi tiết báo cáo đặc biệt và hướng dẫn khắc phục mang tính định hướng. Khả năng của nền tảng không chỉ xác định một khoảng trống mà còn giải thích chính xác lý do một kiểm soát bị lỗi, kết hợp với thư viện mối đe dọa rộng lớn và năng động của nó, làm cho nó trở thành một công cụ vô giá để cải thiện trạng thái an ninh mạng liên tục.

- Nền tảng: Nền tảng Xác thực Bảo mật của Picus Security cung cấp xác thực tự động, liên tục trên các lớp mạng, điểm cuối, đám mây và ứng dụng.

- Tính năng: Có một thư viện mối đe dọa rộng lớn với hơn 15.000 kỹ thuật tấn công trong thế giới thực, được ánh xạ tới MITRE ATT&CK. Nền tảng cung cấp thông tin chi tiết chi tiết về hiệu quả kiểm soát bảo mật, phân tích nguyên nhân gốc rễ cho các lỗi và các khuyến nghị khắc phục cụ thể. Nó tích hợp với SIEM, EDR, tường lửa và các công cụ bảo mật khác để nhập dữ liệu tự động và điều chỉnh kiểm soát.

- Điểm mạnh:

- Khắc phục định hướng: Cung cấp các khuyến nghị rất chi tiết và có thể hành động về cách khắc phục các khoảng trống bảo mật đã xác định.

- Thư viện mối đe dọa rộng lớn: Được cập nhật liên tục với một kho lưu trữ lớn các kỹ thuật và lỗ hổng tấn công trong thế giới thực.

- Phân tích lỗi chi tiết: Giải thích rõ ràng lý do các kiểm soát bảo mật bị lỗi, cho phép điều chỉnh và tối ưu hóa chính xác.

- Tối ưu hóa các khoản đầu tư hiện có: Giúp tối đa hóa hiệu quả của các công cụ bảo mật hiện tại bằng cách xác định và khắc phục các cấu hình sai.

- Phù hợp nhất cho: Các nhóm bảo mật và SOC yêu cầu thông tin chi tiết sâu sắc, chi tiết về hiệu quả kiểm soát bảo mật, phân tích lỗi toàn diện và hướng dẫn khắc phục định hướng cao để liên tục tối ưu hóa các khoản đầu tư bảo mật hiện có của họ.

XM Cyber

Điểm mạnh của XM Cyber nằm ở khả năng quản lý đường dẫn tấn công độc đáo, trực quan hóa cách một kẻ tấn công có thể di chuyển qua môi trường để tiếp cận các tài sản quan trọng. Điều này cung cấp một cái nhìn chiến lược và ưu tiên hơn về rủi ro bảo mật, cho phép các tổ chức khắc phục các lỗ hổng có tác động lớn nhất làm phá vỡ nhiều lộ trình tấn công tiềm năng.

- Nền tảng: Nền tảng Quản lý Đường dẫn Tấn công của XM Cyber liên tục khám phá và ánh xạ tất cả các đường dẫn tấn công trên các môi trường CNTT, đám mây và hỗn hợp.

- Tính năng: Mô phỏng các kỹ thuật tấn công đa dạng, xác định các lỗ hổng và cấu hình sai có thể khai thác, và ưu tiên khắc phục dựa trên rủi ro thực tế do các đường dẫn tấn công gây ra. Nền tảng cung cấp tích hợp với quản lý lỗ hổng, EDR, SIEM và các công cụ bảo mật khác, cung cấp hướng dẫn khắc phục rõ ràng và định lượng rủi ro.

- Điểm mạnh:

- Ánh xạ đường dẫn tấn công liên tục: Cung cấp cái nhìn động, theo thời gian thực về cách kẻ tấn công có thể di chuyển qua mạng của bạn để tiếp cận các tài sản quan trọng.

- Ưu tiên dựa trên rủi ro: Tập trung nỗ lực khắc phục vào các lỗ hổng và cấu hình sai gây ra nhiều rủi ro bảo mật nhất.

- Cảnh quan rủi ro trực quan: Cung cấp hình ảnh trực quan trực quan về các lộ trình tấn công, giúp các vấn đề bảo mật phức tạp dễ hiểu cho tất cả các bên liên quan.

- Xác định điểm nghẽn chủ động: Giúp xác định và khắc phục các điểm yếu chiến lược ngăn chặn nhiều vi phạm tiềm năng.

- Phù hợp nhất cho: Các tổ chức đang tìm kiếm một cách tiếp cận chiến lược để xác thực bảo mật, ưu tiên xác định và khắc phục các đường dẫn tấn công quan trọng trên toàn bộ môi trường CNTT và đám mây lai của họ để phá vỡ các chuỗi xâm phạm tiềm năng.

Pentera

Pentera nổi bật bằng cách tự động và an toàn khai thác các lỗ hổng, cung cấp bằng chứng cụ thể về các khoảng trống bảo mật. Điều này vượt xa mô phỏng bằng cách chứng minh khả năng bị tấn công mạng thực tế, điều cực kỳ có giá trị để thực sự hiểu và ưu tiên rủi ro.

- Nền tảng: Nền tảng xác thực bảo mật tự động của Pentera thực hiện khai thác liên tục, an toàn các lỗ hổng trên mạng nội bộ và bên ngoài, điểm cuối và tài sản đám mây.

- Tính năng: Tự động ánh xạ các điểm yếu đã xác định tới MITRE ATT&CK và cung cấp báo cáo khắc phục chi tiết với ưu tiên rõ ràng dựa trên khả năng khai thác. Nền tảng không cần tác nhân, yêu cầu nỗ lực triển khai tối thiểu và tích hợp với các công cụ bảo mật hiện có.

- Điểm mạnh:

- Khai thác tự động: Tự động khai thác các lỗ hổng một cách an toàn để chứng minh khả năng bị tấn công mạng trong thế giới thực, cung cấp bằng chứng không thể chối cãi về các khoảng trống bảo mật.

- Kiểm thử xâm nhập thực sự dưới dạng Dịch vụ (PTaaS): Cung cấp kiểm thử xâm nhập tự động, liên tục mà không cần sự can thiệp của con người.

- Ưu tiên rủi ro không thiên vị: Ưu tiên các lỗ hổng dựa trên khả năng khai thác thực tế và tiềm năng gây ra rủi ro bảo mật.

- Triển khai không tác nhân: Dễ dàng triển khai và quản lý mà không cần cài đặt tác nhân trên hệ thống mục tiêu.

- Phù hợp nhất cho: Các tổ chức đang tìm kiếm xác thực bảo mật tự động, liên tục với trọng tâm là chứng minh khả năng bị tấn công thực tế thông qua khai thác an toàn, về cơ bản thực hiện “kiểm thử xâm nhập dưới dạng dịch vụ” mà không cần nỗ lực thủ công rộng rãi.

ReliaQuest GreyMatter

ReliaQuest GreyMatter nổi bật bằng cách tích hợp BAS trong một nền tảng vận hành bảo mật hợp nhất rộng hơn. Điều này cho phép xác thực bảo mật toàn diện trên toàn bộ ngăn xếp bảo mật của tổ chức, tận dụng dữ liệu tập trung để có thông tin chi tiết toàn diện và tối ưu hóa hiệu suất của các khoản đầu tư bảo mật hiện có, bao gồm khả năng phát hiện tấn công.

- Nền tảng: ReliaQuest GreyMatter là một nền tảng vận hành bảo mật bao gồm khả năng xác thực bảo mật.

- Tính năng: Tích hợp với nhiều công nghệ bảo mật khác nhau (SIEM, EDR, Tường lửa, Bảo mật Đám mây) để chuẩn hóa dữ liệu và cung cấp khả năng hiển thị toàn diện. Nền tảng cung cấp xác thực bảo mật liên tục, điều chỉnh phát hiện mối đe dọa và hướng dẫn khắc phục tự động. Nó bao gồm một thư viện mô phỏng tấn công dựa trên các mối đe dọa trong thế giới thực và MITRE ATT&CK, cho phép xác thực cả khả năng ngăn chặn và phát hiện.

- Điểm mạnh:

- Hệ sinh thái hoạt động bảo mật hợp nhất: Tích hợp BAS trong một nền tảng hoạt động bảo mật hợp nhất để có thông tin chi tiết toàn diện.

- Tối ưu hóa các khoản đầu tư hiện có: Tối đa hóa hiệu quả của toàn bộ ngăn xếp bảo mật.

- Tầm nhìn toàn diện: Cung cấp cái nhìn toàn diện về trạng thái phòng thủ của tổ chức.

- Khắc phục tự động: Hợp lý hóa quá trình khắc phục các khoảng trống bảo mật và tinh chỉnh quy tắc phát hiện tấn công.

- Phù hợp nhất cho: Các tổ chức muốn tích hợp các nỗ lực xác thực bảo mật của họ trong một nền tảng vận hành bảo mật hợp nhất, nhằm tối ưu hóa toàn bộ ngăn xếp bảo mật hiện có của họ và có được thông tin chi tiết toàn diện về trạng thái phòng thủ của họ.

Keysight Threat Simulator

Keysight Threat Simulator tận dụng chuyên môn sâu sắc của Keysight trong kiểm thử mạng để cung cấp các mô phỏng rất thực tế và chính xác về các tấn công mạng dựa trên mạng. Sự tập trung này đảm bảo rằng các kiểm soát bảo mật mạng, từ tường lửa đến IPS, được xác thực kỹ lưỡng chống lại các mẫu lưu lượng truy cập trong thế giới thực và các mối đe dọa mới nổi.

- Nền tảng: Keysight Threat Simulator là một nền tảng BAS tập trung vào xác thực bảo mật mạng.

- Tính năng: Mô phỏng một loạt lớn các cuộc tấn công dựa trên mạng, bao gồm phân phối phần mềm độc hại, liên lạc C2, đánh cắp dữ liệu và di chuyển ngang. Nền tảng tích hợp với các thiết bị bảo mật mạng (tường lửa, IPS, NAC) và cung cấp báo cáo chi tiết về hiệu quả của chúng, xác định cấu hình sai và khoảng trống chính sách. Nó hỗ trợ các đánh giá liên tục, theo lịch trình và theo yêu cầu, đồng thời cung cấp nguồn cấp thông tin tình báo đe dọa được cập nhật liên tục.

- Điểm mạnh:

- Xác thực tập trung vào mạng: Chuyên về mô phỏng có độ trung thực cao để xác thực các kiểm soát và cấu hình bảo mật mạng.

- Mô phỏng mối đe dọa chính xác: Tận dụng chuyên môn sâu sắc của Keysight trong việc tạo lưu lượng mạng cho các mẫu tấn công thực tế.

- Tối ưu hóa thiết bị bảo mật mạng: Giúp tinh chỉnh tường lửa, IPS và các kiểm soát mạng khác để đạt hiệu quả tối đa.

- Xác định khoảng trống chính sách: Phát hiện các cấu hình sai và điểm yếu chính sách trong phân đoạn mạng và kiểm soát truy cập.

- Phù hợp nhất cho: Các tổ chức có cơ sở hạ tầng mạng phức tạp, ưu tiên xác thực liên tục và chính xác cao các kiểm soát bảo mật mạng của họ (tường lửa, IPS, NAC, v.v.) chống lại các kịch bản tấn công mạng dựa trên mạng trong thế giới thực.

Trellix Helix BAS

Trellix Helix BAS được hưởng lợi từ sức mạnh tổng hợp của McAfee Enterprise và FireEye, cung cấp sự tích hợp sâu sắc của điểm cuối, mạng và thông tin tình báo đe dọa. Điều này cho phép các mô phỏng rất thực tế và toàn diện trong một nền tảng XDR mạnh mẽ, cung cấp một cái nhìn hợp nhất về trạng thái bảo mật và phản ứng hợp lý.

- Nền tảng: Nền tảng Hoạt động Bảo mật Trellix Helix tích hợp khả năng BAS, cung cấp xác thực bảo mật liên tục trên các môi trường điểm cuối, mạng và đám mây.

- Tính năng: Tận dụng thông tin tình báo đe dọa rộng lớn của Trellix và khuôn khổ MITRE ATT&CK để mô phỏng một loạt lớn các kỹ thuật tấn công mạng. Nền tảng xác thực hiệu quả của các sản phẩm bảo mật của Trellix (ví dụ: Endpoint Security, Network Security) cũng như các giải pháp của bên thứ ba. Nó cung cấp các quy trình khắc phục tự động, tính điểm rủi ro và báo cáo chi tiết.

- Điểm mạnh:

- Hệ sinh thái XDR toàn diện: Tích hợp BAS trong một nền tảng XDR mạnh mẽ để có tầm nhìn hợp nhất và phản hồi tự động.

- Thông tin tình báo đe dọa đẳng cấp thế giới: Tận dụng thông tin chi tiết từ nghiên cứu mối đe dọa rộng lớn và phân tích tác nhân quốc gia để có các mô phỏng thực tế.

- Xác thực trên các kiểm soát đa dạng: Kiểm tra hiệu quả của cả sản phẩm bảo mật của Trellix và bên thứ ba.

- Phản hồi & Khắc phục tự động: Hợp lý hóa quy trình khắc phục các khoảng trống bảo mật đã xác định và nâng cao quy tắc phát hiện tấn công.

- Phù hợp nhất cho: Các tổ chức đã đầu tư hoặc đang xem xét một nền tảng XDR toàn diện, đang tìm kiếm khả năng BAS tích hợp tận dụng thông tin tình báo đe dọa sâu sắc và tự động hóa các quy trình vận hành bảo mật trên các điểm cuối và mạng.

SCYTHE

Điểm mạnh của SCYTHE nằm ở tính linh hoạt vô song của nó để mô phỏng đối thủ, cho phép các nhóm bảo mật tạo ra các chiến dịch tấn công mạng tùy chỉnh và thực tế cao. Điều này làm cho nó trở thành một nền tảng lý tưởng cho các nhóm đỏ và tím để kiểm tra khả năng phòng thủ của họ chống lại các mối đe dọa cụ thể, có mục tiêu và liên tục tinh chỉnh khả năng phát hiện và phản ứng của họ.

- Nền tảng: SCYTHE là một nền tảng mô phỏng đối thủ cho phép người dùng tạo, tùy chỉnh và thực thi các chiến dịch tấn công mạng rất thực tế.

- Tính năng: Cung cấp giao diện kéo và thả để xây dựng các kịch bản tấn công, ánh xạ trực tiếp tới MITRE ATT&CK TTPs. Nền tảng hỗ trợ thực thi liên tục, tích hợp với nhiều kiểm soát bảo mật khác nhau và tạo báo cáo chi tiết về hiệu quả phòng thủ. Nó được thiết kế cho các nhóm đỏ, nhóm tím và kỹ sư bảo mật để xác thực trạng thái bảo mật của họ chống lại các mối đe dọa có mục tiêu.

- Điểm mạnh:

- Tùy chỉnh vô song: Cho phép các nhóm bảo mật xây dựng các chiến dịch tấn công rất cụ thể và thực tế, bắt chước TTP của tác nhân đe dọa thực tế.

- Mô phỏng đối thủ thực sự: Vượt ra ngoài các mô phỏng chung để cho phép kiểm thử có mục tiêu chống lại các mối đe dọa liên quan và mới nổi.

- Trao quyền cho các nhóm đỏ & tím: Cung cấp khả năng mạnh mẽ cho kiểm thử hợp tác và cải thiện bảo mật liên tục.

- Mô phỏng có độ trung thực cao: Đảm bảo rằng các cuộc tấn công mô phỏng phản ánh chính xác hành vi đối thủ trong thế giới thực.

- Phù hợp nhất cho: Các nhóm bảo mật nâng cao, nhóm đỏ và nhóm tím yêu cầu kiểm soát chi tiết và khả năng tạo ra các chiến dịch mô phỏng đối thủ có độ trung thực cao, tùy chỉnh cao để xác thực khả năng phòng thủ của họ chống lại các tác nhân đe dọa cụ thể và mới nổi.

Năm 2025, bản chất năng động của các mối đe dọa mạng đòi hỏi một sự thay đổi mô hình từ phòng thủ phản ứng sang xác thực bảo mật chủ động. Breach and Attack Simulation (BAS) đã nổi lên như một công nghệ không thể thiếu, giúp các tổ chức liên tục kiểm tra hiệu quả của các biện pháp kiểm soát an ninh mạng của họ chống lại các kỹ thuật tấn công thực tế. Bằng cách thường xuyên mô phỏng các TTP của đối thủ, các nền tảng này làm sáng tỏ các khoảng trống bảo mật quan trọng, xác thực các cơ chế ngăn chặn và phát hiện, đồng thời cung cấp thông tin chi tiết có thể hành động để khắc phục. Vòng lặp phản hồi liên tục này rất quan trọng để tối ưu hóa các khoản đầu tư bảo mật, giảm tổng thể rủi ro bảo mật và xây dựng khả năng phục hồi mạng thực sự.

Top 10 Nhà cung cấp Breach and Attack Simulation (BAS) hàng đầu năm 2025 được trình bày trong bài viết này cung cấp một loạt các khả năng đa dạng, từ xác thực tự động, toàn diện trên toàn bộ bề mặt tấn công đến mô phỏng đối thủ tùy chỉnh cao. Cho dù tổ chức của bạn tìm kiếm một nền tảng thân thiện với người dùng để bao phủ rộng rãi, thông tin chi tiết sâu sắc về các đường dẫn tấn công, hoặc kiểm soát chi tiết cho các hoạt động của đội đỏ, luôn có một giải pháp BAS phù hợp với nhu cầu của bạn.

Đầu tư vào một nền tảng BAS mạnh mẽ không còn là một thứ xa xỉ mà là một nhu cầu chiến lược, giúp các tổ chức luôn đi trước các mối đe dọa đang phát triển, chủ động tăng cường khả năng phòng thủ và đảm bảo trạng thái bảo mật của họ được xác thực liên tục chống lại làn sóng tấn công mạng không ngừng.