Khẩn cấp: Chiếm quyền điều khiển tài khoản qua Phishing tinh vi

Nhóm Tình báo Đe dọa của Google (GTIG) đã phát hiện một chiến dịch **tấn công mạng** kỹ thuật xã hội tinh vi. Chiến dịch này được điều hành bởi các nhóm đối tượng có động cơ tài chính, đặt trụ sở tại Việt Nam. Mục tiêu chính của chiến dịch là **chiếm quyền điều khiển** các tài khoản quảng cáo doanh nghiệp và đánh cắp thông tin đăng nhập có giá trị để bán lại hoặc kiếm tiền trực tiếp.

Cụm đe dọa này, được Google xác định là UNC6229, nhắm mục tiêu cụ thể vào những người làm việc từ xa trong lĩnh vực quảng cáo kỹ thuật số. Đặc biệt, nhóm này tập trung vào các cá nhân có vị trí hợp đồng hoặc bán thời gian, những người đang tích cực tìm kiếm việc làm. Bằng cách thỏa hiệp thiết bị của những nhân viên này hoặc đánh cắp thông tin đăng nhập của họ, UNC6229 có thể truy cập trái phép vào các tài khoản quảng cáo và mạng xã hội doanh nghiệp có giá trị cao.

Phân tích Chiến dịch Kỹ thuật Xã hội của UNC6229

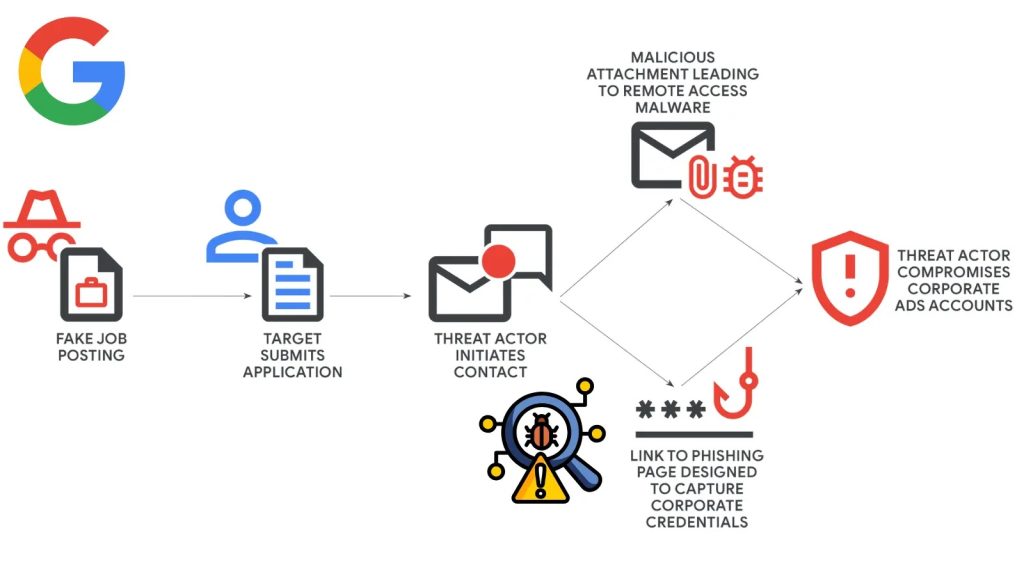

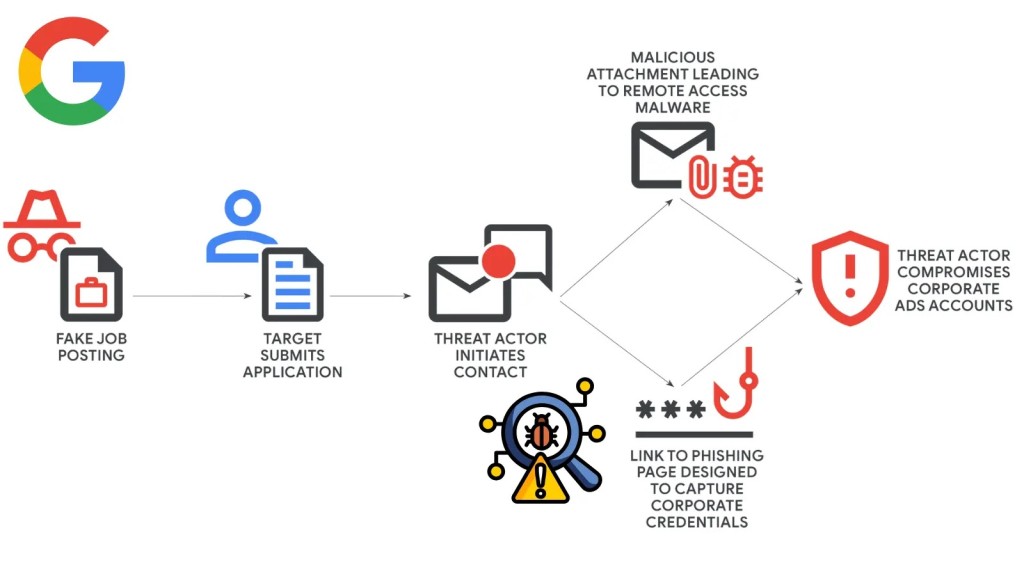

Chiến dịch này khai thác sự tin tưởng của những người tìm việc bằng cách đăng các cơ hội nghề nghiệp giả mạo trên các nền tảng việc làm hợp pháp. Mục đích là để phân phối phần mềm độc hại và các bộ công cụ **phishing** nhằm vào lĩnh vực quảng cáo và tiếp thị kỹ thuật số. Sau khi đã xâm nhập, các tác nhân đe dọa sẽ kiếm tiền từ các tài khoản này bằng cách bán quảng cáo thông qua chúng hoặc chuyển quyền sở hữu cho các đối tượng độc hại khác.

Google đã công bố phát hiện của mình với cộng đồng bảo mật và thêm các hạ tầng độc hại đã xác định vào danh sách chặn của Safe Browsing. Điều này giúp bảo vệ người dùng trên các trình duyệt chính.

Khai thác Niềm tin qua Hồ sơ Công ty Giả mạo

Hiệu quả của chiến dịch nằm ở việc khai thác niềm tin cố hữu trong các đơn xin việc hợp pháp. UNC6229 tạo ra các hồ sơ công ty giả mạo rất thuyết phục trên các nền tảng việc làm phổ biến. Chúng mạo danh các công ty truyền thông kỹ thuật số và nhà tuyển dụng.

Khi những người tìm việc không nghi ngờ nộp đơn vào các vị trí được tạo ra này, họ vô tình bắt đầu liên hệ với kẻ tấn công. Họ cung cấp thông tin cá nhân, chi tiết liên hệ và sơ yếu lý lịch. Hành động do nạn nhân khởi xướng này tạo ra một nền tảng tin cậy mà các tác nhân đe dọa khai thác trong các tương tác tiếp theo.

Kẻ tấn công giữ lại thông tin cá nhân của nạn nhân để nhắm mục tiêu trong tương lai hoặc bán danh sách những người tìm việc đang hoạt động cho các tác nhân đe dọa khác để thực hiện các chiến dịch tương tự. Bằng cách sử dụng các nền tảng việc làm hợp pháp cùng với các trang web tuyển dụng giả mạo được xây dựng tùy chỉnh, UNC6229 tăng đáng kể phạm vi tiếp cận và độ tin cậy của chiến dịch.

Các ảnh chụp màn hình được GTIG phân tích cho thấy các tác nhân đăng bài trên LinkedIn và thiết lập các trang web tuyển dụng gian lận của riêng chúng. Ví dụ như trang staffvirtual[.]website, để mở rộng khả năng nhắm mục tiêu trên các ngành và khu vực địa lý cụ thể.

Phương pháp Liên lạc và Lợi dụng Công cụ Hợp pháp

Khi nạn nhân nộp đơn, UNC6229 bắt đầu liên hệ cá nhân hóa qua email hoặc nền tảng nhắn tin trực tiếp. Cách tiếp cận ban đầu được cố ý làm cho có vẻ vô hại. Nó đề cập đến đơn xin việc cụ thể và gọi tên nạn nhân để xây dựng mối quan hệ mà không gây nghi ngờ.

GTIG đã phát hiện ra rằng các tác nhân đe dọa lợi dụng các công cụ kinh doanh hợp pháp. Bao gồm các nền tảng CRM như Salesforce, Google Groups và Google AppSheet, để gửi email hàng loạt và quản lý chiến dịch. Bằng cách tận dụng các dịch vụ đáng tin cậy này, các email độc hại bỏ qua các bộ lọc bảo mật hiệu quả hơn và xuất hiện hợp pháp đối với các mục tiêu. Điều này góp phần vào thành công của việc **chiếm quyền điều khiển** tài khoản.

Phân phối Mã độc và Chiến dịch Phishing Nâng cao

Sau khi thiết lập mối quan hệ, các tác nhân đe dọa tiến hành phân phối mã độc. Trong một số chiến dịch, nạn nhân nhận được các tệp ZIP được bảo vệ bằng mật khẩu, ngụy trang thành bài đánh giá kỹ năng, mẫu đơn đăng ký hoặc nhiệm vụ tuyển dụng sơ bộ. Các kho lưu trữ này chứa các **Remote Access Trojans (RATs)**. RATs này cấp cho kẻ tấn công toàn quyền kiểm soát thiết bị của nạn nhân, cho phép **chiếm quyền điều khiển** tài khoản và đánh cắp thông tin đăng nhập.

Trong các biến thể khác, nạn nhân nhận được các liên kết bị che giấu. Các liên kết này dẫn họ đến các trang **phishing** cực kỳ thuyết phục, được thiết kế để thu thập thông tin đăng nhập doanh nghiệp. Phân tích các bộ công cụ **phishing** liên quan đến UNC6229 tiết lộ hạ tầng đánh cắp thông tin đăng nhập tinh vi. Hạ tầng này được cấu hình đặc biệt để nhắm mục tiêu vào các tài khoản email doanh nghiệp và các chương trình xác thực đa yếu tố (MFA) từ các nhà cung cấp như Okta và Microsoft. Điều này làm cho việc **chiếm quyền điều khiển** trở nên dễ dàng hơn ngay cả với MFA.

Đánh giá Mức độ Đe dọa và Khuyến nghị Phòng ngừa

Chiêu trò “nghề nghiệp giả mạo” là một **mối đe dọa mạng** mạnh mẽ. Nó khai thác các hành vi cơ bản của con người và nhu cầu nghề nghiệp. Khác với các chiến dịch **phishing** truyền thống, nạn nhân tin rằng họ đang bắt đầu liên hệ kinh doanh hợp pháp với các nhà tuyển dụng tiềm năng. Điều này khiến họ dễ bị thao túng hơn nhiều, và dẫn đến nguy cơ **rò rỉ dữ liệu** thông tin đăng nhập.

Sự kết hợp giữa sự kiên nhẫn, cá nhân hóa và việc lợi dụng các nền tảng thương mại hợp pháp cho thấy sự trưởng thành trong hoạt động và nguồn lực sẵn có của cụm đe dọa này. GTIG đánh giá với độ tin cậy cao rằng UNC6229 hoạt động như một cụm hợp tác của các cá nhân có động cơ tài chính. Họ chia sẻ các công cụ, kỹ thuật và hạ tầng trên các diễn đàn riêng tư. Sự thành công của nhóm với những người làm việc trong lĩnh vực quảng cáo kỹ thuật số cho thấy khả năng mở rộng sang các ngành khác nơi nhân viên truy cập vào các tài sản có giá trị của công ty.

Để biết thêm chi tiết về chiến dịch này, bạn có thể tham khảo bài viết gốc từ Google Threat Analysis Group: Vietnamese actors target job seekers to steal corporate ad accounts.

Các Chỉ báo về Sự thỏa hiệp (IOCs)

Dưới đây là các chỉ báo về sự thỏa hiệp liên quan đến chiến dịch của UNC6229:

- Malicious Domain:

staffvirtual[.]website

- Abused Legitimate Platforms:

- Salesforce (CRM)

- Google Groups (Bulk email/campaign management)

- Google AppSheet (Campaign management)

- Okta (MFA provider, targeted for credential theft)

- Microsoft (MFA provider, targeted for credential theft)

- Malware Type: Remote Access Trojans (RATs) delivered via password-protected ZIP files.

- Attack Vector: **Phishing** links leading to credential harvesting pages.

Biện pháp Bảo mật và Phòng thủ

Khi các tác nhân đe dọa tiếp tục tinh chỉnh các chiến thuật kỹ thuật xã hội và lợi dụng các nền tảng SaaS và CRM hợp pháp, các tổ chức phải tăng cường đào tạo nhận thức cho nhân viên. Đồng thời, cần triển khai các biện pháp bảo mật tài khoản mạnh mẽ để bảo vệ chống lại những **mối đe dọa mạng** đang phát triển này. Điều này bao gồm việc thường xuyên kiểm tra các bản vá bảo mật và thực hiện xác thực đa yếu tố (MFA) trên tất cả các tài khoản quan trọng để giảm thiểu nguy cơ bị **chiếm quyền điều khiển**.