Tấn công Phishing OAuth: Nguy hiểm Chiếm Quyền Tài Khoản Microsoft

Một chiến dịch tấn công phishing OAuth mới đang nhắm mục tiêu vào những người dùng tài khoản Microsoft. Chiến dịch này sử dụng một biến thể tinh vi của các lời nhắc xác thực OAuth. Thay vì trực tiếp yêu cầu mật khẩu, kẻ tấn công lừa đảo nạn nhân cấp quyền truy cập cho các ứng dụng độc hại thông qua các màn hình ủy quyền Microsoft trông có vẻ hoàn toàn hợp pháp. Phương pháp này đại diện cho một mối đe dọa đáng kể đối với an ninh mạng.

Bản chất của Chiến dịch Phishing OAuth Tinh vi

Cách tiếp cận này có khả năng bỏ qua các biện pháp bảo vệ mật khẩu truyền thống và cả xác thực đa yếu tố (MFA). Điều này khiến nó trở thành một mối đe dọa mạng đặc biệt nguy hiểm. Nó không chỉ ảnh hưởng đến người dùng cá nhân mà còn gây rủi ro cao cho các tổ chức đang bị nhắm mục tiêu.

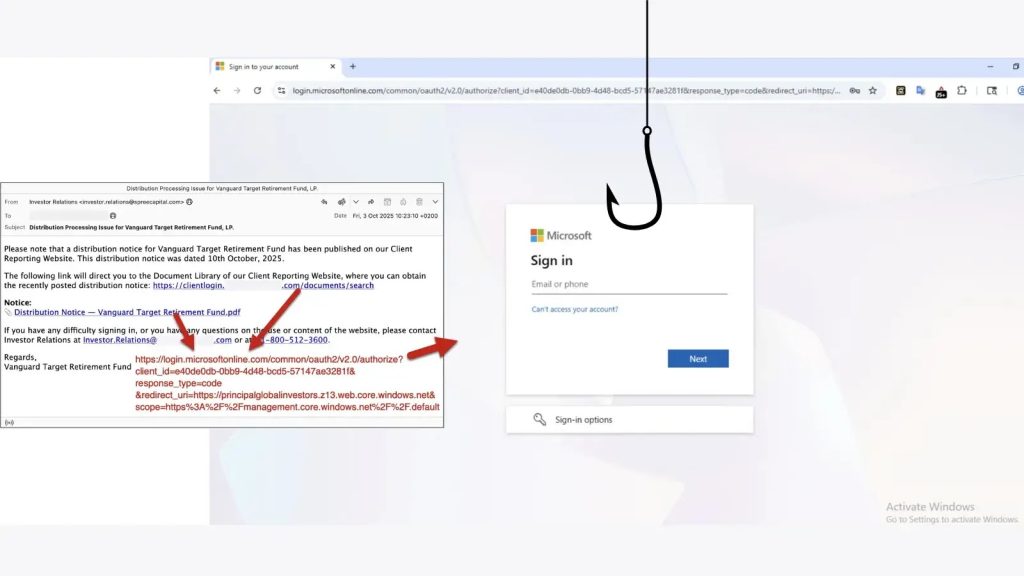

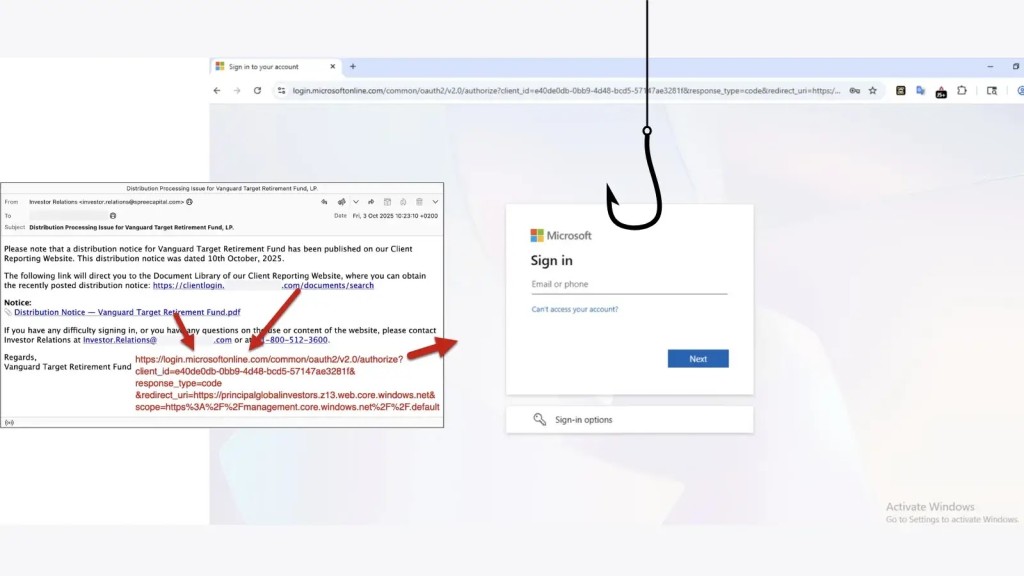

Các nhà nghiên cứu bảo mật đã ghi nhận sự gia tăng về số lượng các cuộc tấn công tinh vi này. Trong đó, nạn nhân thường nhận được các email phishing. Các email này hướng dẫn họ nhấp vào các liên kết dẫn đến các màn hình đồng ý OAuth đã bị làm giả hoặc bị xâm nhập.

Ngay khi người dùng nhấp để cấp quyền, kẻ tấn công sẽ lập tức có được các token truy cập hợp pháp. Những token này cho phép chúng toàn quyền kiểm soát tài khoản Microsoft của nạn nhân. Điều đáng nói là quá trình này diễn ra mà không cần đến mật khẩu thực tế của người dùng.

Kỹ thuật Lợi dụng OAuth và Cơ chế Hoạt động trong Tấn công Phishing OAuth

Quy trình Lừa đảo OAuth Chi tiết

Các email phishing được thiết kế để trông giống như đến từ các nguồn đáng tin cậy. Chúng thường sử dụng ngôn ngữ khẩn cấp để thúc giục người dùng hành động và nhấp vào liên kết độc hại. Đây là bước đầu tiên trong chiến dịch tấn công phishing OAuth.

Khi người dùng làm theo liên kết này, họ sẽ được chuyển hướng đến một trang đăng nhập Microsoft. Trang này được thiết kế để trông hoàn toàn xác thực, khó phân biệt với trang gốc. Sau khi nhập thông tin đăng nhập của mình, nạn nhân sẽ thấy một lời nhắc cấp quyền OAuth tiêu chuẩn.

Lời nhắc này yêu cầu cấp quyền truy cập cho một ứng dụng cụ thể. Điểm đặc biệt là lời nhắc này xuất hiện rất hợp pháp. Nó sử dụng thương hiệu Microsoft chính hãng và tuân theo quy trình ủy quyền thông thường. Đây là điều mà người dùng đã thấy và quen thuộc nhiều lần trước đây.

Điều làm cho kiểu tấn công phishing OAuth này trở nên đặc biệt hiệu quả là người dùng đã được “đào tạo” để mong đợi các màn hình cấp phép như vậy. Mỗi khi một người dùng sử dụng ứng dụng của bên thứ ba với tài khoản Microsoft, họ đều trải qua quy trình cấp quyền tương tự. Kẻ tấn công khai thác triệt để sự quen thuộc và lòng tin này để thực hiện hành vi chiếm quyền điều khiển tài khoản Microsoft một cách tinh vi.

Hậu quả của việc Cấp quyền Thành công và OAuth Tokens

Ngay sau khi nạn nhân cấp quyền, ứng dụng của kẻ tấn công sẽ nhận được các OAuth tokens. Những token này cung cấp quyền truy cập đầy đủ vào tài khoản của nạn nhân. Điều quan trọng cần nhấn mạnh là các token này vẫn giữ nguyên giá trị sử dụng. Ngay cả khi người dùng thay đổi mật khẩu hoặc kích hoạt các biện pháp bảo mật bổ sung, quyền truy cập của kẻ tấn công vẫn không bị ảnh hưởng.

Các cuộc tấn công phishing truyền thống thường yêu cầu người dùng trực tiếp nhập mật khẩu của họ. Hiện nay, nhiều tổ chức đã triển khai xác thực đa yếu tố (MFA) để bảo vệ mật khẩu. Tuy nhiên, phương pháp tấn công phishing OAuth mới này hoàn toàn bỏ qua các lớp bảo vệ đó.

Các OAuth tokens được cấp cho phép kẻ tấn công truy cập trực tiếp vào nhiều loại dữ liệu. Bao gồm email, tệp, danh bạ và thông tin lịch được lưu trữ trong tài khoản Microsoft của nạn nhân. Điều này thể hiện một rủi ro đáng kể đối với bảo mật thông tin cá nhân và tổ chức. Tìm hiểu thêm về cách các kẻ đe dọa giả mạo ứng dụng OAuth của Microsoft và các biến thể của tấn công phishing OAuth.

Rủi ro và Ảnh hưởng đối với Người dùng Cá nhân và Doanh nghiệp

Đối với người dùng doanh nghiệp, việc chiếm quyền điều khiển tài khoản Microsoft thông qua tấn công phishing OAuth có thể dẫn đến hậu quả nghiêm trọng. Điều này có thể bao gồm quyền truy cập tiềm năng vào dữ liệu công ty nhạy cảm, các cuộc giao tiếp nội bộ bí mật và thông tin khách hàng.

Các tổ chức phải đối mặt với rủi ro đặc biệt cao. Kẻ tấn công có thể sử dụng các tài khoản đã bị xâm nhập làm bàn đạp. Từ đó, chúng có thể lây lan ngang qua các mạng công ty, gây ra một cuộc xâm nhập mạng quy mô lớn.

Với quyền truy cập này, kẻ tấn công có thể thực hiện nhiều hành vi độc hại. Chúng có thể:

- Gửi email giả mạo, dường như đến từ các đồng nghiệp đáng tin cậy.

- Chia sẻ các tệp chứa mã độc hoặc liên kết lừa đảo.

- Thu thập thông tin tình báo chi tiết về các hệ thống và quy trình nội bộ của công ty.

Những hành động này có thể làm suy yếu nghiêm trọng an ninh mạng và bảo mật thông tin của toàn bộ doanh nghiệp.

Biện pháp Phòng ngừa và Giảm thiểu Rủi ro đối với Tấn công Phishing OAuth

Khuyến nghị cho Người dùng Cá nhân

- Tuyệt đối không nhấp vào liên kết trong các email không mong muốn. Đặc biệt là các email yêu cầu bạn cấp quyền ủy quyền. Thay vào đó, hãy luôn mở cài đặt tài khoản Microsoft của bạn trực tiếp qua trình duyệt web đã biết.

- Kiểm tra cẩn thận từng yêu cầu cấp quyền. Nếu một ứng dụng đang đòi hỏi các cấp độ truy cập đáng ngờ hoặc không cần thiết, hãy từ chối ngay lập tức. Đây là một bước quan trọng để tránh chiếm quyền điều khiển tài khoản Microsoft.

Chiến lược An ninh mạng Toàn diện cho Tổ chức

Để chống lại các chiến dịch tấn công phishing OAuth, các tổ chức cần triển khai các công cụ bảo mật tiên tiến. Các công cụ này nên được cấu hình để giám sát việc sử dụng OAuth token bất thường và các quyền ứng dụng đáng ngờ trên toàn bộ môi trường Microsoft.

Chủ tài khoản Microsoft trong môi trường doanh nghiệp cũng nên bật tất cả các tính năng bảo mật có sẵn. Điều này bao gồm việc thiết lập các chính sách truy cập có điều kiện. Những chính sách này giúp gắn cờ và chặn các vị trí đăng nhập bất thường hoặc các mẫu sử dụng thiết bị đáng ngờ.

Đào tạo nhận thức về bảo mật là yếu tố then chốt. Chương trình đào tạo cần đặc biệt tập trung vào các kỹ thuật tấn công phishing OAuth. Điều này sẽ giúp đảm bảo rằng nhân viên hiểu rõ rằng các lời nhắc cấp quyền yêu cầu sự kiểm tra kỹ lưỡng như bất kỳ yêu cầu mật khẩu trực tiếp nào. Nâng cao nhận thức là biện pháp hiệu quả để củng cố bảo mật thông tin và phòng ngừa các cuộc xâm nhập mạng thành công.