Cảnh báo nghiêm trọng: Chiến dịch tấn công MuddyWater gia tăng

Group-IB Threat Intelligence đã công bố phát hiện về một chiến dịch tấn công MuddyWater lừa đảo tinh vi. Chiến dịch này được tổ chức bởi nhóm Advanced Persistent Threat (APT) MuddyWater liên kết với Iran, nhằm mục tiêu vào các tổ chức quốc tế trên toàn thế giới để thu thập thông tin tình báo nước ngoài. Hoạt động này một lần nữa khẳng định mối đe dọa mạng liên tục từ nhóm tác nhân độc hại này.

Chiến dịch cho thấy sự phát triển trong chiến thuật và năng lực hoạt động của tác nhân đe dọa, đặc biệt trong việc khai thác các kênh giao tiếp đáng tin cậy để xâm nhập các mục tiêu giá trị cao. Sự tinh vi trong phương pháp này giúp tăng cường khả năng vượt qua các biện pháp phòng thủ ban đầu.

Chiến thuật và Phương pháp Khai thác MuddyWater

Sử dụng Kênh Giao Tiếp Đáng Tin Cậy và Che Giấu Danh Tính

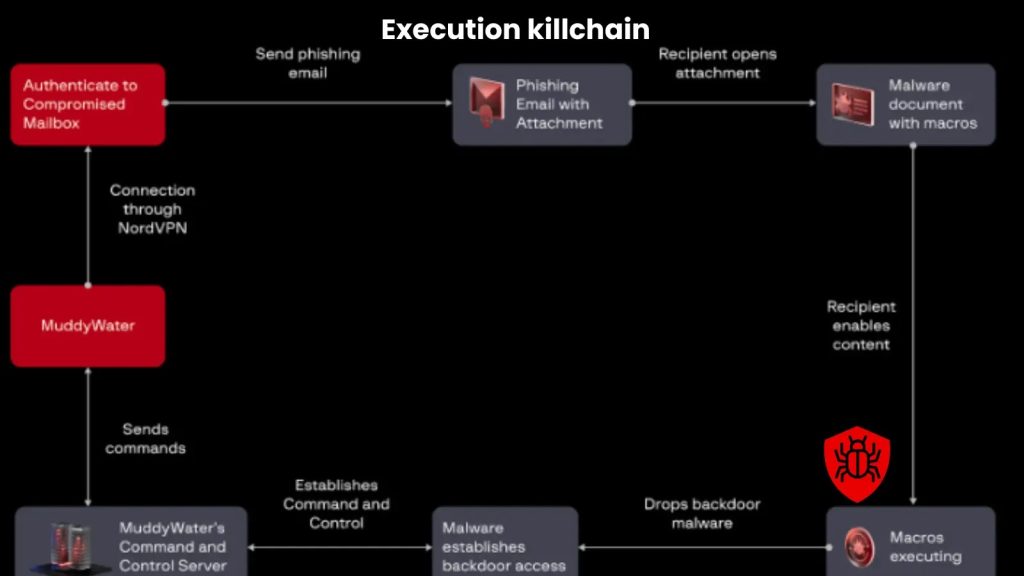

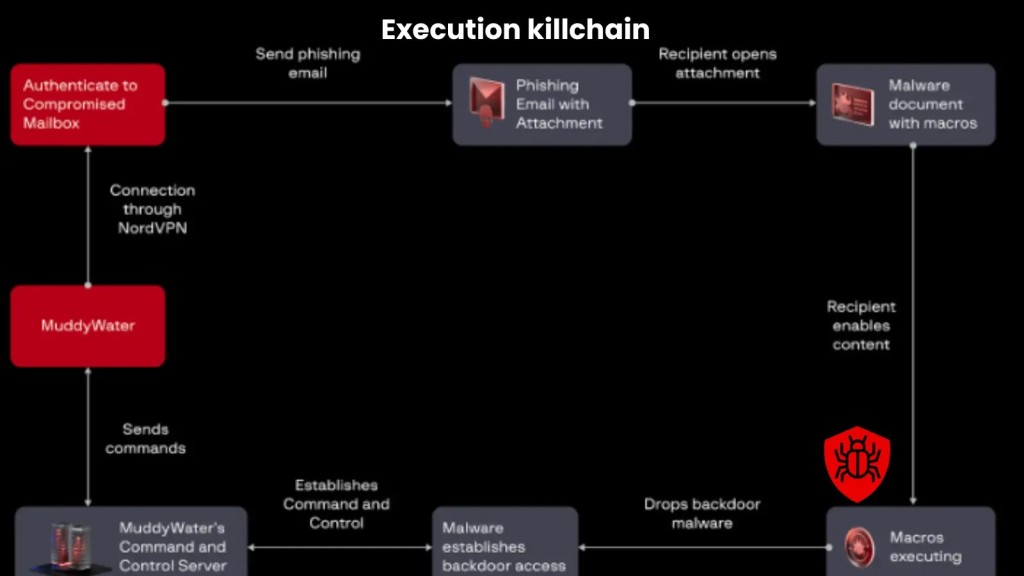

MuddyWater đã khởi động hoạt động bằng cách truy cập một hộp thư bị xâm nhập thông qua NordVPN. Đây là một dịch vụ hợp pháp, bị nhóm tấn công lợi dụng để che giấu danh tính và làm xáo trộn nguồn gốc các hoạt động độc hại của họ.

Sử dụng tài khoản email bị xâm nhập này, nhóm đã gửi các email lừa đảo (phishing) xuất hiện dưới dạng thư từ xác thực từ các nguồn đáng tin cậy. Việc này đã tăng đáng kể khả năng đánh lừa người nhận mở các tệp đính kèm độc hại, lợi dụng sự tin tưởng vào người gửi.

Chiến thuật này phản ánh năng lực khai thác MuddyWater trong việc hiểu biết tâm lý người dùng và các quy trình giao tiếp nội bộ của các tổ chức.

Vectơ Lây Nhiễm qua Tài liệu Độc hại

Các email lừa đảo chứa tài liệu Microsoft Word độc hại. Các tài liệu này được thiết kế để yêu cầu người nhận bật macro để xem nội dung bị làm mờ hoặc ẩn. Đây là một kỹ thuật phổ biến nhưng vẫn hiệu quả để vượt qua các lớp bảo mật ban đầu.

Ngay sau khi macro được kích hoạt, các tài liệu sẽ thực thi mã Visual Basic for Application (VBA) độc hại. Mã này có chức năng triển khai phiên bản 4 của backdoor Phoenix lên hệ thống của nạn nhân, thiết lập một điểm truy cập và kiểm soát ban đầu.

Công cụ và Hạ tầng của Chiến dịch Tấn công MuddyWater

Backdoor Phoenix v4 và FakeUpdate Injector

Backdoor Phoenix được triển khai thiết lập liên lạc liên tục với hạ tầng command-and-control (C2) của tác nhân độc hại. Điều này cho phép thực hiện nhiều hoạt động sau khai thác.

Các hoạt động này bao gồm điều khiển từ xa hệ thống bị nhiễm, thu thập dữ liệu nhạy cảm và thực hiện các bước tiếp theo trong chuỗi tấn công. Điều này khẳng định mục tiêu lâu dài của chiến dịch tấn công MuddyWater là tình báo.

Group-IB gán chiến dịch này cho MuddyWater với độ tin cậy cao dựa trên nhiều chỉ số. Các họ mã độc được triển khai, bao gồm FakeUpdate injector và Phoenix backdoor, là mã độc tùy chỉnh chỉ được quan sát thấy trong các hoạt động trước đây của MuddyWater.

Macro độc hại được nhúng trong tài liệu cũng có logic tương tự với các macro được sử dụng trong các chiến dịch trước đây của nhóm APT này. Khả năng remote code execution là cốt lõi của backdoor này.

Kẻ Trộm Thông tin Đăng nhập Trình duyệt Tùy chỉnh

Máy chủ C2 còn lưu trữ một công cụ đánh cắp thông tin đăng nhập trình duyệt tùy chỉnh. Công cụ này sử dụng các kỹ thuật giải mã chuỗi tương tự như các mã độc khác liên quan đến MuddyWater.

Công cụ này được ngụy trang dưới dạng một ứng dụng máy tính. Nó có khả năng liệt kê các thư mục hồ sơ trình duyệt, trích xuất khóa mã hóa và chấm dứt các tiến trình trình duyệt đang hoạt động để truy cập dữ liệu.

Nó thu thập thông tin đăng nhập được lưu trữ từ các trình duyệt phổ biến như Google Chrome, Opera, Brave và Microsoft Edge. Thông tin này sau đó được ghi vào một tệp tạm thời (staging file) trước khi trình duyệt được khởi động lại, nhằm giảm thiểu sự nghi ngờ từ phía người dùng.

Công cụ Quản lý và Giám sát Từ xa (RMM)

Trong quá trình điều tra hạ tầng, Group-IB đã xác định các công cụ tùy chỉnh và tiện ích quản lý giám sát từ xa (RMM) được lưu trữ trên máy chủ C2 của kẻ tấn công.

Các công cụ này bao gồm Action1 và PDQ RMM, vốn đã được MuddyWater sử dụng trước đây cho mục đích truy cập từ xa, duy trì quyền kiểm soát và thực thi lệnh trên các hệ thống bị xâm nhập.

Mục tiêu và Phạm vi Chiến dịch Tấn công MuddyWater

Đối tượng Mục tiêu Chính phủ và Tổ chức Quốc tế

Mô hình nhắm mục tiêu của chiến dịch tấn công MuddyWater này hoàn toàn phù hợp với lịch sử nạn nhân của nhóm. Trọng tâm chính là khu vực Trung Đông, với các hoạt động mở rộng sang Châu Âu, Châu Phi và Bắc Mỹ.

Việc kiểm tra danh sách người nhận email lừa đảo cho thấy các mô hình nhắm mục tiêu đáng chú ý. Chiến dịch bao gồm cả tài khoản chính phủ chính thức và địa chỉ email cá nhân từ các dịch vụ như Yahoo, Gmail và Hotmail.

Điều này cho thấy MuddyWater sở hữu kiến thức chi tiết về các mục tiêu của mình. Mục tiêu còn mở rộng đến các tổ chức toàn cầu có ảnh hưởng, tham gia vào hợp tác quốc tế và các nhiệm vụ nhân đạo. Điều này làm nổi bật động cơ địa chính trị rộng lớn hơn của tác nhân.

Các Chiến dịch Liên quan và Sự Liên tục của Mối Đe Dọa

Group-IB đã xác định thêm các tài liệu độc hại chia sẻ các đặc điểm kỹ thuật và hạ tầng trùng lặp với hoạt động hiện tại. Điều này cho thấy hoạt động liên tục với các chiến dịch liên quan hoặc đồng thời của MuddyWater.

Một tài liệu mạo danh một buổi hội thảo của tổ chức chính phủ nhằm giải quyết các căng thẳng địa chính trị đang diễn ra. Một tài liệu khác nhắm mục tiêu vào lĩnh vực năng lượng ở Trung Đông và Bắc Phi. Điều này minh chứng cho sự đa dạng trong mục tiêu và phương thức tiếp cận.

Bạn có thể tham khảo thêm thông tin chi tiết về chiến dịch này tại báo cáo của Group-IB.

Các Chỉ số Thỏa hiệp (IOCs) của Chiến dịch MuddyWater

Các chỉ số thỏa hiệp (IOCs) sau đây đã được Group-IB xác định liên quan đến chiến dịch tấn công MuddyWater này:

- Điểm xuất phát IP: Giá trị

x-originating-iptrong tiêu đề email là một nút thoát NordVPN đặt tại Pháp. Địa chỉ IP này được sử dụng để che giấu nguồn gốc thực sự của email. - Họ mã độc:

- FakeUpdate injector: Một công cụ tiêm độc hại được sử dụng trong giai đoạn đầu của cuộc tấn công.

- Phoenix backdoor v4: Backdoor chính được triển khai trên các hệ thống nạn nhân, cho phép kiểm soát từ xa và thu thập dữ liệu.

- Công cụ đánh cắp thông tin đăng nhập:

- Công cụ tùy chỉnh nhắm vào các trình duyệt: Google Chrome, Opera, Brave, Microsoft Edge.

- Chức năng: Liệt kê thư mục hồ sơ, trích xuất khóa mã hóa, chấm dứt tiến trình trình duyệt, thu thập thông tin đăng nhập.

- Công cụ Quản lý và Giám sát Từ xa (RMM):

- Action1 RMM: Được sử dụng để truy cập và quản lý hệ thống từ xa.

- PDQ RMM: Tương tự Action1, được sử dụng cho truy cập từ xa và duy trì quyền kiểm soát.

- Mô hình nhắm mục tiêu:

- Các tài khoản email chính phủ chính thức.

- Địa chỉ email cá nhân từ Yahoo, Gmail, Hotmail.

- Các tổ chức toàn cầu về hợp tác quốc tế và nhân đạo.

- Lĩnh vực năng lượng ở Trung Đông và Bắc Phi.

Các chỉ số này cung cấp thông tin quan trọng cho việc phát hiện và phòng ngừa các cuộc tấn công tương lai.

Dự đoán và Khuyến nghị Phòng ngừa

Với sự tập trung liên tục của MuddyWater vào các mục tiêu chính phủ trong bối cảnh căng thẳng địa chính trị đang diễn ra, Group-IB dự kiến các chiến dịch tấn công MuddyWater tương tự sẽ tiếp tục. Các chiến dịch này có thể tận dụng các tài khoản mới bị xâm nhập và các payload phát triển hơn.

Mô hình nhất quán về việc tái sử dụng và sửa đổi các họ mã độc tùy chỉnh nhấn mạnh mục tiêu tình báo chiến lược dài hạn của nhóm. Các tổ chức được khuyến nghị tăng cường cảnh giác đối với các email lừa đảo, đặc biệt là những email yêu cầu kích hoạt macro hoặc tải xuống tệp đính kèm không mong muốn.

Đồng thời, việc cập nhật các bản vá bảo mật thường xuyên và triển khai các giải pháp bảo mật nâng cao là cần thiết để bảo vệ chống lại các mối đe dọa dai dẳng này.