Luma Infostealer: Mối đe dọa nghiêm trọng từ mã độc MaaS

Luma Infostealer, một dịch vụ Malware-as-a-Service (MaaS) đang nổi lên, là mối đe dọa nghiêm trọng nhắm vào các thông tin đăng nhập giá trị cao. Mã độc này chuyên đánh cắp cookie trình duyệt web, ví tiền điện tử, và thông tin tài khoản VPN/RDP. Ngoài mục đích trộm cắp thông tin đơn lẻ, các tác nhân đe dọa còn sử dụng mã độc infostealer này trong giai đoạn xâm nhập ban đầu của các chiến dịch phức tạp, bao gồm triển khai ransomware, chiếm đoạt tài khoản và xâm nhập mạng nội bộ.

Dữ liệu bị đánh cắp là nguồn nuôi cho các hành vi trộm cắp danh tính, gian lận tài chính và xâm nhập doanh nghiệp. Việc tăng cường hệ thống phát hiện và phản hồi điểm cuối (EDR) với khả năng phát hiện dựa trên hành vi và tích hợp threat intelligence là yếu tố then chốt để phòng thủ hiệu quả.

Luma Infostealer: Mối đe dọa từ Malware-as-a-Service (MaaS)

Trong những năm gần đây, mã độc infostealer đã phát triển thành một vector rủi ro cao hàng đầu, ảnh hưởng đến cả cá nhân và tổ chức. Các mối đe dọa này hoạt động lén lút trên các điểm cuối của nạn nhân, thu thập thông tin nhạy cảm mà người dùng không hề hay biết.

Sau khi thu thập được, dữ liệu bị đánh cắp được giao dịch trên các chợ đen dark-web, nơi nó trở thành nền tảng cho các hoạt động độc hại tiếp theo như trộm cắp danh tính và khai thác tài chính.

Malware-as-a-Service (MaaS) cho phép kẻ tấn công thuê hoặc đăng ký các nền tảng mã độc được quản lý toàn diện. Luma Infostealer là một ví dụ điển hình cho mô hình này, cung cấp khả năng truy cập dễ dàng qua các kênh dark-web cùng với khả năng tùy chỉnh payload và phương thức kết nối command-and-control (C2).

Các nhà cung cấp MaaS duy trì phát triển, cơ sở hạ tầng và cập nhật, trong khi người dùng—bất kể kỹ năng kỹ thuật—có thể thực hiện các chiến dịch tấn công và bán lại dữ liệu bị đánh cắp. Mô hình này làm giảm rào cản gia nhập vào thế giới tội phạm mạng, mở rộng quy mô tấn công thông qua mạng lưới liên kết và làm phức tạp việc quy trách nhiệm do cùng một loại mã độc được triển khai bởi nhiều tác nhân.

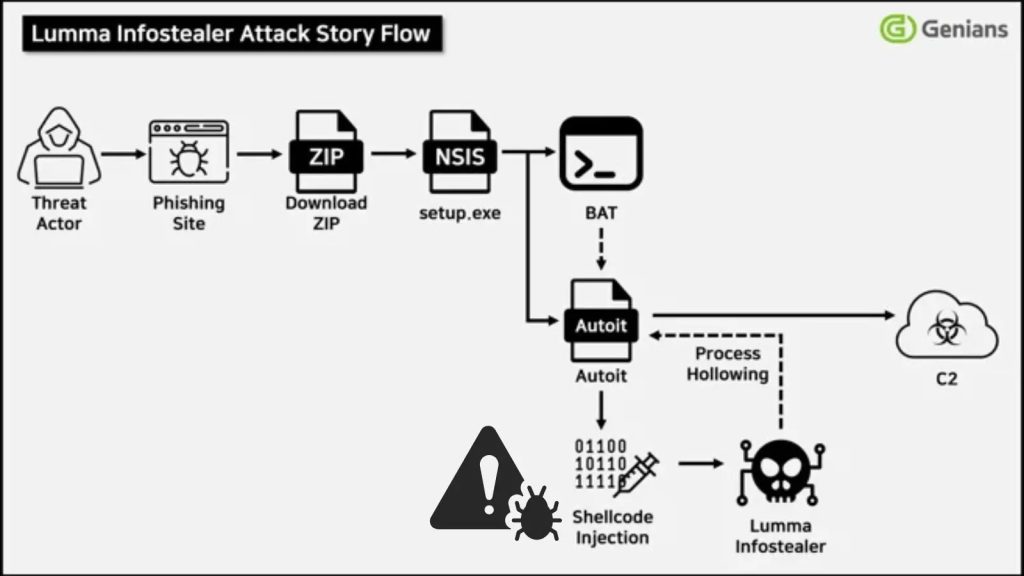

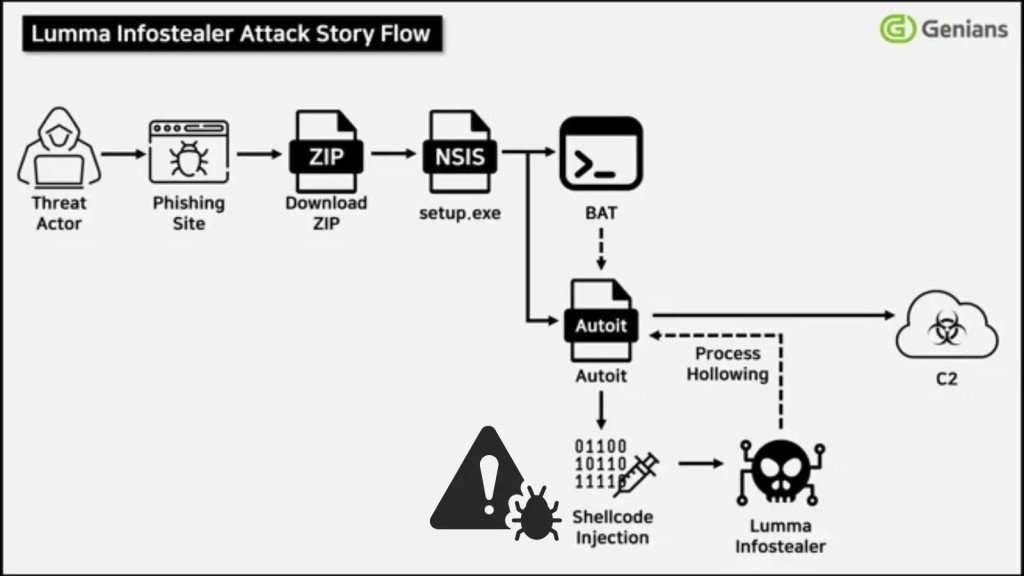

Kỹ thuật Phân phối và Chuỗi Lây nhiễm của Luma Infostealer

Kể từ khi ra mắt vào tháng 8 năm 2022, Luma Infostealer đã được đóng gói bằng Nullsoft Scriptable Install System (NSIS) và phân phối qua các trang web lừa đảo giả mạo phần mềm bẻ khóa.

Kẻ tấn công điều hướng nạn nhân qua các trang chuyển hướng đến các nền tảng lưu trữ đám mây như MEGA, tận dụng các dịch vụ hợp pháp để bỏ qua các bộ lọc IP và tên miền. Gói NSIS được tải xuống chứa một tệp ZIP được bảo vệ bằng mật khẩu, sau đó giải nén “setup.exe”.

Quá trình Lây nhiễm Đa Giai đoạn

Phân tích của Genian Security Center đã tiết lộ một chuỗi lây nhiễm đa giai đoạn phức tạp của Luma Infostealer. Đầu tiên, trình cài đặt NSIS sẽ thả các module AutoIt bị phân mảnh.

Sau đó, các module này sẽ được lắp ráp lại thành shellcode bị mã hóa trong bộ nhớ và sử dụng kỹ thuật process hollowing để chạy mã độc infostealer dưới vỏ bọc của các tiến trình hợp pháp. Chi tiết phân tích có thể tham khảo thêm tại Genians Blog.

Tệp ‘Contribute.docx’ chứa mã giả và các lệnh cmd bị làm rối. Việc thực thi trình cài đặt này kích hoạt một loạt các bước đã được lập trình sẵn:

- Thả tệp (file drops).

- Kiểm tra tiến trình bảo mật bằng lệnh

tasklistvàfindstr. - Giải nén tệp CAB.

- Tái kết hợp các payload AutoIt.

Tất cả các bước này đều dẫn đến việc thực thi tập lệnh độc hại. Lệnh extrac32.exe được sử dụng để giải nén tệp CAB được ngụy trang thành ‘Make.docx’. Tệp CAB này chứa 11 tệp sẽ được sử dụng sau đó để tạo chương trình AutoIt.

tasklist /svc | findstr /i "MsMpEng"extrac32.exe /A /Y <path_to_cab_file> /L <destination_folder>Mục tiêu Dữ liệu và Chỉ huy & Kiểm soát (C2)

Sau khi được thực thi, Luma Infostealer sẽ giải mã các tên miền C2 được nhúng trong mã độc, sau đó bắt đầu quá trình exfiltrate dữ liệu. Các thông tin nhạy cảm bị đánh cắp bao gồm:

- Thông tin đăng nhập trình duyệt.

- Dữ liệu Telegram.

- Khóa tiền điện tử.

- Thông tin đăng nhập truy cập từ xa (remote access credentials).

Chỉ số Compromise (IOCs)

Các tên miền C2 được Luma Infostealer sử dụng đã được xác định:

rhussois[.]sudiadtuky[.]su

Thách thức trong Phát hiện và Giảm thiểu Tấn công

Các giải pháp chống vi-rút truyền thống (antivirus) thường gặp khó khăn trong việc phát hiện các kỹ thuật làm rối mã (obfuscation) và tiêm tiến trình (process injection) mà Luma Infostealer sử dụng. Điều này là do các bản cập nhật thường xuyên và các URL phân phối biến đổi liên tục, làm vô hiệu hóa các phương pháp phát hiện dựa trên chữ ký truyền thống.

Giải pháp Phát hiện và Phản ứng Điểm cuối (EDR)

Ngược lại, các nền tảng EDR hiện đại lại vượt trội trong việc xác định các hành vi đáng ngờ. Chúng có khả năng phát hiện việc thực thi shellcode trong bộ nhớ, các sự kiện process hollowing bất thường và việc chuyển hướng lặp đi lặp lại đến các tên miền C2 không xác định.

Bằng cách tập trung vào việc phát hiện các hành vi điểm cuối bất thường và liên tục cập nhật các chiến lược phòng thủ, các nhóm bảo mật có thể ngăn chặn các cuộc tấn công do Luma Infostealer thúc đẩy và bảo vệ các tài sản nhạy cảm khỏi bị khai thác.

Biện pháp Phòng ngừa và Bảo vệ Chuyên sâu

Để đối phó với những mối đe dọa này, các tổ chức cần áp dụng các giải pháp EDR có khả năng phát hiện dựa trên hành vi, tận dụng các nguồn cấp dữ liệu threat intelligence và triển khai các chính sách xác thực và giám sát nghiêm ngặt.

Việc tích hợp thông tin tình báo về mối đe dọa theo thời gian thực (real-time threat intelligence) cho phép các nhóm bảo mật tương quan các chỉ số mới nổi và điều chỉnh các quy tắc phát hiện một cách nhanh chóng.

Ngoài ra, các tổ chức nên thực thi xác thực đa yếu tố (MFA) cho tất cả các tài khoản quan trọng, không khuyến khích lưu trữ thông tin đăng nhập trong trình duyệt, và giám sát các bất thường mạng cho thấy sự di chuyển ngang (lateral movement) hoặc rò rỉ dữ liệu (data exfiltration).