PassiveNeuron: Mối đe dọa mạng nguy hiểm tái xuất

Chiến dịch tấn công mạng gián điệp tinh vi mang tên PassiveNeuron đã tái xuất sau nhiều tháng im ắng, thu hút sự chú ý của giới nghiên cứu bảo mật. Được phát hiện lần đầu vào tháng 6 năm 2024, chiến dịch này đã hoạt động trở lại với cường độ mạnh mẽ hơn, nhắm mục tiêu vào các tổ chức chính phủ, tài chính và công nghiệp trên khắp Châu Á, Châu Phi và Châu Mỹ Latinh, sử dụng các phần mềm độc hại chưa từng được biết đến trước đây. Đây là một mối đe dọa mạng đáng kể đòi hỏi sự cảnh giác cao độ từ các tổ chức.

Phương Thức Xâm Nhập Ban Đầu

Các nhà nghiên cứu bảo mật đã xác định rằng những kẻ tấn công PassiveNeuron chủ yếu khai thác các máy chủ Microsoft SQL Server để giành quyền truy cập ban đầu vào mạng mục tiêu. Chiến dịch thể hiện rõ sự ưa thích trong việc xâm nhập các máy chủ Windows Server.

Chiếm Quyền Điều Khiển Hệ Thống SQL

Chúng tận dụng các lỗ hổng trong phần mềm SQL hoặc thực hiện tấn công brute-force để đoán thông tin đăng nhập quản trị cơ sở dữ liệu. Mục đích là để thực thi các lệnh độc hại, từ đó chiếm quyền điều khiển hệ thống.

Một khi đã xâm nhập thành công, kẻ tấn công triển khai web shell ASPX nhằm duy trì quyền kiểm soát. Tuy nhiên, các giải pháp bảo mật thường xuyên làm gián đoạn những nỗ lực triển khai giai đoạn đầu này.

Kỹ Thuật Duy Trì Quyền Truy Cập và Né Tránh

Bản chất tinh vi của cuộc tấn công trở nên rõ ràng khi xem xét khả năng duy trì quyền truy cập của đối thủ. Khi bị phát hiện web shell, những kẻ tấn công đã thể hiện khả năng thích ứng đáng kinh ngạc, liên tục thay đổi kỹ thuật triển khai.

Né Tránh Phát Hiện qua Mã Hóa và Scripting

Chúng chuyển đổi giữa mã hóa Base64 và hexadecimal, từ script PowerShell sang VBS, và áp dụng các phương pháp ghi từng dòng để né tránh các sản phẩm bảo mật. Các kỹ thuật này cho thấy sự đầu tư lớn vào việc phát triển năng lực vượt qua hệ thống phòng thủ.

Các Implant Mã Độc Chính của Mối Đe Dọa Mạng PassiveNeuron

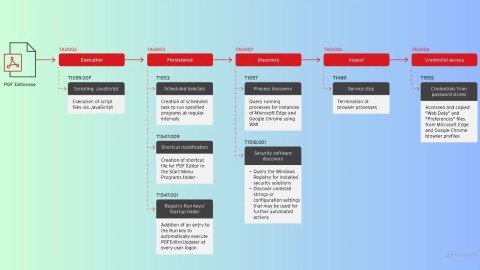

Chiến dịch PassiveNeuron sử dụng ba loại phần mềm độc hại (implant) riêng biệt: Neursite, NeuralExecutor và framework thương mại Cobalt Strike.

Neursite: Backdoor C++ Đa Năng

Neursite là một backdoor module được viết bằng C++ tùy chỉnh, nổi bật là vũ khí tinh vi nhất trong kho công cụ của chúng. Implant này có một hệ thống cấu hình mở rộng, bao gồm nhiều máy chủ C2 (Command and Control), hỗ trợ proxy HTTP, và thậm chí cả các cửa sổ hoạt động theo lịch trình dựa trên giờ và ngày cụ thể trong tuần.

Kiến trúc plugin của Neursite cho phép kẻ tấn công tải động các khả năng bổ sung, bao gồm thực thi lệnh shell, quản lý hệ thống tệp và các hoạt động socket TCP.

NeuralExecutor: Loader .NET Tinh Vi

NeuralExecutor, implant tùy chỉnh thứ hai, là một loader dựa trên .NET được bảo vệ bởi trình làm rối mã (obfuscator) ConfuserEx. Công cụ này chuyên nhận và thực thi các payload .NET bổ sung từ máy chủ C2, sử dụng nhiều giao thức liên lạc bao gồm TCP, HTTP/HTTPS, named pipes và WebSockets.

Các phiên bản mới nhất được phát hiện vào năm 2025 tích hợp kỹ thuật Dead Drop Resolver, truy xuất địa chỉ C2 từ các kho lưu trữ GitHub để làm phức tạp các nỗ lực phát hiện. Điều này làm cho việc theo dõi mối đe dọa mạng này trở nên khó khăn hơn.

Cobalt Strike và Chuỗi Triển Khai DLL

Cả Neursite và NeuralExecutor đều được triển khai thông qua một chuỗi các DLL loader phức tạp. Các DLL giai đoạn đầu được làm phồng kích thước lên hơn 100 MB để gây khó khăn cho việc phân tích.

Phần mềm độc hại sử dụng kỹ thuật Phantom DLL Hijacking để duy trì quyền truy cập tự động. Chúng đặt các DLL được đặt tên đặc biệt trong thư mục System32, những DLL này sẽ tự động được tải trong quá trình khởi động hệ thống.

Kỹ Thuật Né Tránh Phân Tích Nâng Cao

Một điểm cực kỳ quan trọng là các loader này tích hợp các kiểm tra xác minh địa chỉ MAC. Điều này đảm bảo rằng mã độc chỉ được thực thi trên các máy nạn nhân dự định, nhằm ngăn chặn việc phân tích trong môi trường sandbox.

Kỹ thuật này là một minh chứng cho sự tinh vi của mối đe dọa mạng PassiveNeuron và khả năng lẩn tránh của nó.

Gán Nguồn Gốc và Liên Kết APT

Mặc dù việc gán nguồn gốc vẫn còn nhiều thách thức do khả năng có các “cờ giả” (false flags), các nhà nghiên cứu đã xác định một số chỉ báo cho thấy các tác nhân đe dọa nói tiếng Trung Quốc.

Liên Kết với Các Nhóm APT

Các mẫu NeuralExecutor 2025 sử dụng phương pháp truy xuất cấu hình từ GitHub rất giống với các kỹ thuật được sử dụng trong chiến dịch EastWind, vốn trước đây được liên kết với các nhóm APT31 và APT27. Ngoài ra, các nhà điều tra còn phát hiện một DLL độc hại với đường dẫn PDB được tham chiếu trong các báo cáo trước đây về hoạt động của APT41.

Đáng chú ý, các mẫu đầu năm 2024 chứa các chuỗi tiếng Nga “Супер обфускатор” hay “Super obfuscator”. Các nhà nghiên cứu coi đây là những cờ giả tiềm năng. Những chuỗi này đã biến mất trong các phiên bản 2025, cho thấy những kẻ tấn công có thể đã tinh chỉnh các biện pháp bảo mật vận hành của mình.

Sau khi được phát hiện ban đầu vào tháng 6 năm 2024, PassiveNeuron im lặng khoảng sáu tháng trước khi tái xuất vào tháng 12 năm 2024. Làn sóng lây nhiễm mới này tiếp tục cho đến tháng 8 năm 2025, cho thấy sự kiên trì và cam kết của tác nhân đe dọa đối với các mục tiêu gián điệp của họ. Tham khảo thêm chi tiết về chiến dịch PassiveNeuron tại Kaspersky Securelist.

Khuyến Nghị Bảo Mật và Phòng Vệ

Để bảo vệ trước PassiveNeuron và các mối đe dọa dai dẳng nâng cao (APT) tương tự, các tổ chức cần triển khai các biện pháp phòng thủ mạnh mẽ.

Tăng Cường Bảo Vệ Máy Chủ và Phát Hiện Xâm Nhập

Việc triển khai các biện pháp phòng chống SQL injection mạnh mẽ, duy trì giám sát chặt chẽ các ứng dụng máy chủ và triển khai khả năng phát hiện web shell toàn diện là các bước thiết yếu. Tính chất có mục tiêu của chiến dịch PassiveNeuron, thể hiện qua việc lọc địa chỉ MAC và các chiến lược triển khai dành riêng cho máy chủ, cho thấy hoạt động thu thập thông tin tình báo chống lại các tổ chức có giá trị cao cụ thể, thay vì các cuộc tấn công cơ hội.

Các chuyên gia an ninh mạng nhấn mạnh rằng các tổ chức phải ưu tiên bảo vệ máy chủ, đặc biệt đối với các máy kết nối internet vì chúng là điểm vào tiềm năng. Việc liên tục cập nhật các bản vá bảo mật và áp dụng các chính sách bảo mật thông tin toàn diện là vô cùng quan trọng để đối phó với mối đe dọa mạng này.