Chiến dịch mã độc nghiêm trọng: Winos 4.0 & HoldingHands tinh vi

Các nhà nghiên cứu bảo mật đang theo dõi một chiến dịch mã độc có mức độ nghiêm trọng cao. Chiến dịch này sử dụng các tệp PDF được vũ khí hóa để phát tán mã độc Winos 4.0.

Các tác nhân đe dọa giả mạo các cơ quan chính phủ nhằm lừa người dùng mở các tài liệu độc hại, từ đó lây nhiễm vào các máy tính Microsoft Windows.

Tổng quan Chiến dịch Mã độc Winos 4.0 và HoldingHands

Chiến dịch mã độc này được ghi nhận lần đầu vào đầu năm 2025. Ban đầu nhắm mục tiêu vào Đài Loan, sau đó đã mở rộng hoạt động sang Nhật Bản và Malaysia.

Các tác nhân đe dọa liên tục phát triển chiến thuật để né tránh sự phát hiện của các giải pháp bảo mật.

Kỹ thuật Phishing và Phương thức Lây nhiễm Ban đầu

Cuộc tấn công mạng bắt đầu bằng một email phishing chứa tệp PDF. Tệp PDF này có vẻ là tài liệu chính thức từ một cơ quan chính phủ, như Bộ Tài chính.

Các tệp PDF này được nhúng các liên kết độc hại. Khi người dùng nhấp vào, các liên kết này sẽ kích hoạt quá trình tải xuống mã độc.

Ban đầu, các tác nhân đe dọa sử dụng lưu trữ Tencent Cloud để chứa payload. Sau đó, chúng đã chuyển sang sử dụng các tên miền tùy chỉnh để che giấu nguồn gốc.

Liên kết các Chiến dịch và Mục tiêu

Các nhà nghiên cứu từ FortiGuard Labs đã có thể kết nối các cuộc tấn công khác nhau. Họ đã phân tích các ID duy nhất trong URL lưu trữ đám mây, cho thấy cùng một tác nhân đe dọa đứng sau các chiến dịch ở các khu vực khác nhau. Để tìm hiểu thêm về phân tích này, bạn có thể tham khảo báo cáo từ FortiGuard Labs: Tracking Malware and Attack Expansion: A Hacker Group’s Journey Across Asia.

Ví dụ, một tệp PDF nhắm mục tiêu vào người dùng ở Đài Loan đã chuyển hướng nạn nhân đến một trang tiếng Nhật để tải xuống payload mã độc. Điều này liên kết các cuộc tấn công giữa hai quốc gia.

Sự Tiến hóa của Mã độc và Kỹ thuật Né tránh Phát hiện

Các tác nhân đe dọa đã liên tục tinh chỉnh các phương pháp để tránh phần mềm bảo mật và quá trình phân tích. Trong các cuộc tấn công gần đây, chiến dịch mã độc đã chuyển từ Winos 4.0 sang một họ mã độc mới có tên là HoldingHands.

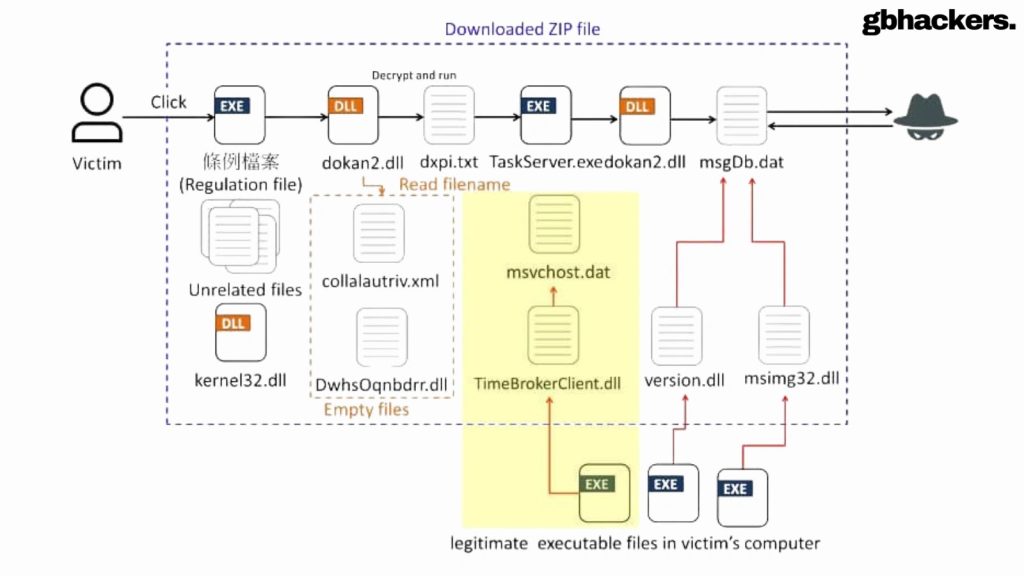

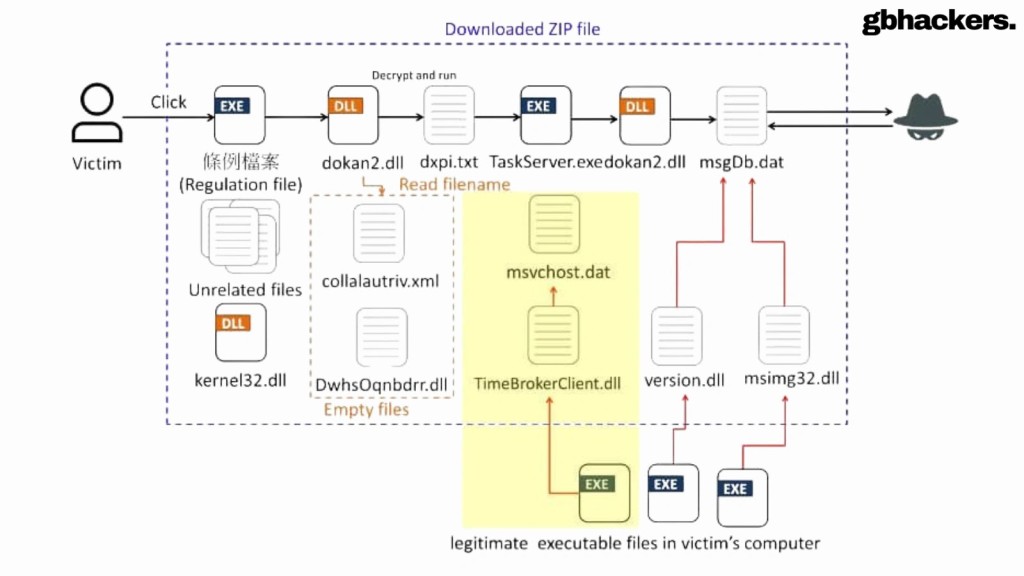

Mã độc này được phân phối thông qua một quy trình lây nhiễm đa giai đoạn phức tạp. Nó sử dụng các tệp thực thi hợp lệ và kỹ thuật DLL side-loading để vượt qua các lớp phòng thủ.

Kỹ thuật DLL Side-loading và Lạm dụng Windows Task Scheduler

Một trong những thay đổi quan trọng nhất trong biến thể mới nhất của mã độc là việc sử dụng Windows Task Scheduler để thực thi các thành phần của nó.

Bằng cách chấm dứt và sau đó cho phép dịch vụ Task Scheduler khởi động lại, mã độc có thể khởi chạy các tiến trình của mình một cách gián tiếp. Điều này làm cho hành vi của nó khó bị phát hiện hơn nhiều thông qua giám sát truyền thống.

Cơ chế kích hoạt ẩn này cho phép payload chạy với các đặc quyền nâng cao. Đồng thời, nó để lại ít dấu vết pháp y hơn, gây khó khăn cho việc phát hiện xâm nhập.

Chức năng của Mã độc HoldingHands và Cơ chế Chống Phát hiện

Payload HoldingHands được thiết kế để đánh cắp thông tin, có thể được sử dụng để tạo điều kiện cho các cuộc tấn công trong tương lai. Loại mối đe dọa mạng này gây rủi ro lớn về rò rỉ dữ liệu.

Nó có khả năng kiểm tra sự hiện diện của các sản phẩm antivirus như Norton, Avast và Kaspersky. Mã độc sẽ tự chấm dứt nếu phát hiện thấy các tiến trình bảo mật cụ thể.

Tác động và Mối đe dọa Mạng Liên tục

Bằng cách kết nối cơ sở hạ tầng chung, các mẫu mã và chiến thuật hoạt động, các nhà nghiên cứu đã có thể liên kết các sự cố dường như riêng lẻ thành một chiến dịch mã độc phối hợp, trải rộng nhiều quốc gia.

Khả năng phát triển mã độc và cơ chế phân phối của nhóm này nhấn mạnh một mối đe dọa mạng dai dẳng và dễ thích nghi đối với các tổ chức trên khắp Châu Á.

Thông tin bị đánh cắp gây ra rủi ro đáng kể, vì nó có thể được tận dụng cho các cuộc tấn công mạng có mục tiêu và gây thiệt hại lớn hơn. Việc tăng cường bảo mật mạng là rất cần thiết.

Chỉ số Compromise (IOCs)

Dựa trên nội dung được cung cấp, không có Chỉ số Compromise (IOCs) cụ thể nào như địa chỉ IP, tên miền, hoặc giá trị băm của tệp được liệt kê.