Cảnh báo: Nhóm APT Chollima tấn công chuỗi cung ứng nguy hiểm

Kể từ tháng 12 năm 2022, Nhóm APT Chollima, còn được biết đến với tên gọi Famous Chollima, một nhóm đe dọa liên kết với Triều Tiên, đã và đang thực hiện một chiến dịch gián điệp mạng dai dẳng. Chiến dịch này chủ yếu nhắm mục tiêu vào các cá nhân tìm kiếm việc làm trong lĩnh vực phát triển phần mềm và công nghệ thông tin, nhằm xâm nhập vào một loạt các tổ chức có trụ sở tại Hoa Kỳ, thu thập thông tin nhạy cảm.

Chiến Dịch Xâm Nhập Phức Tạp Của Nhóm APT Chollima

Kỹ Thuật Social Engineering Tinh Vi và Chiến Lược Nhắm Mục Tiêu

Hoạt động của Nhóm APT Chollima tận dụng các kỹ thuật social engineering cực kỳ tinh vi. Kẻ tấn công thường xuyên đóng giả làm nhà tuyển dụng hoặc ứng viên tìm việc, sử dụng các danh tính và hồ sơ giả mạo. Mục tiêu là lôi kéo nạn nhân tham gia các cuộc phỏng vấn trực tuyến dường như hợp pháp, thường được tiến hành qua các nền tảng hội nghị truyền hình phổ biến hoặc các công cụ hợp tác làm việc từ xa.

Chiến lược này khai thác tâm lý tìm việc, đặc biệt là sự khát khao có được việc làm hoặc tìm kiếm cơ hội làm việc tự do. Các tác nhân đe dọa khéo léo thuyết phục người tham gia tải xuống và cài đặt các gói Node Package Manager (NPM) độc hại. Những gói này, dù mang vỏ bọc an toàn, lại được lưu trữ trên nền tảng GitHub, một môi trường tin cậy của cộng đồng phát triển.

Khai Thác Nền Tảng Phát Triển và Triển Khai Mã Độc

Các gói NPM độc hại được ngụy trang thành phần mềm vô hại, cần thiết cho việc xem xét hoặc đánh giá kỹ thuật trong quá trình phỏng vấn. Tuy nhiên, chúng thực sự chứa các payload JavaScript bị làm rối (obfuscated). Những payload này được thiết kế để triển khai mã độc backdoor đa nền tảng một cách lén lút.

Mã độc chính được triển khai là InvisibleFerret backdoor, một phần mềm độc hại được xây dựng dựa trên Python. Đặc điểm nổi bật của InvisibleFerret là khả năng tương thích cao, cho phép nó chạy hiệu quả trên các hệ điều hành phổ biến như Windows, Linux và macOS. Khả năng đa nền tảng này thể hiện sự đầu tư và linh hoạt trong việc phát triển công cụ của Nhóm APT Chollima.

Cách tiếp cận của Nhóm APT Chollima không chỉ tận dụng niềm tin tự nhiên của các nhà phát triển vào GitHub như một kho chứa mã nguồn hàng ngày mà còn khai thác thực tiễn phổ biến của việc chia sẻ màn hình và kiểm tra mã trong các cuộc phỏng vấn kỹ thuật. Điều này làm cho toàn bộ quá trình lây nhiễm trông giống như một quy trình làm việc thông thường, giảm thiểu đáng kể khả năng bị nghi ngờ.

Trong một số trường hợp đặc biệt, Nhóm APT Chollima còn nhắm mục tiêu vào những cá nhân mới bị sa thải. Những người này, dù đã rời công ty, có thể vẫn giữ quyền truy cập vào hệ thống hoặc dữ liệu nhạy cảm của các nhà tuyển dụng cũ. Đây là một con đường gián tiếp nhưng hiệu quả để xâm nhập vào mạng lưới tổ chức mà không cần đối đầu trực tiếp với các hệ thống phòng thủ doanh nghiệp vốn được củng cố mạnh mẽ.

Chiến Lược Tấn Công Chuỗi Cung Ứng Thông Qua GitHub

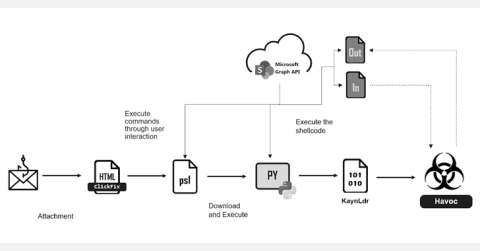

Toàn bộ chuỗi tấn công được xây dựng dựa trên việc lạm dụng GitHub như một vector tấn công chuỗi cung ứng. Kẻ tấn công tải lên các kho lưu trữ (repositories) chứa các gói NPM độc hại. Khi nạn nhân, thường là các nhà phát triển hoặc kỹ sư IT, sao chép (clone) và chạy các gói này, mã độc sẽ tự động thực thi.

Theo một báo cáo chuyên sâu từ các nhà nghiên cứu về mô phỏng đối thủ của Famous Chollima, các gói này chứa mã JavaScript bị làm rối. Mã này không chỉ cài đặt các phụ thuộc cần thiết mà còn triển khai trực tiếp InvisibleFerret backdoor. Sau khi triển khai, backdoor này sẽ thiết lập một kết nối TCP ngược (reverse TCP connection) tới máy chủ điều khiển và kiểm soát (C2) của kẻ tấn công.

Tham khảo chi tiết: Famous Chollima APT Adversary Simulation

Phân Tích Chi Tiết Kỹ Thuật về Backdoor InvisibleFerret

Cơ Chế Hoạt Động, Giao Tiếp C2 và Khả Năng Độc Hại

Giao tiếp giữa InvisibleFerret backdoor và máy chủ C2 được bảo mật bằng mã hóa XOR, cho phép truyền dữ liệu và lệnh một cách an toàn và khó bị phát hiện. Các khả năng chính của backdoor này bao gồm:

- Thực thi lệnh từ xa (Remote Code Execution – RCE): Cho phép kẻ tấn công chạy các lệnh tùy ý trên hệ thống bị xâm nhập.

- Đánh cắp thông tin đăng nhập: Đặc biệt nhắm vào các thông tin được lưu trữ trong trình duyệt của nạn nhân.

- Trích xuất dữ liệu (Data Exfiltration): Thu thập và gửi các dữ liệu nhạy cảm từ hệ thống nạn nhân về máy chủ C2.

Tất cả các chức năng này được điều khiển thông qua các lệnh định dạng JSON nhận từ máy chủ C2. Những lệnh này cũng sử dụng cùng khóa XOR để giải mã, đảm bảo tính nhất quán và bảo mật trong toàn bộ quá trình giao tiếp.

Lý Do Chiến Lược Chọn Python cho Mã Độc của Nhóm APT Chollima

Việc lựa chọn Python để xây dựng backdoor là một quyết định chiến lược và thông minh của Nhóm APT Chollima. Các kỹ sư phần mềm bị nhắm mục tiêu thường đã cài đặt sẵn môi trường Python trên máy của họ, cho dù là để phát triển, kiểm thử hay các tác vụ khác. Điều này cho phép mã độc thực thi liền mạch, không cần cài đặt thêm phần mềm và ít gây ra cảnh báo an ninh.

Cách tiếp cận này khác biệt đáng kể so với việc sử dụng các công cụ gốc của Windows như PowerShell. PowerShell, dù mạnh mẽ, thường được các hệ thống phát hiện bảo mật giám sát chặt chẽ hơn và có thể dễ dàng kích hoạt cảnh báo. Việc này minh chứng cho sự nỗ lực của Nhóm APT Chollima trong việc phát triển các phương pháp né tránh phát hiện tinh vi.

Quy Trình Kỹ Thuật Tạo Gói NPM Độc Hại

Kẻ tấn công tạo các gói NPM độc hại bằng cách sử dụng các lệnh tiêu chuẩn để khởi tạo thư mục và nhúng payload vào các tệp như payload.js. Ban đầu, để tránh bị phát hiện sớm, chúng thử nghiệm với các lệnh vô hại như whoami. Sau giai đoạn thử nghiệm, các lệnh này được thay thế bằng mã độc thực sự, được làm rối (obfuscated) thông qua các công cụ chuyên dụng như BEAR-C2 để né tránh các giải pháp bảo mật dựa trên chữ ký.

Ví dụ về cấu trúc cơ bản của một gói NPM độc hại và cách nó được kích hoạt:

// package.json (simplified structure of a malicious NPM package)

{

"name": "benign-looking-app",

"version": "1.0.0",

"description": "A demo application for technical assessment",

"main": "index.js",

"scripts": {

"postinstall": "node payload.js" // This is the malicious entry point

},

"dependencies": {}

}

// payload.js (highly obfuscated JavaScript, actual code much more complex)

// This file contains the primary stage JavaScript payload.

// Its role is to download, decrypt, and execute the InvisibleFerret backdoor.

// For illustration:

// eval(Buffer.from('Y29uc29sZS5sb2coJ0V4ZWN1dGluZyBkb3duZ2xvYWRlZCBtYWx3YXJlIGluIHRoZSBibGFja2dyb3VuZC4uLiBKYXZhU2NyaXB0IGxvYWRlciBmb3IgSW52aXNpYmxlRmVycmV0IGJhY2tkb29yLicsICd1dGYtOCcpLnRvU3RyaW5nKCk7', 'base64').toString('utf-8'));

Trong môi trường thực tế, payload.js sẽ chứa mã JavaScript phức tạp, được làm rối rất kỹ lưỡng để che giấu mục đích thực sự và đảm bảo việc triển khai InvisibleFerret backdoor thành công mà không bị phát hiện bởi các công cụ phân tích tự động.

Những Lỗ Hổng OpSec và Bài Học Từ Phát Hiện

Mặc dù có sự tinh vi đáng kể về kỹ thuật, các sai sót trong an toàn vận hành (Operational Security – OpSec) đã đôi khi làm lộ các kho lưu trữ độc hại của Nhóm APT Chollima. Ví dụ, việc không vô hiệu hóa tính năng bình luận trên kho lưu trữ đã cho phép các nhà nghiên cứu để lại cảnh báo công khai. Điều này không chỉ giúp cộng đồng nhận diện các mối đe dọa mà còn nhấn mạnh những lỗi do con người gây ra trong chiến dịch, bất chấp sự phức tạp tổng thể của nó.

Chiến Thuật Phishing Kết Hợp Để Thu Thập Thông Tin Đăng Nhập

Sau khi mã độc được triển khai thành công, nó sẽ tiến hành mở các URL lừa đảo. Các URL này được thiết kế để bắt chước một cách tinh vi các trang đăng nhập hợp pháp, nhằm mục đích thu thập thông tin đăng nhập của nạn nhân. Chiến thuật này kết hợp hiệu quả các yếu tố lừa đảo (phishing) truyền thống với chức năng của một reverse shell (từ InvisibleFerret) để thiết lập và duy trì quyền truy cập dai dẳng vào hệ thống bị xâm nhập. Đây là một chiến thuật phổ biến và hiệu quả cao trong các cuộc tấn công gián điệp mạng.

Chiến thuật đa giai đoạn này cho thấy khả năng thích ứng linh hoạt của Nhóm APT Chollima với quy trình làm việc và môi trường của nhà phát triển. Nhóm đã pha trộn một cách nhuần nhuyễn giữa thao túng xã hội và khai thác kỹ thuật nhằm đạt được mục tiêu gián điệp chống lại các thực thể của Hoa Kỳ.

Để đối phó với những mối đe dọa phức tạp như tấn công chuỗi cung ứng và việc sử dụng các backdoor tinh vi như InvisibleFerret backdoor, đòi hỏi sự cảnh giác cao độ. Cần đặc biệt chú ý đến mọi tương tác liên quan đến tìm kiếm việc làm và trong quá trình xem xét mã nguồn hoặc thư viện từ các nguồn không xác định hoặc không hoàn toàn tin cậy.