Mối Đe Dọa Mạng Nguy Hiểm: Lazarus Group Tấn Công Bằng BeaverTail

Nghiên cứu từ Cisco Talos đã tiết lộ một chiến dịch tinh vi do nhóm Famous Chollima của Lazarus thực hiện, cho thấy một mối đe dọa mạng phức tạp. Kẻ tấn công sử dụng các công cụ JavaScript kết hợp, được gọi là BeaverTail và OtterCookie, để thực hiện hành vi keylogging lén lút, chụp ảnh màn hình và đánh cắp dữ liệu.

Cụm hoạt động này, một phần của chiến dịch lớn hơn mang tên “Contagious Interview”, đã phát triển đáng kể. Nó làm mờ ranh giới giữa các bộ công cụ riêng biệt trước đây và tiết lộ các module mới cho việc đánh cắp thông tin đăng nhập và giám sát.

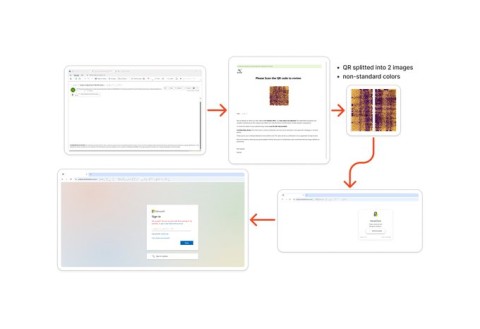

Chuỗi Lây nhiễm ban đầu và Cơ chế Hoạt động

Vụ việc Sri Lanka và Mồi nhử Giả mạo

Trong một sự cố gần đây, Talos đã quan sát một sự lây nhiễm tại một tổ chức ở Sri Lanka. Nạn nhân là một người dùng đã chấp nhận một lời mời làm việc giả mạo.

Người dùng này đã cài đặt một dự án Node.js bị trojan hóa có tên ChessFi, được giới thiệu là một nền tảng cờ vua dựa trên web3 với các tính năng cá cược tiền điện tử.

Tải trọng độc hại và Hợp nhất Công cụ

Thay vì một môi trường phát triển hợp pháp, các phần phụ thuộc npm của dự án đã bao gồm một gói độc hại là node-nvm-ssh.

Gói này đã kích hoạt một chuỗi các script postinstall, cuối cùng thực thi một tải trọng bị xáo trộn cao.

Tải trọng này hợp nhất khả năng liệt kê cấu hình trình duyệt và trình tải xuống Python stealer của BeaverTail với các module dựa trên JavaScript của OtterCookie. Đây là một chiến thuật tinh vi, cho thấy mức độ phức tạp của mối đe dọa mạng này.

Khả năng Giám sát của OtterCookie

Module Keylogging và Chụp ảnh màn hình

Talos đã phát hiện một module OtterCookie chưa được ghi nhận trước đây. Module này có khả năng ghi lại các lần gõ phím và chụp ảnh màn hình định kỳ một cách đồng thời.

Nó sử dụng các gói Node.js “node-global-key-listener” để theo dõi các sự kiện gõ phím và “screenshot-desktop” để chụp ảnh.

Gói “sharp” được sử dụng để chuyển đổi định dạng hình ảnh. Module ghi các lần gõ phím vào tệp “1.tmp” và ảnh chụp màn hình vào tệp “2.jpeg” trong một thư mục tạm thời.

Các lần gõ phím được ghi vào đĩa cứ mỗi giây, trong khi ảnh chụp màn hình được thực hiện cứ mỗi bốn giây. Trong một số biến thể, tính năng giám sát clipboard cũng được tích hợp, cho phép kẻ tấn công thu thập văn bản đã sao chép.

Truyền dữ liệu tới Máy chủ C2

Dữ liệu và hình ảnh bị đánh cắp được tải lên máy chủ C2 của OtterCookie thông qua cổng TCP 1478, sử dụng điểm cuối “/upload”.

Quá trình này tạo điều kiện thuận lợi cho việc giám sát theo thời gian thực mà không gây ra cảnh báo rõ ràng. Đây là một thành phần quan trọng của cuộc tấn công mạng này. Cisco Talos cung cấp thêm thông tin chi tiết về các công cụ BeaverTail và OtterCookie.

Các Tính năng Khác của OtterCookie

Module Remote Shell Đa năng

Phân tích sâu hơn đã tiết lộ các tính năng khác của OtterCookie, bao gồm một module remote shell.

Module này có khả năng phát hiện nền tảng máy chủ, xác minh môi trường ảo (virtual environments) và thu thập thông tin hệ thống. Nó duy trì một vòng lặp lệnh dựa trên WebSocket thông qua socket.io-client trên cổng 1418. Khả năng này củng cố năng lực của tác nhân đe dọa trong việc duy trì kiểm soát, là một đặc điểm của mối đe dọa mạng tiên tiến.

Module Tải lên Tệp và Đánh cắp Tài liệu

Một module khác của OtterCookie là module tải lên tệp. Nó có khả năng duyệt qua các ổ đĩa, lọc ra các thư mục hệ thống và đánh cắp các tài liệu, script và tệp ví tiền điện tử.

Trình đánh cắp Tiện ích mở rộng Tiền điện tử và Mồi nhử VS Code

Công cụ này còn bao gồm một trình đánh cắp tiện ích mở rộng tiền điện tử ẩn danh, nhắm mục tiêu vào cấu hình của các trình duyệt Chrome và Brave.

Đáng chú ý, các nhà nghiên cứu cũng phát hiện một tiện ích mở rộng VS Code độc hại ngụy trang thành “Onboarding Helper”. Tiện ích này đã nhúng mã OtterCookie để lây nhiễm trực tiếp vào môi trường trình chỉnh sửa của nhà phát triển. Đây là một khía cạnh đáng lo ngại của mối đe dọa mạng từ Lazarus.

Mặc dù việc gán cho Famous Chollima đối với tiện ích mở rộng này vẫn còn đang được xem xét, nhưng nó cho thấy sự thử nghiệm của tác nhân đe dọa với nhiều vector tấn công khác nhau.

Sự Phát triển và Hợp nhất của BeaverTail và OtterCookie

Tiến hóa của BeaverTail

BeaverTail, lần đầu tiên được phát hiện vào giữa năm 2023, ban đầu là một trình tải xuống nhẹ cho các module stealer dựa trên Python như InvisibleFerret.

Công cụ này đã hỗ trợ việc thu thập thông tin đăng nhập và cài đặt quyền truy cập từ xa trong thời gian dài. Theo thời gian, nó đã áp dụng các kỹ thuật xáo trộn mã thông qua Obfuscator.io, thay đổi sơ đồ URL C2 được mã hóa Base64 và thậm chí cả các biến thể C++ được biên dịch bằng Qt. Sự tiến hóa này thể hiện nỗ lực không ngừng nhằm vượt qua các biện pháp bảo mật, duy trì tính hiệu quả của mối đe dọa mạng.

Tiến hóa của OtterCookie

Trong khi đó, trình tải ban đầu của OtterCookie—sử dụng HTTP response cookies để tìm nạp mã JavaScript—đã phát triển qua năm phiên bản.

Mỗi phiên bản đều bổ sung các module cho việc đánh cắp clipboard, đánh cắp tệp, né tránh sandbox và hiện tại là keylogging và chụp ảnh màn hình trong phiên bản 5, được quan sát vào tháng 8 năm 2025.

Sự Hợp nhất trong Cuộc tấn công ChessFi

Trong cuộc tấn công ChessFi gần đây, chức năng nhắm mục tiêu tiện ích mở rộng trình duyệt và trình tải xuống Python của BeaverTail đã hợp nhất một cách liền mạch với các module JavaScript của OtterCookie.

Sự hợp nhất này giúp loại bỏ sự cần thiết của một môi trường runtime Python đầy đủ trên các máy chủ Windows, tối ưu hóa quá trình tấn công. Điều này làm cho việc phòng thủ trở nên thách thức hơn đối với các mối đe dọa mạng như vậy.

Các Biện pháp Phòng thủ và Giảm thiểu Mối đe dọa mạng

Bảo vệ Hệ thống khỏi Các cuộc Tấn công Mạng Phức tạp

Các tổ chức có thể phòng thủ chống lại những mối đe dọa mạng kết hợp này bằng cách thực thi danh sách trắng ứng dụng (application whitelisting).

Bên cạnh đó, cần theo dõi các phần phụ thuộc npm không mong muốn và tận dụng các giải pháp bảo vệ điểm cuối có khả năng kiểm tra cả tệp thực thi JavaScript và Python.

Mã tải (loader code) có kích thước nhỏ và dễ bị bỏ qua. Cùng với nguy cơ phát hiện sai (false positive), đây có thể là lý do tại sao việc phát hiện các trình tải OtterCookie trên VirusTotal không đạt hiệu quả cao.

Công cụ và Giải pháp An ninh Mạng

Các giải pháp của Cisco có thể hỗ trợ tăng cường an ninh mạng. Cisco Secure Endpoint có thể chặn thực thi các script độc hại.

Các thiết bị Secure Email và Secure Firewall có thể ngăn chặn việc gửi mồi nhử lừa đảo (phishing lures) và lưu lượng C2.

Ngoài ra, các công cụ phân tích mạng như Stealthwatch có thể cảnh báo về các kết nối bất thường đến các cổng C2 đã biết của BeaverTail và OtterCookie (1224, 1244, 1418, 1478). Việc triển khai các giải pháp này giúp cải thiện khả năng phát hiện xâm nhập và phản ứng nhanh chóng.

Thực hành An toàn Thông tin cho Môi trường Phát triển

Kiểm tra định kỳ môi trường của nhà phát triển và quy trình đánh giá mã nghiêm ngặt sẽ giảm thiểu rủi ro do các dự án mã nguồn mở bị trojan hóa gây ra.

Đây là một phần quan trọng để duy trì một môi trường phát triển an toàn và giảm thiểu các mối đe dọa mạng từ các chuỗi cung ứng phần mềm. Sự cẩn trọng là cần thiết để đối phó hiệu quả với loại mối đe dọa mạng này.

Indicators of Compromise (IOCs)

Dưới đây là các chỉ số thỏa hiệp (IOC) liên quan đến chiến dịch này:

- Cổng C2 (TCP):

- 1224 (BeaverTail)

- 1244 (BeaverTail)

- 1418 (OtterCookie – Remote Shell WebSocket)

- 1478 (OtterCookie – Data Exfiltration /upload)

- Tệp độc hại được tạo:

1.tmp(Dữ liệu Keylog)2.jpeg(Dữ liệu ảnh chụp màn hình)

- Gói npm độc hại:

node-nvm-ssh

- Dự án Node.js bị trojan hóa:

ChessFi