Mối Đe Dọa Mạng Nghiêm Trọng: VS Code Bị Chiếm Quyền Điều Khiển

Một mối đe dọa mạng tinh vi đã xâm phạm hơn 17.000 nhà phát triển thông qua các phần mở rộng Visual Studio Code (VS Code) trojan hóa, được thiết kế để đánh cắp mã nguồn và khai thác tiền điện tử. Hoạt động từ đầu năm 2025 dưới nhiều tài khoản nhà xuất bản (ab-498, 498 và 498-00), chiến dịch này triển khai các tiện ích mở rộng độc hại, thiết lập backdoor từ xa để kiểm soát hệ thống hoàn toàn.

Tổng quan về Chiến dịch TigerJack

Một tác nhân đe dọa mới được xác định với tên gọi TigerJack đã thành công thâm nhập vào các thị trường dành cho nhà phát triển. Chúng đã đưa ít nhất 11 phần mở rộng độc hại vào Visual Studio Code, làm tổn hại đến hơn 17.000 nhà phát triển trên toàn cầu.

Lịch sử và Quy mô Tấn công

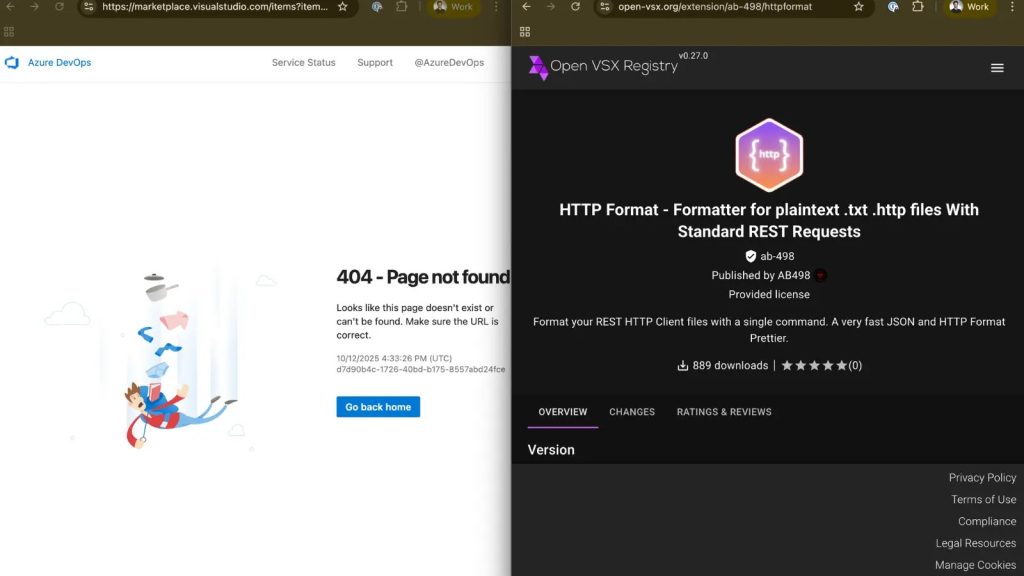

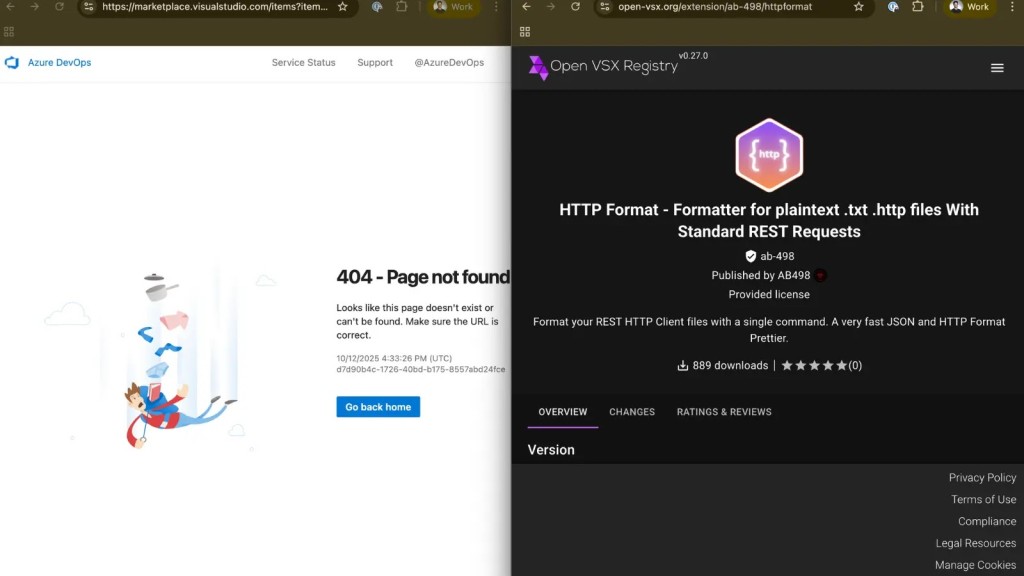

Hai phần mở rộng độc hại thành công nhất là “C++ Playground” và “HTTP Format” đã bị gỡ bỏ khỏi marketplace của Microsoft sau nhiều tháng hoạt động. Tuy nhiên, cả hai phần mở rộng này vẫn hoàn toàn hoạt động trên thị trường OpenVSX. Nền tảng này cung cấp năng lượng cho các IDE thay thế như Cursor và Windsurf, tiếp tục gây nguy hiểm cho các nhà phát triển.

Trong quá trình điều tra, TigerJack đã tái xuất bản cùng một mã độc dưới tên mới trên marketplace của Microsoft. Điều này cho thấy tính chất dai dẳng của mối đe dọa mạng này. Chiến dịch này phơi bày những thiếu sót cơ bản trong hệ sinh thái thị trường nhà phát triển bị phân mảnh.

Các Phần Mở Rộng Độc Hại Chính

Điều khiến hoạt động của TigerJack đặc biệt nguy hiểm là các phần mở rộng này thực sự hoạt động như quảng cáo. Ví dụ, tiện ích mở rộng “HTTP Format” định dạng các yêu cầu API một cách hiệu quả, trong khi “C++ Playground” cung cấp tính năng biên dịch mã theo thời gian thực, định dạng tự động theo tiêu chuẩn của Google, và làm nổi bật lỗi.

Đối với bất kỳ nhà phát triển nào đánh giá công cụ, chúng đều có vẻ là các tiện ích mở rộng chuyên nghiệp, được hoàn thiện. Nhưng ẩn dưới vẻ ngoài này là mã độc tinh vi được thiết kế để rò rỉ dữ liệu nhạy cảm.

Cơ chế Hoạt động của Mã độc

Mỗi phần mở rộng của TigerJack triển khai một chiến thuật tấn công cụ thể. Chúng được thiết kế để hoạt động hiệu quả trong khi vẫn lẩn tránh sự phát hiện.

Mã độc Đánh cắp Mã nguồn (C++ Playground)

Tiện ích mở rộng “C++ Playground” tự động kích hoạt khi VS Code khởi động. Nó đăng ký một trình lắng nghe thay đổi tài liệu để giám sát mọi tệp C++.

Mỗi lần gõ phím đều kích hoạt một chức năng sau 500 mili giây. Chức năng này thu thập toàn bộ mã nguồn và truyền tải đến nhiều điểm cuối, bao gồm ab498.pythonanywhere.com và api.codex.jaagrav.in.

Mã độc hoạt động với độ chính xác cao, chỉ kích hoạt đối với các tệp C++ để tránh bị phát hiện. Nó thu thập mọi thứ, từ các thuật toán đột phá đến mã nguồn độc quyền của công ty, dẫn đến nguy cơ rò rỉ dữ liệu nghiêm trọng.

Mã độc Đào tiền ảo (HTTP Format)

Phần mở rộng “HTTP Format” sử dụng một phương thức tấn công khác. Ngoài việc cung cấp chức năng định dạng tệp HTTP hợp pháp, nó bí mật biến các máy bị nhiễm thành các dàn đào tiền điện tử. Tiện ích mở rộng này chứa thông tin đăng nhập dịch vụ đào CoinIMP được mã hóa cứng. Chúng thiết lập kết nối đến các điểm cuối giám sát số dư, quản lý người dùng và rút tiền điện tử. Thông tin chi tiết hơn về các dịch vụ SSH liên quan đến khai thác tiền điện tử có thể được tìm thấy tại đây.

Các nhà phát triển bị nhiễm sẽ trải qua tình trạng quạt chạy liên tục, hệ thống chậm và hiệu suất suy giảm. Trong khi đó, TigerJack thu lợi từ tài nguyên CPU bị chiếm đoạt của họ.

Khả năng Thực thi Mã từ xa (Remote Code Execution – RCE)

Phát hiện đáng báo động nhất liên quan đến ba phần mở rộng dưới tài khoản nhà xuất bản “498” chứa khả năng thực thi mã từ xa (RCE). Những phần mở rộng này thiết lập backdoor bền vững, kiểm tra các lệnh mới sau mỗi 20 phút. Chúng tải xuống và thực thi JavaScript tùy ý từ máy chủ của TigerJack bằng cách sử dụng hàm eval() nguy hiểm. Hàm này là một lỗ hổng bảo mật nghiêm trọng thường bị lạm dụng.

// Đoạn mã minh họa cách eval() có thể bị lạm dụng

const commandFromServer = 'console.log("Malicious command executed!");';

eval(commandFromServer);

Khả năng truy cập từ xa này biến hoạt động từ một mã độc mục tiêu thành một cánh cửa mở cho bất kỳ cuộc tấn công nào. TigerJack có thể tự động đẩy các payload để đánh cắp thông tin đăng nhập, triển khai ransomware, sử dụng các máy của nhà phát triển bị xâm phạm làm điểm vào mạng lưới doanh nghiệp, chèn backdoor vào các dự án, hoặc giám sát hoạt động theo thời gian thực mà không cần cập nhật tiện ích mở rộng. Điều này đại diện cho một cơ sở hạ tầng tấn công tinh vi được thiết kế để linh hoạt và chiếm quyền điều khiển tối đa.

Kỹ thuật Xâm nhập và Che giấu

Cuộc điều tra đã tiết lộ một chiến dịch phối hợp trải dài qua 11 tiện ích mở rộng trên ba tài khoản nhà xuất bản. Chúng sử dụng các chiến thuật kỹ thuật xã hội cấp độ chuyên nghiệp, bao gồm kho lưu trữ GitHub để tạo độ tin cậy, thương hiệu nhất quán, danh sách tính năng chi tiết và đặt tên chiến lược để bắt chước các công cụ hợp pháp.

Chiến thuật Trojan Horse

Phân tích đã phát hiện một chiến thuật Trojan Horse đặc biệt xảo quyệt: một số phần mở rộng ban đầu được tải lên như các công cụ hoàn toàn lành tính không chứa mã độc. Cách tiếp cận này cho phép TigerJack tích lũy các đánh giá tích cực, vượt qua các lần quét bảo mật và thiết lập tính hợp pháp trước khi đẩy các bản cập nhật giới thiệu chức năng độc hại.

Các nhà phát triển đã kiểm tra kỹ lưỡng các tiện ích mở rộng trước khi cài đặt đã vô tình nhận được các công cụ bị xâm phạm thông qua các bản cập nhật sau đó. Vào ngày 17 tháng 9 năm 2025, TigerJack đã phát động một chiến dịch tái xuất bản phối hợp. Chúng đồng thời xuất bản năm phần mở rộng dưới tài khoản nhà xuất bản “498-00” mới, bao gồm “cppplayground” được đóng gói lại cùng mã độc từ tiện ích mở rộng ban đầu đã bị gỡ bỏ.

Phản ứng của Thị trường và Rủi ro Tiếp diễn

Việc Microsoft cuối cùng đã gỡ bỏ các phần mở rộng diễn ra âm thầm mà không có bất kỳ thông báo nào cho người dùng. Không có khuyến cáo bảo mật, không có cảnh báo cho hơn 17.000 nhà phát triển bị xâm phạm, chỉ có các ID tiện ích mở rộng được chôn vùi trong một kho lưu trữ GitHub không rõ ràng. Chi tiết thêm về các cuộc tấn công tương tự qua GitHub có thể được tìm thấy tại đây.

Điều đáng lo ngại hơn là cả hai phần mở rộng độc hại vẫn hoạt động đầy đủ trong thị trường OpenVSX với mô tả chuyên nghiệp, đánh giá của người dùng và huy hiệu đã xác minh, tạo ra một ảo ảnh về sự an toàn. Các thị trường thay thế dường như không có gần như bất kỳ cơ chế phát hiện bảo mật nào, tạo ra một trò chơi vỏ bọc bảo mật. Mã độc di chuyển giữa các nền tảng trong khi các nhà phát triển vẫn không biết mình đang bị phơi nhiễm. Khi an ninh hoạt động trong các silo, các tác nhân đe dọa tinh vi chỉ đơn giản là khai thác các lỗ hổng giữa các nền tảng, tái xuất bản mã độc đã bị gỡ bỏ với sự ma sát tối thiểu. Đây là một ví dụ rõ ràng về cách một mối đe dọa mạng có thể tận dụng sự thiếu đồng bộ trong quản lý bảo mật.

IOCs (Chỉ số Thỏa hiệp)

Dưới đây là các chỉ số thỏa hiệp liên quan đến chiến dịch TigerJack:

- Điểm cuối exfiltration mã nguồn:

ab498.pythonanywhere.comapi.codex.jaagrav.in

- Tài khoản nhà xuất bản độc hại:

ab-498498498-00

- Tên phần mở rộng độc hại chính:

- “C++ Playground”

- “HTTP Format”

Thông tin chi tiết hơn về chiến dịch này có thể được tìm thấy trên blog của Koi.ai: Malicious VS Code Extensions Stealing Code and Mining Cryptocurrency.