Tấn công Phishing Nguy hiểm: Khai thác SVG phát tán AsyncRAT

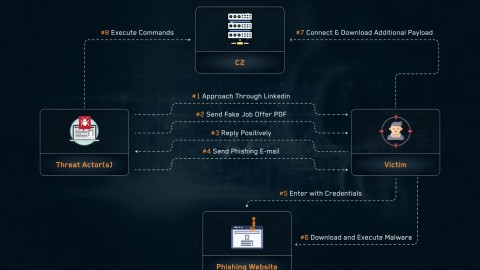

Một chiến dịch tấn công phishing mới đã xuất hiện, nhắm mục tiêu vào người dùng Colombia bằng cách lạm dụng các thông báo tư pháp và vũ khí hóa các tệp Scalable Vector Graphics (SVG). Cuộc tấn công tinh vi này bắt đầu bằng một email tiếng Tây Ban Nha được tạo tác cẩn thận, mạo danh “17th Municipal Civil Court of the Bogotá Circuit,” với ngôn ngữ pháp lý trang trọng và các chi tiết thể chế.

Tệp đính kèm .SVG có tên “Fiscalia General De La Nacion Juzgado Civil 17.svg” dụ dỗ người nhận khởi động một chuỗi lây nhiễm nhiều giai đoạn. Chuỗi này cuối cùng sẽ phân phối trojan truy cập từ xa (RAT) AsyncRAT thông qua kỹ thuật injection vào bộ nhớ của một tiến trình Windows đáng tin cậy.

Kỹ Thuật Lừa Đảo và Phương Thức Khai Thác SVG

Email tấn công phishing được thiết kế để bắt chước phong cách của một thông báo tòa án chính thức. Nó tham chiếu tòa án dân sự thành phố Bogotá và trình bày một thông báo sai lệch về hành động pháp lý.

Nội dung email bằng tiếng Tây Ban Nha có đoạn: “Adjunta demanda presentada en su contra. Juzgado 17 Civil Municipal del Circuito de Bogotá. 11 de septiembre de 2025. Atentamente, Sistema de Notificaciones Judiciales.”

Bằng cách viện dẫn hệ thống tư pháp của thủ đô, những kẻ tấn công đã lợi dụng yếu tố tin cậy về mặt địa lý để vượt qua sự nghi ngờ ban đầu. Tệp SVG đính kèm, không giống như các định dạng dựa trên pixel, chứa các lệnh dựa trên XML bao gồm một trình xử lý onclick.

Cơ Chế Kích Hoạt Độc Hại qua SVG

Khi người dùng nhấp vào hình ảnh, JavaScript được nhúng sẽ giải mã một khối HTML được mã hóa Base64. Sau đó, nó mở khối này dưới dạng một cổng thông tin tư vấn “Attorney General’s Office” giả mạo.

Nạn nhân được nhắc nhở tải xuống một tệp HTA, ngụy trang thành một tài liệu chính thức. Đây là một bước quan trọng trong chuỗi lây nhiễm của chiến dịch tấn công phishing này.

Chuỗi Lây Nhiễm Đa Giai Đoạn dẫn đến AsyncRAT

Khi nhấp vào “DOWNLOAD DOCUMENTO_OFICIAL_JUZGADO.HTA,” người dùng vô tình thực thi một dropper phía client. Tệp HTA này ẩn payload độc hại của nó trong mã rác và giải mã một khối Base64 lớn thành tệp actualiza.vbs.

Chuyển Giao Payload qua VBS và PowerShell

Kịch bản Visual Basic (VBS) này ghi và chạy một trình tải xuống PowerShell có tên veooZ.ps1. Trình tải xuống này sau đó tìm nạp một tệp văn bản, Ysemg.txt, từ một máy chủ do kẻ tấn công kiểm soát.

Kịch bản làm sạch và giải mã tệp bằng cách thay thế các ký tự giữ chỗ, tạo ra tệp classlibrary3.dll. Quá trình này thể hiện sự phức tạp của chiến dịch tấn công phishing này.

Module Loader .NET DLL và Injection AsyncRAT

Tệp .NET DLL (classlibrary3.dll) hoạt động như một module loader. Nó giải mã và ghi một thành phần injector, truy xuất payload AsyncRAT, và sử dụng .NET reflection để inject AsyncRAT vào tiến trình MSBuild.exe.

Để tránh bị phát hiện trong môi trường sandbox, loader kiểm tra các tiến trình của VirtualBox và VMware. Nếu nó phát hiện môi trường phân tích, nó sẽ hủy bỏ quá trình thực thi, một kỹ thuật né tránh phổ biến trong các cuộc tấn công phishing tinh vi.

Loader cũng hỗ trợ các phương pháp duy trì quyền truy cập tùy chọn, bao gồm khóa registry Run hoặc shortcut khởi động. Tuy nhiên, trong chiến dịch cụ thể này, phương pháp registry đã bị vô hiệu hóa.

Chi Tiết Kỹ Thuật về AsyncRAT

AsyncRAT đến dưới dạng một tệp thực thi .NET và thực thi hoàn toàn trong bộ nhớ trong ngữ cảnh của MSBuild.exe. Nó bắt đầu bằng cách thu thập chi tiết hệ thống như định danh phần cứng, phiên bản hệ điều hành, quyền người dùng, các sản phẩm chống virus đã cài đặt và sự khả dụng của webcam.

Cơ Chế Che Giấu và Né Tránh Phát Hiện

Tệp AsyncRAT bị làm tối nghĩa nặng nề và sử dụng các phép toán XOR và dịch chuyển để giải mã các giá trị bị làm tối nghĩa này. Nó kiểm tra các đặc quyền nâng cao để xác định chiến lược duy trì quyền truy cập.

Khi chạy với quyền quản trị viên, nó tạo một tác vụ đã lên lịch; nếu không, nó ghi vào HKCUSOFTWAREMicrosoftWindowsCurrentVersionRun. RAT cũng sử dụng các kiểm tra chống phân tích và chống VM, bao gồm các kỹ thuật bypass AMSI.

Ngoài ra, nó tìm kiếm các công cụ giám sát như Taskmgr.exe và ProcessHacker.exe để chấm dứt chúng, nhằm tránh bị phát hiện trong quá trình tấn công phishing.

Giao Tiếp Command-and-Control (C2) và Exfiltration

AsyncRAT thiết lập một kênh được mã hóa TLS đến máy chủ command-and-control của nó. Nó tải động các plugin và exfiltrate dữ liệu bị đánh cắp được đóng gói bằng MessagePack.

Trong thời gian phân tích chiến dịch này, tệp SVG đính kèm đã được phát hiện bởi QuickHeal/Seqrite, nhấn mạnh tầm quan trọng của các biện pháp bảo mật hiện đại. Các nhóm bảo mật đã lưu ý rằng kiểm tra các hành vi SVG bất thường và thực thi các chính sách đính kèm email nghiêm ngặt là rất cần thiết để phòng thủ chống lại các mối đe dọa đa diện như tấn công phishing.

Chức Năng Độc Hại của AsyncRAT

Ngoài các khả năng trên, AsyncRAT còn hỗ trợ các chức năng độc hại sau:

- Keylogging: Ghi lại các phím gõ của nạn nhân.

- Quản lý tệp: Thực hiện các thao tác tệp trên hệ thống bị xâm nhập.

- Thực thi shell từ xa: Cho phép kẻ tấn công thực thi lệnh từ xa.

- Giám sát webcam: Truy cập và giám sát qua webcam của thiết bị.

Bằng cách ẩn mã độc trong một tệp SVG và tạo chuỗi lây nhiễm qua HTA, VBS, và PowerShell, chiến dịch tấn công phishing này đã thành công trong việc vượt qua nhiều biện pháp phòng thủ truyền thống.

Indicators of Compromise (IOCs)

Các chỉ số thỏa hiệp liên quan đến chiến dịch tấn công phishing này bao gồm:

- Tên tệp đính kèm: Fiscalia General De La Nacion Juzgado Civil 17.svg

- Tên tệp giả mạo: DOCUMENTO_OFICIAL_JUZGADO.HTA

- Kịch bản VBS: actualiza.vbs

- Kịch bản PowerShell: veooZ.ps1

- Tệp dữ liệu tải về: Ysemg.txt

- Module Loader DLL: classlibrary3.dll