Cảnh báo khẩn: Tấn công SonicWall SSL VPN gây rò rỉ dữ liệu nghiêm trọng

Các nhà nghiên cứu an ninh mạng tại Huntress đã phát hiện một chiến dịch **tấn công SonicWall SSL VPN** quy mô lớn, nhắm vào các thiết bị VPN của SonicWall trên nhiều môi trường khách hàng. Kể từ đầu tháng 10, hơn **100 tài khoản** đã bị xâm phạm, cho thấy một **mối đe dọa mạng** nghiêm trọng và được phối hợp chặt chẽ.

Chiến dịch Xâm nhập SonicWall SSL VPN: Phương thức và Quy mô

Các cuộc tấn công này được đánh giá là tinh vi và có sự phối hợp. Các tác nhân đe dọa đã nhanh chóng xác thực vào nhiều tài khoản bằng cách sử dụng thông tin đăng nhập hợp lệ, thay vì các kỹ thuật tấn công vét cạn (brute-force). Tốc độ và quy mô của các vụ xâm nhập này cho thấy kẻ tấn công có thể đã sở hữu sẵn các thông tin xác thực chính thống.

Bắt đầu từ ngày **4 tháng 10**, các nhà phân tích bảo mật đã quan sát thấy các nỗ lực xác thực theo cụm trên **16 mạng khách hàng**. Phần lớn hoạt động độc hại diễn ra trong vòng hai ngày, tập trung cao độ vào việc truy cập trái phép. Nguồn thông tin chi tiết này được cung cấp bởi báo cáo của Huntress.

Chi tiết Kỹ thuật về Nguồn gốc và Giai đoạn Tấn công

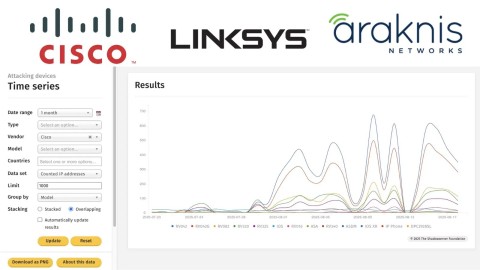

Tất cả các cuộc tấn công được quan sát đều có chung một địa chỉ IP nguồn: **202.155.8.73**. Điều này cho thấy có thể có một cấu trúc chỉ huy tập trung cho chiến dịch **tấn công SonicWall SSL VPN** này.

Trong nhiều trường hợp, kẻ tấn công chỉ thiết lập kết nối trong thời gian ngắn trước khi ngắt kết nối, gợi ý các hoạt động trinh sát (reconnaissance). Tuy nhiên, một số sự cố đã leo thang đến các giai đoạn hậu khai thác (post-exploitation). Tại đó, các tác nhân đe dọa thực hiện các hoạt động quét mạng và cố gắng truy cập các tài khoản Windows cục bộ trong các môi trường bị xâm nhập.

Mối liên hệ giữa Xâm nhập SSL VPN và Sự cố Rò rỉ Dữ liệu Cloud Backup

Thời điểm của các cuộc tấn công này trùng khớp với bản cập nhật cảnh báo bảo mật gần đây của SonicWall, tiết lộ rằng các bên trái phép đã truy cập các tệp cấu hình tường lửa sao lưu cho tất cả khách hàng sử dụng dịch vụ sao lưu đám mây của công ty thông qua nền tảng MySonicWall.

Các tệp này chứa thông tin xác thực được mã hóa và dữ liệu cấu hình. Mặc dù có các biện pháp bảo vệ bằng mã hóa, những dữ liệu này vẫn có thể tạo điều kiện thuận lợi cho các cuộc tấn công có chủ đích. Để biết thêm chi tiết, tham khảo thông báo từ SonicWall về việc truy cập sao lưu đám mây.

Sự cố này đại diện cho một sự mở rộng đáng kể so với tiết lộ ban đầu của SonicWall vào tháng 9, khi công ty tuyên bố ít hơn **5%** các cài đặt tường lửa bị ảnh hưởng. Mặc dù SonicWall chưa thiết lập được mối liên hệ trực tiếp giữa việc **rò rỉ dữ liệu** sao lưu và làn sóng xâm phạm SSL VPN hiện tại, sự tương quan này đặt ra những lo ngại nghiêm trọng về các nỗ lực khai thác phối hợp.

Chỉ số Thỏa hiệp (IOCs)

- Địa chỉ IP nguồn của cuộc tấn công:

202.155.8.73

Các Bước Khuyến nghị Khẩn cấp để Tăng cường An ninh Mạng

SonicWall đã kêu gọi khách hàng ngay lập tức xác minh trạng thái thiết bị của họ thông qua tài khoản MySonicWall.com và triển khai các biện pháp bảo mật toàn diện để đối phó với chiến dịch **tấn công SonicWall SSL VPN** này.

Hành động Ngay lập tức để Giảm thiểu Rủi ro

- Hạn chế truy cập quản lý WAN: Giới hạn quyền truy cập quản lý từ bên ngoài vào các thiết bị.

- Vô hiệu hóa tạm thời các dịch vụ: Tắt các dịch vụ HTTP, HTTPS, SSH và SSL VPN cho đến khi việc đặt lại thông tin đăng nhập hoàn tất.

Đặt lại Thông tin Xác thực Toàn diện

Các tổ chức phải đặt lại tất cả các bí mật xác thực, bao gồm:

- Tài khoản quản trị viên cục bộ (local admin accounts)

- Khóa chia sẻ trước của VPN (VPN pre-shared keys)

- Thông tin đăng nhập LDAP (LDAP credentials)

- Cài đặt SNMP (SNMP settings)

Ngoài ra, các khóa API bên ngoài, thông tin đăng nhập DNS động (dynamic DNS credentials) và các bí mật tự động hóa (automation secrets) cũng yêu cầu thu hồi và thay thế ngay lập tức. Đây là một bước quan trọng để đảm bảo **an ninh mạng** toàn diện.

Giám sát và Triển khai Biện pháp Bảo mật Bổ sung

Việc ghi nhật ký nâng cao cần được thực hiện để theo dõi các thay đổi cấu hình gần đây và các nỗ lực đăng nhập nhằm phát hiện hoạt động đáng ngờ. Sau khi hoàn thành việc đặt lại, các dịch vụ nên được giới thiệu lại dần dần với sự giám sát liên tục để phát hiện các nỗ lực truy cập trái phép.

Xác thực đa yếu tố (MFA) phải được thực thi cho tất cả các tài khoản quản trị và tài khoản truy cập từ xa. Đồng thời, nguyên tắc đặc quyền tối thiểu (least-privilege principles) cần được áp dụng cho các vai trò quản lý. Huntress tiếp tục theo dõi chiến dịch này và hợp tác với các đối tác trong các nỗ lực khắc phục, nhấn mạnh tầm quan trọng của hành động tức thì để ngăn chặn sự xâm nhập mạng sâu hơn.