Nguy hiểm: Xâm nhập mạng ChaosBot tinh vi qua Discord C2

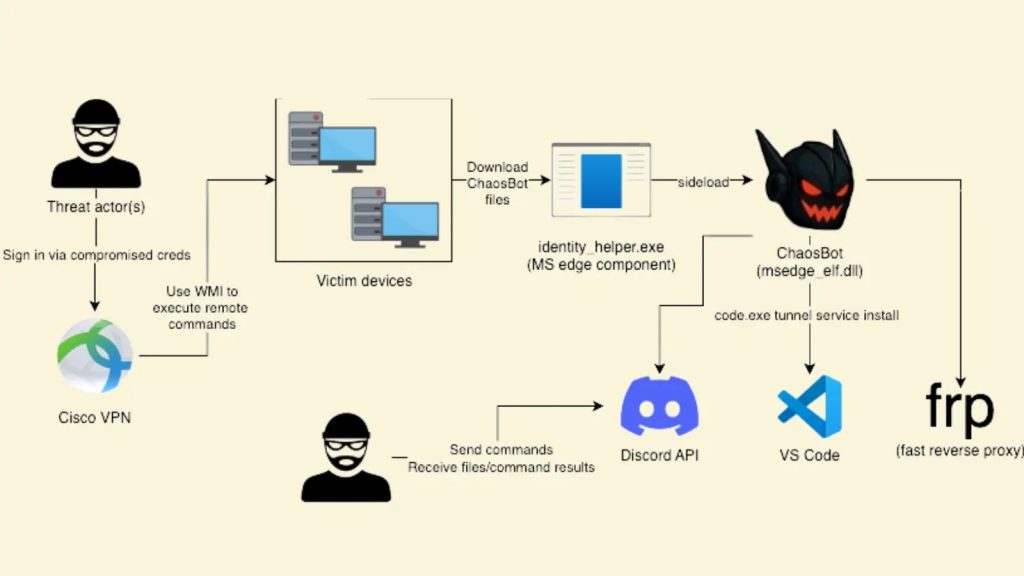

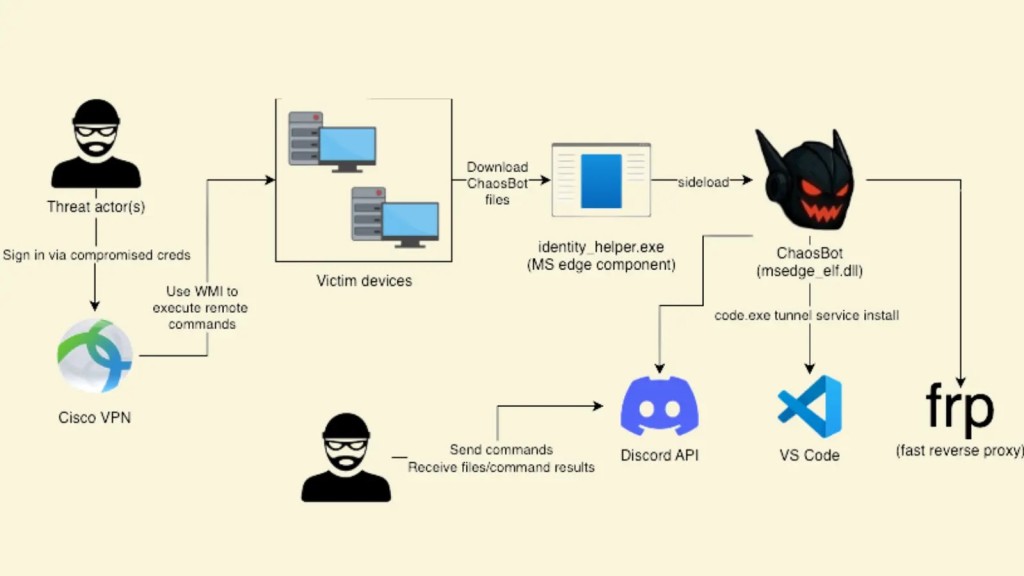

Trong một diễn biến đáng chú ý, các chuyên gia bảo mật đã một lần nữa chứng minh rằng thời gian hoạt động không phải là yếu tố giới hạn khi đối phó với các cuộc xâm nhập mạng tinh vi. Nhóm TRU của eSentire đã ghi nhận hoạt động đáng ngờ trong môi trường của một khách hàng dịch vụ tài chính, nơi các lượt đăng nhập CiscoVPN hợp lệ trùng khớp với các cuộc gọi WMI bất thường tới nhiều điểm cuối.

Cuộc điều tra sau đó đã tiết lộ một tài khoản Active Directory có tên “serviceaccount” đã bị lạm dụng cùng với quyền truy cập VPN, cấp cho những kẻ tấn công các đặc quyền thực thi rộng rãi. Điều này tạo điều kiện cho một chiến dịch tấn công phức tạp, nhắm vào hệ thống trọng yếu của doanh nghiệp.

Phân tích kỹ thuật mã độc ChaosBot: Chiến dịch Xâm Nhập Mạng tinh vi

Bối cảnh phát hiện và cơ chế lây nhiễm ban đầu

Vào cuối tháng 9 năm 2025, Đơn vị Phản ứng Đe dọa (TRU) của eSentire đã xác định một backdoor mới dựa trên ngôn ngữ lập trình Rust, được đặt tên là “ChaosBot”. Mã độc này đã khai thác thành công thông tin xác thực CiscoVPN bị đánh cắp và một tài khoản Active Directory có đặc quyền quá mức để thực hiện di chuyển ngang, thực thi lệnh từ xa và duy trì quyền truy cập thông qua cơ chế Command and Control (C2) sử dụng nền tảng Discord.

Chuỗi tấn công của ChaosBot bắt đầu bằng việc đánh cắp thông tin xác thực. Kẻ tấn công có thể thực hiện thông qua việc tấn công brute-force vào các tài khoản CiscoVPN hoặc thông qua các chiến dịch phishing phát tán các tệp tin Windows Shortcut (.lnk) độc hại, ngụy tạo thành các thư từ của Ngân hàng Nhà nước Việt Nam.

Khi nạn nhân kích hoạt tệp shortcut, một lệnh PowerShell sẽ được thực thi để tải xuống và chạy ChaosBot. Đồng thời, một tệp PDF mồi nhử sẽ được mở ra nhằm đánh lừa người dùng, khiến họ không nghi ngờ về hoạt động độc hại đang diễn ra ngầm.

Payload độc hại, có tên là msedge_elf.dll, đã được side-loaded thông qua identity_helper.exe của Microsoft Edge từ thư mục C:UsersPublicLibraries. Phương pháp này cho phép ChaosBot triển khai mà không bị các giải pháp bảo mật truyền thống phát hiện, tận dụng cơ chế thực thi của một tiến trình hợp lệ.

Kiến trúc và tính năng của ChaosBot

ChaosBot được viết bằng ngôn ngữ Rust và sử dụng thư viện reqwest hoặc serenity để tương tác với API Discord, tùy thuộc vào biến thể của mã độc. Sự lựa chọn ngôn ngữ Rust mang lại hiệu suất cao và khả năng chống phân tích tốt hơn so với các ngôn ngữ kịch bản phổ biến.

Mô hình Command and Control (C2) qua Discord

Sau khi xâm nhập thành công, mã độc ChaosBot kết nối với Discord bằng cách sử dụng một bot token được nhúng trong cấu hình của nó. Nó xác thực token này thông qua một yêu cầu GET tới Discord API và tạo một kênh mới với tên trùng với hostname của máy nạn nhân.

Các yêu cầu GET tiếp theo sẽ liên tục thăm dò kênh đó để tìm kiếm các lệnh từ kẻ tấn công. ChaosBot sau đó sẽ thực thi các lệnh này cục bộ bằng cách tạo các tiến trình PowerShell. Các dòng lệnh được chuẩn hóa bao gồm mã hóa đầu ra UTF-8 để bảo toàn tính toàn vẹn của ký tự, giúp kẻ tấn công dễ dàng thu thập thông tin.

Ví dụ, sau khi kẻ tấn công gửi lệnh shell, thông tin hệ thống của máy nạn nhân đã được tải lên kênh Discord, cung cấp cái nhìn tổng quan về môi trường bị xâm nhập mạng.

Các lệnh được hỗ trợ

ChaosBot hỗ trợ một loạt các lệnh cho phép kẻ tấn công kiểm soát toàn diện hệ thống bị lây nhiễm. Các chức năng chính bao gồm:

- Thực thi các lệnh shell tùy ý.

- Tải xuống và tải lên các tệp tin.

- Chụp ảnh màn hình.

- Thiết lập proxy ngược (reverse proxy).

Ví dụ cụ thể về việc sử dụng các lệnh:

shell systeminfoLệnh này thu thập và trả về chi tiết hệ thống cho kênh Discord, cung cấp thông tin quý giá cho kẻ tấn công.

scrLệnh này chụp ảnh màn hình desktop và gửi tệp PNG về kênh C2, cho phép kẻ tấn công theo dõi hoạt động của người dùng.

Kỹ thuật né tránh phát hiện

ChaosBot tích hợp nhiều kỹ thuật để né tránh các giải pháp bảo mật và môi trường phân tích. Các kỹ thuật này bao gồm:

- Patching

ntdll!EtwEventWrite: Vô hiệu hóa tính năng Event Tracing for Windows (ETW) telemetry, làm giảm khả năng thu thập dữ liệu giám sát của hệ thống. - Kiểm tra địa chỉ MAC: Mã độc kiểm tra các địa chỉ MAC của hệ thống đối chiếu với các tiền tố đã biết của VMware và VirtualBox để tránh chạy trong các máy ảo, gây khó khăn cho việc phân tích trong môi trường sandbox.

Cơ chế duy trì quyền truy cập và hạ tầng kẻ tấn công

Để duy trì quyền truy cập dai dẳng, kẻ tấn công đã tải xuống và cấu hình công cụ frp (fast reverse proxy) cùng với node.exe. Các tunnel được tạo ra dưới dạng mã hóa và nén, trỏ tới một máy chủ AWS Hong Kong. Điều này cho phép kẻ tấn công thiết lập một kênh liên lạc an toàn và khó theo dõi.

Các nỗ lực cài đặt dịch vụ VS Code Tunnel cũng cho thấy sự thử nghiệm của những kẻ tấn công với các backdoor đa diện, nhằm tìm kiếm các phương pháp duy trì quyền truy cập khác nhau.

Phân tích 12 mẫu mã độc đã xác nhận hai tài khoản người dùng Discord, bao gồm chaos_00019 và lovebb0024, đứng sau hạ tầng C2 này. Dữ liệu metadata cho thấy các tài khoản này được tạo vào giữa năm 2024, cho thấy đây là một mối đe dọa mạng được chuẩn bị kỹ lưỡng.

Indicators of Compromise (IOCs):

- Payload:

msedge_elf.dll - Thư mục triển khai:

C:UsersPublicLibraries - Tài khoản Discord C2:

chaos_00019,lovebb0024 - Công cụ Tunneling:

frp(fast reverse proxy),node.exe - Máy chủ C2: AWS Hong Kong (chi tiết địa chỉ IP/domain cụ thể có thể khác nhau tùy chiến dịch)

Phản ứng và các bài học rút ra từ vụ Xâm Nhập Mạng

Sau khi xác nhận vụ việc xâm nhập mạng, các nhà phân tích SOC của eSentire đã tiến hành cô lập các máy chủ bị ảnh hưởng và hợp tác chặt chẽ với khách hàng để loại bỏ mối đe dọa. Sự can thiệp kịp thời đã ngăn chặn thiệt hại lan rộng và bảo vệ dữ liệu quan trọng.

Các bài học chính từ sự cố này bao gồm sự nguy hiểm của các tài khoản dịch vụ có đặc quyền quá mức và mức độ dễ dàng mà thông tin xác thực VPN bị đánh cắp có thể dẫn đến sự thỏa hiệp mạng nhanh chóng. Điều này nhấn mạnh tầm quan trọng của việc quản lý đặc quyền và bảo vệ thông tin xác thực.

Các biện pháp phòng ngừa và ứng phó nâng cao

Để tăng cường an ninh mạng và giảm thiểu rủi ro từ các backdoor tinh vi như ChaosBot, các tổ chức cần áp dụng nhiều biện pháp bảo mật:

- Thực thi nguyên tắc đặc quyền tối thiểu (Least Privilege): Đảm bảo các tài khoản truy cập từ xa chỉ có các quyền cần thiết để thực hiện công việc của chúng.

- Bắt buộc xác thực đa yếu tố (MFA): Áp dụng MFA cho tất cả các tài khoản đăng nhập VPN và domain để thêm một lớp bảo mật quan trọng.

- Chính sách mật khẩu mạnh: Áp dụng các chính sách mật khẩu phức tạp, không dễ đoán và thường xuyên thay đổi.

- Tránh đặt tên tài khoản dịch vụ phổ biến: Không sử dụng các thuật ngữ chung như “serviceaccount” để tránh bị tấn công tự động nhắm mục tiêu.

- Cập nhật bản vá bảo mật thường xuyên: Luôn duy trì các bản vá bảo mật mới nhất để khắc phục các lỗ hổng đã biết.

- Ghi log chi tiết các sự kiện xác thực: Kích hoạt ghi log chi tiết cho các sự kiện xác thực để hỗ trợ việc phát hiện xâm nhập và điều tra.

- Giám sát tích cực hoạt động thực thi từ xa bất thường: Triển khai các giải pháp giám sát để phát hiện và cảnh báo về các hành vi đáng ngờ.

- Triển khai Next-Gen Antivirus hoặc EDR: Sử dụng các giải pháp này để phát hiện việc vá bộ nhớ (memory patching) và hành vi PowerShell bất thường, giúp ngăn chặn các kỹ thuật né tránh của mã độc.

- Hợp tác với nhà cung cấp MDR 24/7: Đối với lớp bảo vệ toàn diện, việc hợp tác với nhà cung cấp Managed Detection and Response (MDR) 24/7 đảm bảo việc săn lùng mối đe dọa liên tục, ngăn chặn nhanh chóng và cung cấp thông tin tình báo về mối đe dọa mạng chủ động, được cung cấp bởi các đơn vị như TRU của eSentire.

Bằng cách áp dụng các biện pháp này, các tổ chức có thể giảm thiểu tác động của các backdoor tinh vi và luôn đi trước một bước so với các đối thủ. Tìm hiểu thêm về phân tích ChaosBot từ eSentire.