Mã độc LLM: Thách thức nghiêm trọng & Phát hiện tấn công

Sự tích hợp ngày càng sâu rộng của các mô hình ngôn ngữ lớn (LLM) vào quy trình phát triển đã mở ra một kỷ nguyên mới cho các cuộc tấn công mạng. Những kẻ tấn công đang khai thác khả năng của LLM để tạo ra các payload độc hại một cách linh hoạt, dẫn đến sự xuất hiện của

mã độc LLM. Loại mã độc này đặt ra những thách thức đáng kể cho các phương pháp phát hiện và săn lùng mối đe dọa truyền thống, vốn dựa vào logic độc hại được nhúng tĩnh.

Sự Trỗi Dậy của Mã Độc LLM và Thách Thức Phát Hiện

Không giống như mã độc truyền thống chứa logic tấn công trong các tệp nhị phân tĩnh, mã độc LLM có khả năng truy xuất và thực thi mã theo yêu cầu. Điều này có nghĩa là mỗi lần gọi LLM có thể tạo ra các mẫu mã độc đáo, gây khó khăn cho các giải pháp bảo mật dựa trên chữ ký tĩnh.

Phân tích động cũng đối mặt với nhiều trở ngại khi các hành vi độc hại phụ thuộc vào biến môi trường và phản hồi trực tiếp từ mô hình. Để đối phó với hiện tượng này, các nhà nghiên cứu đã định nghĩa mã độc LLM là bất kỳ mẫu nào nhúng cả khóa API để truy cập mô hình và các cấu trúc prompt định hướng việc tạo mã hoặc lệnh độc hại.

Các Loại Hình Tấn Công Liên Quan Đến LLM

Các ứng dụng LLM độc hại được phân loại thành bốn nhóm chính:

- LLM được sử dụng như một mồi nhử.

- Các cuộc tấn công nhắm vào hệ thống tích hợp LLM.

- Mã độc được tạo ra bởi LLM.

- LLM đóng vai trò trợ thủ trong các hoạt động tấn công (hacking sidekicks).

Nghiên cứu tập trung đặc biệt vào mã độc sử dụng LLM như một thành phần cốt lõi trong hoạt động của chúng.

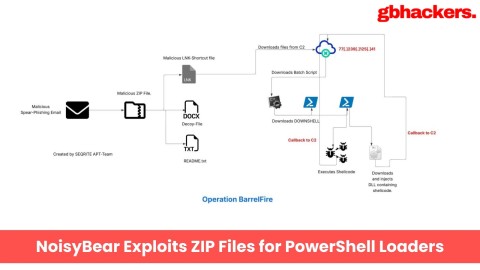

MalTerminal: Ví Dụ Điển Hình về Mã Độc LLM Sớm Nhất

Thông qua việc sử dụng các quy tắc YARA để phát hiện khóa API LLM thương mại và các kỹ thuật heuristic để trích xuất các prompt được nhúng, một nghiên cứu đã rà soát dữ liệu VirusTotal trong một năm. Kết quả đã giúp xác định một tệp thực thi Windows có tên là MalTerminal.exe và các script Python loader tương ứng.

MalTerminal kết nối với điểm cuối (endpoint) hoàn tất trò chuyện GPT-4 của OpenAI để tạo ra các quy trình mã hóa mã độc tống tiền (ransomware) hoặc mã reverse-shell, tùy thuộc vào lệnh đầu vào của kẻ tấn công.

URL điểm cuối được nhúng trong MalTerminal, hiện đã không còn được sử dụng, cho thấy mẫu này ra đời trước tháng 11 năm 2023. Điều này có thể khiến nó trở thành ví dụ sớm nhất được biết đến của mã độc LLM.

Một đoạn mã proof-of-concept từ script Python loader đã được phát hiện, trong đó prompt GPT-4 để tạo ra các chức năng ransomware. Đây là minh chứng rõ ràng cho khả năng tạo mã độc hại của nó.

Chiến Lược Phát Hiện và Săn Lùng Mối Đe Dọa Mạng Từ Mã Độc LLM

Sự gia tăng của mã độc LLM đòi hỏi các phương pháp phát hiện và săn lùng mối đe dọa phải được cập nhật. Mặc dù việc tạo mã động cản trở việc tạo chữ ký tĩnh, nhưng bản chất hardcoded của các khóa API và prompt lại cung cấp các tạo tác (artifacts) đáng tin cậy cho việc săn lùng.

Quét Rộng Rãi API Key

SentinelLABS đã phát triển hai chiến lược phát hiện chính. Đầu tiên là quét rộng rãi các khóa API. Các quy tắc YARA nhắm mục tiêu vào các tiền tố khóa API đã biết, như "sk-T3BlbkFJ" và "sk-ant-api03", cho phép quét hồi tố trên quy mô lớn.

Chiến lược này giúp xác định các mẫu có thể chứa khóa API được sử dụng để tương tác với các mô hình ngôn ngữ lớn. Để tìm hiểu thêm về nghiên cứu này, bạn có thể tham khảo từ nguồn đáng tin cậy: SentinelLABS: Prompts-as-Code & Embedded Keys – The Hunt For LLM-Enabled Malware.

Ví dụ về quy tắc YARA để phát hiện khóa API:

rule detect_openai_api_key

{

strings:

$s1 = "sk-T3BlbkFJ" nocase

$s2 = "sk-ant-api03" nocase

condition:

$s1 or $s2

}Săn Lùng Mẫu Prompt

Chiến lược thứ hai là săn lùng các mẫu prompt. Phương pháp này xác định các định dạng hướng dẫn LLM điển hình được nhúng trong các tệp nhị phân và script. Sau đó, một bộ phân loại trọng lượng nhẹ được sử dụng để đánh giá mức độ độc hại của các prompt.

Mặc dù nhiều khóa nhúng trong các kho công khai là vô hại, việc nhóm các mẫu theo tần suất khóa và ngữ nghĩa prompt giúp tập trung phân tích vào các cụm có khả năng độc hại cao. Đây là một phương pháp hiệu quả để phát hiện tấn công tinh vi.

Các Thách Thức Tương Lai và Biện Pháp Đối Phó

Trong tương lai, những kẻ tấn công có thể áp dụng các giải pháp LLM tự lưu trữ hoặc kỹ thuật che giấu tinh vi hơn. Tuy nhiên, mỗi phương pháp này đều yêu cầu các tạo tác có thể phát hiện được, chẳng hạn như import thư viện client hoặc các mẫu prompt.

Để dẫn đầu các mối đe dọa mạng đang phát triển, các nhà phòng thủ phải đầu tư vào các hoạt động săn lùng hồi tố liên tục, kiểm tra prompt theo thời gian thực và phát hiện bất thường trong các cuộc gọi API.

Việc khám phá MalTerminal làm nổi bật bản chất thử nghiệm nhưng mạnh mẽ của mã độc LLM. Khi những kẻ tấn công ngày càng tinh vi trong việc lạm dụng LLM và các nhà phòng thủ tăng cường chiến thuật phát hiện, sự hợp tác giữa các nhóm tình báo mối đe dọa và các nhà cung cấp bảo mật sẽ trở nên thiết yếu. Hiểu rõ cả khả năng và điểm yếu của việc tích hợp LLM sẽ mở ra một con đường tiến lên: trong khi việc tạo mã động thách thức các nhà phòng thủ, sự phụ thuộc cố hữu vào khóa và prompt cung cấp một điểm tựa vững chắc cho việc săn lùng mối đe dọa hiệu quả.