Cảnh báo nguy hiểm: Tấn công mạng ‘Payroll Pirate’ chiếm đoạt lương

Microsoft Threat Intelligence đã đưa ra cảnh báo về sự gia tăng của các tấn công mạng “payroll pirate” tinh vi. Trong các cuộc tấn công này, những kẻ thù có động cơ tài chính chiếm đoạt tài khoản nhân viên để chuyển hướng các khoản thanh toán lương vào tài khoản ngân hàng do chúng kiểm soát.

Tổng quan về Chiến dịch “Payroll Pirate” của Storm-2657

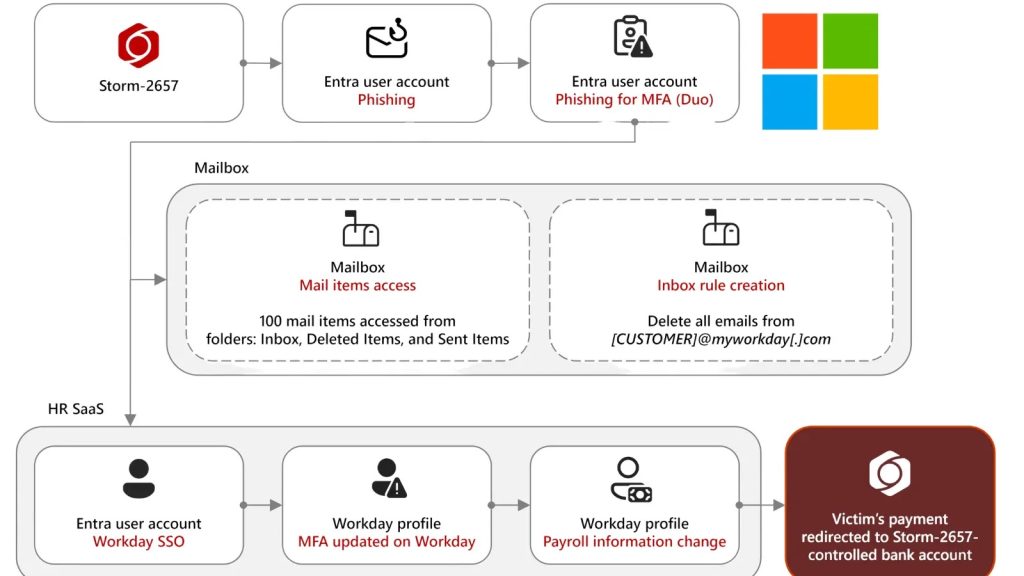

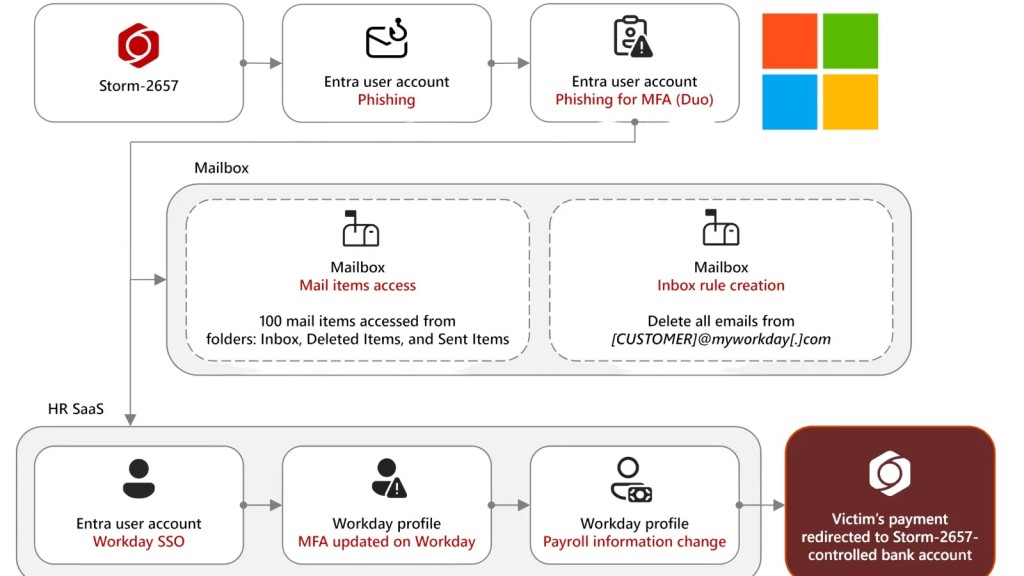

Trong nửa đầu năm 2025, nhóm mối đe dọa mạng này, được theo dõi với tên gọi Storm-2657, đã phát động một chiến dịch phishing quy mô lớn nhắm vào nhân viên các trường đại học. Mục tiêu là thu thập thông tin xác thực và mã xác thực đa yếu tố (MFA).

Các cuộc tấn công mạng này chủ yếu nhắm mục tiêu vào các tổ chức tại Hoa Kỳ, đặc biệt là các tổ chức giáo dục đại học. Storm-2657 đã bị ghi nhận khi xâm phạm các nền tảng phần mềm dịch vụ (SaaS) quản lý nhân sự (HR) của bên thứ ba, như Workday, để thay đổi cấu hình thanh toán lương và chiếm đoạt tiền công.

Microsoft đã cung cấp thông tin chi tiết về các chiến thuật, kỹ thuật và quy trình (TTPs) của nhóm này để hỗ trợ phản ứng sự cố, xem thêm tại Microsoft Security Blog.

Kỹ thuật Phishing và Vượt qua Xác thực Đa yếu tố (MFA)

Kẻ tấn công đã triển khai các email giả mạo một cách chân thực, với chủ đề xoay quanh các đợt bùng phát bệnh dịch trong khuôn viên trường hoặc cáo buộc về hành vi sai trái của giảng viên. Những email này chứa liên kết đến các trang Google Docs chuyển hướng nạn nhân đến các miền phishing kiểu adversary-in-the-middle (AITM).

Mười một tài khoản nhân viên tại ba trường đại học đã bị xâm phạm thành công. Sau đó, chúng được sử dụng để gửi hơn 6.000 email phishing đến 25 tổ chức khác.

Trong nhiều trường hợp, việc thiếu MFA chống phishing đã tạo điều kiện cho kẻ tấn công chặn các mã một lần và vượt qua các biện pháp bảo vệ tài khoản. Điều này nhấn mạnh nhu cầu cấp thiết về các biện pháp xác thực mạnh mẽ hơn để ngăn chặn các cuộc tấn công mạng tương tự.

Thiết lập Quyền truy cập bền vững và Thao túng Thanh toán

Sau khi xâm nhập thành công vào các tài khoản Exchange Online, Storm-2657 đã vô hiệu hóa các email cảnh báo đến từ Workday. Chúng thực hiện điều này bằng cách tạo các quy tắc hộp thư đến để tự động xóa bất kỳ thông báo nào về việc thay đổi hồ sơ.

“Tấm áo choàng vô hình” này cho phép kẻ tấn công sửa đổi lựa chọn thanh toán lương trong hồ sơ Workday mà không cảnh báo nạn nhân. Bằng cách thay đổi thông tin tài khoản ngân hàng, kẻ đe dọa đảm bảo các kỳ lương tiếp theo sẽ được gửi vào các tài khoản do chúng kiểm soát một cách độc hại.

Để củng cố quyền truy cập bền vững, Storm-2657 đã đăng ký số điện thoại cá nhân làm thiết bị MFA. Hành động này được thực hiện thông qua cài đặt hồ sơ của Workday hoặc Duo MFA, loại bỏ nhu cầu phê duyệt thêm từ người dùng bị xâm phạm.

Kẻ tấn công có thể đã cố gắng ẩn danh và che giấu dấu vết của mình khỏi các cuộc kiểm tra tiềm năng. Chúng làm điều này bằng cách tạo tên quy tắc chỉ sử dụng các ký tự đặc biệt hoặc ký hiệu không phải chữ cái như “…” hoặc “”””.

Chiến lược Phòng thủ và Phát hiện Xâm nhập từ các Cuộc Tấn công Mạng

Củng cố Xác thực và Giảm thiểu Rủi ro

Các tổ chức được khuyến khích tăng cường khả năng phòng thủ bằng cách triển khai MFA chống phishing. Các tùy chọn bao gồm khóa bảo mật FIDO2, Windows Hello for Business hoặc passkey thông qua Microsoft Authenticator.

Việc thực thi các phương pháp này cho tất cả các vai trò đặc quyền và liên quan đến nhân sự trong Microsoft Entra ID có thể giảm đáng kể nguy cơ chiếm quyền điều khiển tài khoản.

Phát hiện và Điều tra nâng cao

Để phát hiện các hoạt động đáng ngờ, Microsoft Defender for Cloud Apps tương quan các tín hiệu từ Exchange Online và Workday. Nền tảng này làm nổi bật việc tạo quy tắc hộp thư đến đáng ngờ và các thay đổi cấu hình thanh toán lương.

Các nhà phân tích có thể tìm kiếm các sự kiện xóa email chứa “Payment Elections” hoặc “Direct Deposit”, cũng như các sự kiện kiểm toán được gắn nhãn “Change My Account” hoặc “Manage Payment Elections” để phát hiện dấu hiệu của tấn công mạng.

Người dùng Defender XDR và Microsoft Sentinel có thể tận dụng các truy vấn săn lùng được xây dựng sẵn trong các bảng CloudAppEvents và EmailEvents. Những truy vấn này giúp xác định các đợt gửi phishing hàng loạt từ các miền “.edu”, các lần đăng nhập rủi ro và việc đăng ký thiết bị MFA mới xảy ra trong vài giờ sau các lần đăng nhập bất thường.

Các tổ chức cũng nên kích hoạt kết nối Workday trong Defender for Cloud Apps và triển khai phân tích ánh xạ Threat Intelligence trong Sentinel. Điều này tự động hóa việc giám sát các miền độc hại đã biết và các mẫu hành vi liên quan đến các cuộc tấn công mạng.

Các Bước Khắc phục khi Hệ thống bị Chiếm quyền điều khiển

Trong trường hợp bị xâm phạm, Microsoft khuyến nghị các bước khắc phục ngay lập tức:

- Đặt lại thông tin xác thực và thu hồi tất cả các phiên.

- Xóa các quy tắc hộp thư đến trái phép.

- Xem xét và đăng ký lại hoặc xóa các thiết bị MFA đáng ngờ.

- Hoàn nguyên mọi thay đổi về lương hoặc tài khoản ngân hàng trong hệ thống HR.

Khi những kẻ tấn công mạng ngày càng tập trung vào việc trộm cắp tiền lương, sự hợp tác giữa Microsoft và Workday nhấn mạnh tầm quan trọng của việc chia sẻ thông tin tình báo về mối đe dọa và các nỗ lực giảm thiểu chung.

Việc áp dụng xác thực không mật khẩu, chống phishing và tận dụng các khả năng phát hiện nâng cao vẫn rất quan trọng để bảo vệ tài khoản người dùng và tiền lương của nhân viên khỏi các kế hoạch tấn công mạng “payroll pirate” đang phát triển. Đây là một dạng tấn công mạng nhắm vào hệ thống thanh toán lương, với mục tiêu chính là chuyển hướng tiền lương của nhân viên.