Tấn công Cache Smuggling Nguy hiểm: Cài mã độc tinh vi

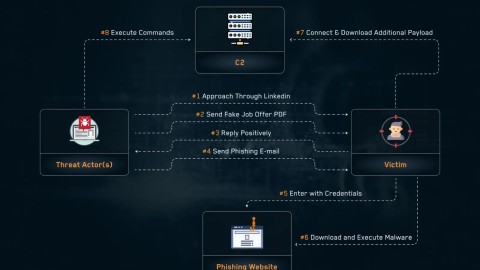

Các nhà nghiên cứu an ninh mạng đã phát hiện ra một biến thể tinh vi của kỹ thuật tấn công ClickFix, sử dụng phương pháp cache smuggling để bí mật cài đặt các tệp độc hại lên hệ thống mục tiêu mà không cần tải xuống theo cách truyền thống. Đây là một bước tiến đáng lo ngại trong các chiến dịch tấn công mạng.

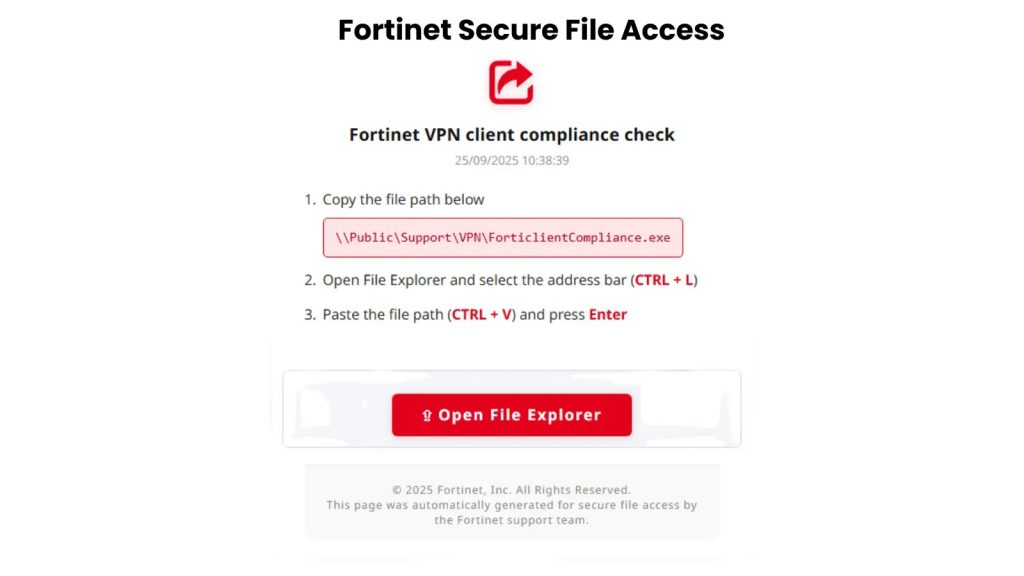

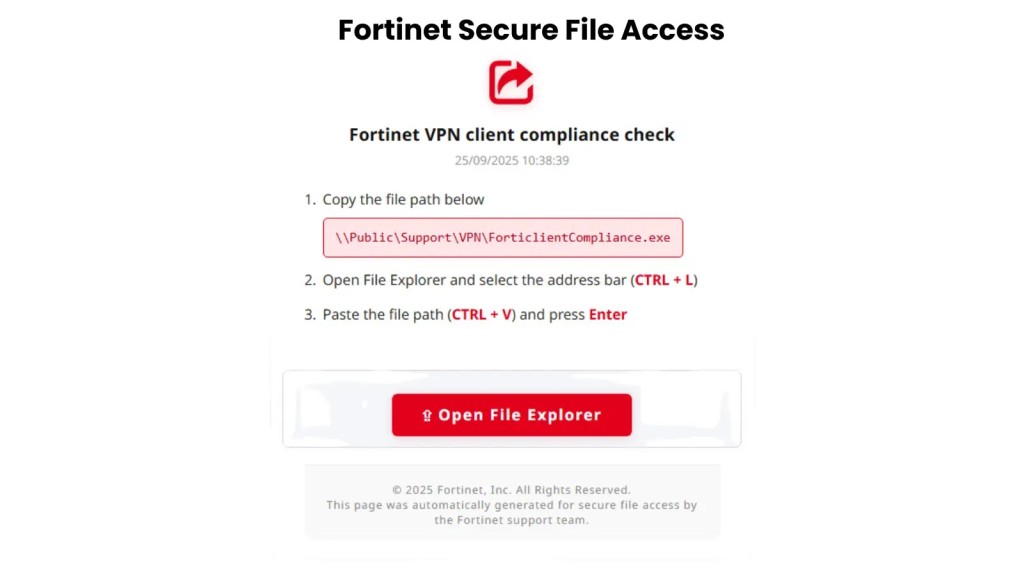

Chiến dịch kỹ thuật xã hội nâng cao này nhắm mục tiêu cụ thể vào người dùng doanh nghiệp thông qua các trang tuân thủ Fortinet VPN giả mạo. Điều này cho thấy các tác nhân đe dọa liên tục điều chỉnh phương pháp của họ để né tránh sự phát hiện của hệ thống an ninh mạng hiện có.

Sự Phát Triển Tinh Vi Của Tấn Công ClickFix: Kỹ Thuật Cache Smuggling Mới

Chiến dịch mới được xác định này đánh dấu sự khác biệt đáng kể so với các biến thể ClickFix thông thường. Những biến thể truyền thống thường dựa vào việc tải xuống các tập lệnh độc hại từ máy chủ từ xa.

Thay vào đó, những kẻ tấn công đã phát triển một phương pháp khéo léo. Chúng khai thác cơ chế bộ nhớ đệm (cache) của trình duyệt để đặt trước nội dung độc hại trên máy của nạn nhân trước khi thực thi.

ClickFix Mới: Chiến Dịch Social Engineering Nâng Cao

Cuộc tấn công bắt đầu bằng một mồi nhử lừa đảo thuyết phục. Nó giả mạo thành một bộ kiểm tra tuân thủ Fortinet VPN.

Kỹ thuật này tận dụng việc sử dụng rộng rãi các giải pháp VPN của Fortinet trong doanh nghiệp. Mục tiêu là để có được quyền truy cập ban đầu vào mạng công ty.

Cơ Chế Khai Thác Cache Smuggling: Kỹ Thuật Tấn Công Không Cần Tải File

Khi người dùng truy cập trang web độc hại, họ sẽ thấy một giao diện kiểm tra tuân thủ có vẻ hợp pháp. Trang này hiển thị một trường văn bản chứa đường dẫn tệp mạng dường như vô hại.

Đường dẫn đó là: “PublicSupportVPNForticlientCompliance.exe”.

Kỹ Thuật Che Giấu Mã Độc PowerShell

Tuy nhiên, khi nhấp vào hộp văn bản hoặc nút “Open File Explorer”, một lệnh PowerShell dài hơn nhiều sẽ tự động được sao chép vào clipboard. Phần độc hại của lệnh được ẩn đi bởi 139 khoảng trắng dẫn đầu.

Phần hiển thị của lệnh trông vô hại, chỉ hiển thị đường dẫn tệp dự kiến kèm theo ký hiệu nhận xét PowerShell (#).

Kỹ thuật che giấu thông minh này đảm bảo rằng khi người dùng dán nội dung vào thanh địa chỉ của Windows Explorer, họ chỉ thấy đường dẫn tệp có vẻ hợp pháp. Trong khi đó, tập lệnh PowerShell độc hại thực tế vẫn ẩn trên khu vực hiển thị.

Quy Trình Hoạt Động Của Cache Smuggling

Sự đổi mới cốt lõi của tấn công mạng này nằm ở việc sử dụng cache smuggling để phân phối payload độc hại. Thay vì tải xuống tệp thông qua các yêu cầu HTTP truyền thống, cuộc tấn công khai thác hành vi lưu trữ vào bộ nhớ đệm tự nhiên của trình duyệt để lưu trữ dữ liệu tùy ý cục bộ.

Khi nạn nhân truy cập trang lừa đảo, mã JavaScript bị che giấu sẽ tự động tìm nạp dữ liệu từ một URI cụ thể. URI này trình bày nó dưới dạng một hình ảnh JPEG bằng cách đặt tiêu đề HTTP Content-Type thích hợp.

Tuy nhiên, phân tích tệp hình ảnh được cho là này cho thấy nó thiếu các tiêu đề JPEG phù hợp. Thay vào đó, nó chứa một kho lưu trữ ZIP được nén, được gói giữa các chuỗi phân cách duy nhất là “bTgQcBpv” và “mX6o0lBw”.

Trình duyệt sẽ lưu vào bộ nhớ đệm hình ảnh giả mạo này một cách cẩn thận. Nó vô tình lưu trữ payload độc hại cục bộ mà không kích hoạt các kiểm soát bảo mật được thiết kế để giám sát việc tải xuống tệp. Đây là một hình thức khai thác zero-day tinh vi.

Trích Xuất và Thực Thi Mã Độc Từ Cache

Tập lệnh PowerShell ẩn sau đó thực thi một quy trình phức tạp. Nó tìm kiếm trong thư mục bộ nhớ đệm của trình duyệt, đặc biệt nhắm mục tiêu vào các tệp cache của Chrome.

Sử dụng biểu thức chính quy (regular expressions), nó xác định vị trí dữ liệu “hình ảnh” đã được lưu vào bộ nhớ đệm. Sau đó, nó trích xuất kho lưu trữ ZIP được nhúng bằng các chuỗi phân cách và ghi nó vào đĩa dưới dạng “ComplianceChecker.zip”.

Tập lệnh sau đó giải nén và thực thi phần mềm độc hại chứa trong đó. Điều này hoàn tất quá trình lây nhiễm hoàn toàn thông qua nội dung được lưu trữ cục bộ.

Thách Thức Đối Với Các Giải Pháp An Ninh Mạng Truyền Thống

Kỹ thuật cache smuggling này đặt ra những thách thức đáng kể cho các giải pháp an ninh mạng truyền thống. Nhiều nền tảng bảo vệ điểm cuối (EPP) giám sát việc tải xuống tệp và các yêu cầu web PowerShell để phát hiện hoạt động độc hại.

Tuy nhiên, cuộc tấn công mạng này đã vượt qua cả hai vector phát hiện. Vì không có lượt tải xuống rõ ràng nào xảy ra và tập lệnh PowerShell không thực hiện kết nối internet, hoạt động độc hại có thể vượt qua các hệ thống giám sát thông thường.

Sự tinh vi của cuộc tấn công không chỉ dừng lại ở đổi mới kỹ thuật mà còn bao gồm cả kỹ thuật xã hội cẩn thận. Bằng cách mạo danh các công cụ tuân thủ VPN của Fortinet và trình bày các lệnh có vẻ tham chiếu đến các tài nguyên mạng hiện có, những kẻ tấn công giảm thiểu sự nghi ngờ của nạn nhân và tăng khả năng thực thi thành công.

Trọng tâm vào doanh nghiệp đặc biệt đáng lo ngại. Bởi vì sự xâm nhập thành công có thể cung cấp cho những kẻ tấn công những chỗ đứng quan trọng trong mạng lưới công ty. Từ đó, chúng có thể tiến hành các cuộc tấn công mạng tiếp theo.

Biện Pháp Phòng Chống và Tăng Cường Bảo Mật

Các tổ chức nên triển khai một số biện pháp phòng thủ để chống lại mối đe dọa này. Các đội an ninh cần giám sát các quy trình bất thường truy cập vào thư mục bộ nhớ đệm của trình duyệt.

Đồng thời, cần hạn chế việc sử dụng PowerShell đối với những người dùng thực sự cần nó cho mục đích hợp pháp.

Ngoài ra, cổng web bảo mật (secure web gateways) và lọc DNS (DNS filtering) có thể giúp ngăn chặn truy cập vào các tên miền độc hại lưu trữ các trang lừa đảo tinh vi này.

Ở những nơi không thể thực hiện các hạn chế PowerShell, việc tăng cường giám sát thực thi PowerShell đáng ngờ kết hợp với việc giáo dục người dùng về các trò lừa đảo ClickFix trở nên quan trọng. Các chương trình đào tạo về an ninh mạng cần được cập nhật liên tục.

Sự xuất hiện của cache smuggling trong các cuộc tấn công ClickFix cho thấy sự tiến hóa liên tục của các kỹ thuật kỹ thuật xã hội. Điều này nhấn mạnh sự cần thiết của các chiến lược bảo mật thích ứng. Các chiến lược này phải tính đến các vector tấn công mới khai thác hành vi cơ bản của trình duyệt. Việc nhận diện và ngăn chặn các kiểu tấn công mạng mới là ưu tiên hàng đầu.