Tấn công mạng nghiêm trọng: Palo Alto GlobalProtect bị quét dò

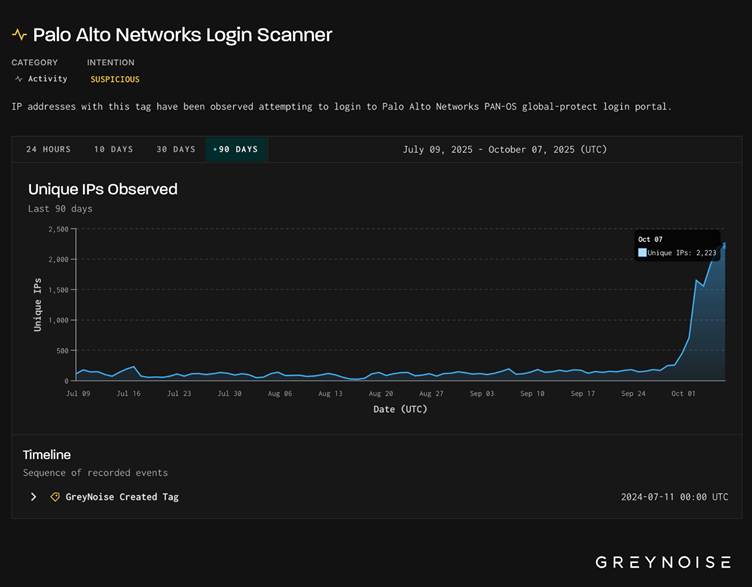

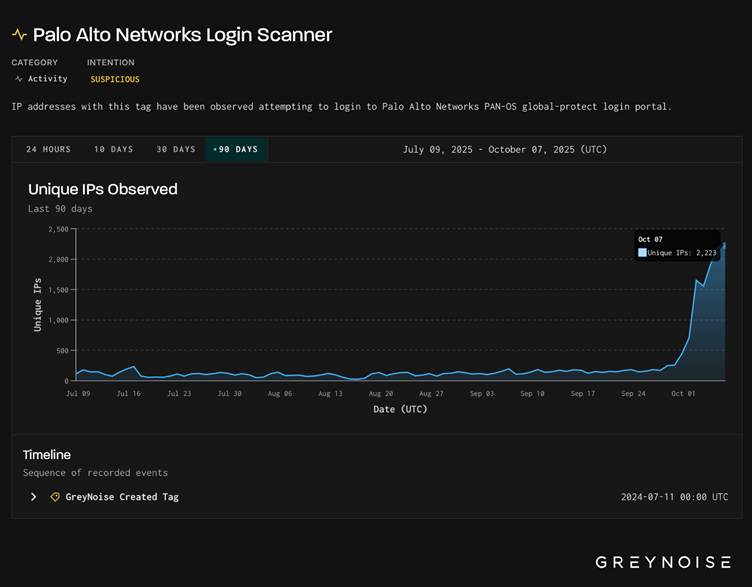

Các nhà nghiên cứu an ninh mạng tại GreyNoise đã ghi nhận sự leo thang đáng kể trong các hoạt động quét độc hại nhắm mục tiêu vào các cổng đăng nhập Palo Alto Networks PAN-OS GlobalProtect. Đây là một tấn công mạng quy mô lớn, với số lượng địa chỉ IP duy nhất tham gia tăng vọt lên hơn 2.200 vào ngày 7 tháng 10 năm 2025.

Sự gia tăng này cho thấy tính chất phát triển nhanh chóng của chiến dịch phối hợp này, từ khoảng 1.300 IP ban đầu được quan sát vào ngày 3 tháng 10. Mức độ tấn công đã thể hiện sự dai dẳng và mở rộng đáng chú ý trong những ngày gần đây.

Mức Độ Leo Thang của Hoạt Động Quét Độc Hại

Các nhà phân tích bảo mật đã ghi nhận sự gia tăng mạnh mẽ về số lượng địa chỉ IP duy nhất thực hiện trinh sát chống lại cơ sở hạ tầng đăng nhập của Palo Alto. Hoạt động cao điểm vào ngày 7 tháng 10 liên quan đến hơn 2.200 địa chỉ IP riêng biệt tích cực quét tìm các cổng GlobalProtect dễ bị tổn thương.

Điều này cho thấy hoặc một nỗ lực phối hợp của nhiều tác nhân đe dọa, hoặc một hoạt động tinh vi duy nhất sử dụng cơ sở hạ tầng phân tán. Các nhà nghiên cứu của GreyNoise đã lưu ý rằng sự đa dạng ngày càng tăng của các Hệ thống Tự trị (ASNs) tham gia vào các hoạt động quét này gợi ý sự mở rộng về số lượng các tác nhân vận hành.

Mô hình này cho thấy nhiều tác nhân đe dọa có thể đang tham gia vào chiến dịch, thay vì một nhóm phối hợp duy nhất. Các nhà nghiên cứu đã phát hiện ra rằng khoảng 12 phần trăm của tất cả các mạng con ASN11878 đã được phân bổ để quét các cổng đăng nhập của Palo Alto.

Dữ liệu này nhấn mạnh quy mô đáng kể của cơ sở hạ tầng mạng đang được tận dụng cho các cuộc tấn công này. Để có thêm thông tin chi tiết, có thể tham khảo bài viết trên blog của GreyNoise về vấn đề này.

Phân Tích Kỹ Thuật về Phương Thức Tấn Công

Tấn Công Credential Stuffing

Các nhà phân tích bảo mật tin rằng tốc độ gia tăng của các lần thử đăng nhập cho thấy các tác nhân đe dọa đang lặp lại một cách có hệ thống qua một tập dữ liệu đáng kể các thông tin đăng nhập đã bị đánh cắp. Phương pháp này phù hợp với các cuộc tấn công credential stuffing.

Trong tấn công credential stuffing, tội phạm mạng tận dụng các kết hợp tên người dùng và mật khẩu đã bị lộ từ các vi phạm dữ liệu trước đó. Mục tiêu là để thử truy cập trái phép trên nhiều nền tảng và dịch vụ, bao gồm cả các cổng GlobalProtect.

Việc này có thể dẫn đến xâm nhập mạng và chiếm quyền điều khiển tài khoản nếu thông tin đăng nhập khớp. Các cuộc tấn công này thường được thực hiện tự động, sử dụng botnet hoặc các công cụ chuyên biệt để thử hàng ngàn đến hàng triệu cặp thông tin đăng nhập.

Các Chỉ Số Thỏa Hiệp (IOCs)

Để hỗ trợ các nhà bảo vệ an ninh mạng trong nỗ lực ứng phó của họ, GreyNoise đã công bố một danh sách toàn diện. Danh sách này bao gồm tất cả các tên người dùng và mật khẩu duy nhất được quan sát từ các lần thử đăng nhập Palo Alto trong tuần qua.

Tài nguyên tình báo này cung cấp các chỉ số thỏa hiệp (IOCs) có giá trị để các tổ chức tăng cường khả năng phòng thủ của mình. Việc phân tích các IOC này giúp xác định các tài khoản bị nhắm mục tiêu và các mô hình tấn công.

Thông tin chi tiết về các IOC này được cung cấp thông qua kho lưu trữ GitHub của GreyNoise, cho phép các tổ chức tích hợp chúng vào các hệ thống phát hiện xâm nhập và phòng thủ của mình.

Biện Pháp Phòng Ngừa và Nâng Cao Bảo Mật Mạng

Mô hình tấn công leo thang này nhấn mạnh tầm quan trọng của việc triển khai các cơ chế xác thực mạnh mẽ. Đồng thời, việc giám sát các bất thường đăng nhập và duy trì các giao thức bảo mật cập nhật cho các thành phần cơ sở hạ tầng mạng đối mặt với internet là rất cần thiết.

Các tổ chức sử dụng Palo Alto Networks PAN-OS GlobalProtect nên ngay lập tức xem xét nhật ký xác thực của họ. Việc này bao gồm cả việc triển khai giám sát bổ sung cho các hoạt động đăng nhập đáng ngờ.

Xem xét nâng cao tư thế bảo mật mạng bằng cách áp dụng xác thực đa yếu tố (MFA) và các hạn chế truy cập dựa trên địa lý. Các biện pháp này giúp giảm thiểu rủi ro từ các cuộc tấn công credential stuffing và các hình thức tấn công mạng khác.

GreyNoise cũng đã sản xuất một Báo cáo Tình hình Điều hành (Executive Situation Report). Báo cáo này được thiết kế đặc biệt cho các nhà ra quyết định trong tổ chức, cung cấp cái nhìn chiến lược về bối cảnh mối đe dọa hiện tại và các biện pháp phòng thủ được khuyến nghị.

Việc chủ động trong việc quản lý bảo mật và phản ứng với các mối đe dọa là yếu tố then chốt để bảo vệ tài sản số. Các chuyên gia nên thường xuyên cập nhật thông tin về các mối đe dọa mới và các phương pháp phòng thủ hiệu quả nhất.