Khẩn cấp: Lỗ hổng Zero-day Zimbra XSS đang bị khai thác!

Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) đã đưa ra cảnh báo khẩn cấp về một lỗ hổng zero-day Zimbra thuộc loại cross-site scripting (XSS) mới được phát hiện trong Zimbra Collaboration Suite (ZCS). Lỗ hổng này hiện đang bị các tác nhân độc hại tích cực khai thác trong các cuộc tấn công. Sự bùng phát của mối đe dọa này đòi hỏi các tổ chức phải hành động ngay lập tức để bảo vệ hệ thống của mình.

Các cuộc tấn công mạng đã và đang tích cực khai thác lỗ hổng này để chiếm đoạt phiên làm việc của người dùng, đánh cắp dữ liệu nhạy cảm và cài đặt các bộ lọc email độc hại. Điều này cho thấy tính nghiêm trọng và cấp bách của mối đe dọa. Các tổ chức đang sử dụng hệ thống ZCS cần khẩn trương triển khai các biện pháp khắc phục có sẵn hoặc tuân thủ hướng dẫn từ các nhà cung cấp bảo mật để giảm thiểu rủi ro tiềm ẩn.

Phân Tích Chi Tiết Về Lỗ Hổng Cross-Site Scripting (Tấn Công XSS)

Nguồn gốc của lỗ hổng zero-day Zimbra này nằm ở việc xử lý không đầy đủ (insufficient sanitization) các thành phần HTML trong các tệp mời họp lịch (ICS – iCalendar). Vấn đề này xảy ra khi các tệp ICS được xem qua giao diện Classic Web Client của Zimbra Collaboration Suite. Sự thiếu sót trong việc làm sạch dữ liệu đầu vào cho phép mã độc được chèn vào và thực thi.

Cơ Chế Khai Thác

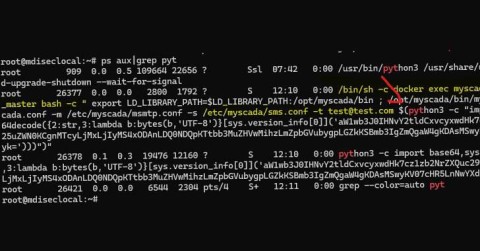

Kẻ tấn công có thể tạo một mục nhập ICS độc hại được thiết kế đặc biệt. Mục nhập này chứa mã JavaScript được nhúng khéo léo vào bên trong thuộc tính ontoggle của một sự kiện trong tệp ICS. Đây là một thuộc tính xử lý sự kiện trong HTML/XML.

BEGIN:VCALENDAR

VERSION:2.0

PRODID:-//Zimbra//NONSGML Zimbra 8.8.15//EN

BEGIN:VEVENT

SUMMARY:Malicious Event

DTSTART:20251007T090000Z

DTEND:20251007T100000Z

DESCRIPTION:<img src=x onerror=alert('XSS')>

X-ZIMBRA-HTML:<div ontoggle="javascript:/* malicious code */"></div>

END:VEVENT

END:VCALENDAR

Khi một người dùng không nghi ngờ mở một email có tệp đính kèm ICS độc hại này, mã JavaScript đó sẽ tự động được thực thi. Việc thực thi này diễn ra trong ngữ cảnh phiên làm việc hiện tại của người dùng nạn nhân, mà không cần thêm bất kỳ tương tác nào ngoài việc xem email.

Tác Động Hệ Thống

Việc thực thi mã JavaScript trong ngữ cảnh phiên làm việc của người dùng cấp cho kẻ tấn công quyền truy cập ngang với quyền của người dùng bị khai thác. Với quyền truy cập này, kẻ tấn công có thể thực hiện nhiều hành động trái phép, bao gồm:

- Chiếm đoạt phiên làm việc (Session Hijacking): Kẻ tấn công có thể chiếm đoạt phiên đăng nhập của người dùng, cho phép chúng truy cập vào tài khoản email mà không cần thông tin xác thực.

- Đánh cắp dữ liệu: Trích xuất các thông tin nhạy cảm từ hộp thư, danh bạ hoặc các dữ liệu khác mà người dùng có quyền truy cập.

- Cài đặt bộ lọc email độc hại: Thay đổi cài đặt bộ lọc email để chuyển tiếp tin nhắn đến địa chỉ của kẻ tấn công hoặc xóa các email quan trọng.

- Thực hiện các hành động trái phép khác: Dưới danh nghĩa của người dùng, kẻ tấn công có thể gửi email lừa đảo, thay đổi cài đặt tài khoản, hoặc tiến hành các hoạt động phá hoại khác.

Đây là một nguy cơ bảo mật nghiêm trọng có thể dẫn đến rò rỉ dữ liệu nhạy cảm và tổn hại danh tiếng cho tổ chức.

Cảnh Báo từ CISA và Hạn Chót Khắc Phục Lỗ Hổng

Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) đã chính thức bổ sung lỗ hổng zero-day Zimbra này vào Danh mục các Lỗ hổng đã Bị Khai thác (Known Exploited Vulnerabilities Catalog – KEV) vào ngày 7 tháng 10 năm 2025. CISA cũng đã đặt ra thời hạn hành động là ngày 28 tháng 10 năm 2025 cho tất cả các cơ quan liên bang (FCEB) Hoa Kỳ, nhấn mạnh tính cấp bách của việc khắc phục. Thông báo của CISA khẩn thiết kêu gọi tất cả quản trị viên ZCS ưu tiên giải quyết lỗ hổng này.

Lỗ hổng zero-day Zimbra XSS này được đánh giá với điểm CVSS là 7.5 trên 10, xếp nó vào mức độ nghiêm trọng “Cao” (High severity). Lỗ hổng ảnh hưởng đến tất cả các phiên bản được hỗ trợ của Zimbra Collaboration Suite có tích hợp Classic Web Client, bao gồm các phiên bản mà nhiều tổ chức đang sử dụng rộng rãi.

Do tính chất của lỗ hổng chỉ yêu cầu người dùng xem email, nó có thể dễ dàng bị khai thác thông qua các chiến dịch lừa đảo (phishing campaigns) tinh vi hoặc bằng cách gửi các lời mời lịch độc hại trực tiếp đến nhân viên. Mặc dù hiện tại chưa có thông tin rõ ràng về việc nhóm ransomware nào đã áp dụng lỗ hổng này vào kho vũ khí của chúng, nhưng với mức độ dễ khai thác và tác động cao, đây là một ứng cử viên tiềm năng để được tích hợp vào các chiến dịch tấn công dựa trên email có mục tiêu.

Biện Pháp Phòng Ngừa và Giảm Thiểu Rủi Ro

Để bảo vệ hệ thống ZCS khỏi các cuộc tấn công khai thác lỗ hổng zero-day Zimbra này, các tổ chức cần thực hiện ngay lập tức các biện pháp sau:

- Áp dụng Bản Vá Khẩn Cấp: Triển khai ngay lập tức các bản vá hoặc cập nhật bảo mật do nhà cung cấp Zimbra phát hành để khắc phục lỗ hổng. Việc cập nhật bản vá kịp thời là phòng tuyến quan trọng nhất.

- Giám Sát Nhật Ký Hệ Thống: Tăng cường giám sát các nhật ký hệ thống (log files) để phát hiện những thay đổi đáng ngờ trong cài đặt bộ lọc email của người dùng hoặc sự xuất hiện của các tệp đính kèm ICS bất thường hoặc không mong muốn. Bất kỳ dấu hiệu thỏa hiệp nào cũng phải được xử lý với mức độ ưu tiên cao nhất.

- Thắt Chặt Chính Sách Email: Xem xét thắt chặt các chính sách về tệp đính kèm email và bổ sung các quy tắc kiểm tra chuyên sâu cho các tệp ICS. Điều này giúp ngăn chặn các tệp độc hại trước khi chúng tiếp cận người dùng.

- Nâng Cao Nhận Thức Người Dùng: Triển khai các chương trình nâng cao nhận thức người dùng về rủi ro của các lời mời lịch không mong muốn hoặc đáng ngờ. Giáo dục người dùng về cách nhận biết và xử lý các email, tệp đính kèm lạ có thể góp phần giảm thiểu đáng kể khả năng thành công của các cuộc tấn công.

Indicators of Compromise (IOCs) Tiềm Năng

Dựa trên cơ chế khai thác, các tổ chức nên tập trung giám sát các hoạt động sau để phát hiện dấu hiệu của cuộc tấn công:

- Thay đổi bộ lọc email đáng ngờ: Bất kỳ quy tắc chuyển tiếp hoặc xóa email nào được thêm vào mà không có sự cho phép của người dùng.

- Tệp đính kèm ICS bất thường: Các tệp ICS từ người gửi không xác định, có nội dung đáng ngờ hoặc yêu cầu tương tác bất thường.

- Hoạt động đăng nhập bất thường: Đăng nhập từ các vị trí địa lý mới, thời gian lạ, hoặc các nỗ lực truy cập tài khoản không thành công liên tiếp.

Việc cập nhật bản vá kịp thời và giám sát hệ thống cẩn thận là hai yếu tố cực kỳ quan trọng để ngăn chặn kẻ tấn công khai thác lỗ hổng này. Tất cả người dùng ZCS được khuyến nghị hành động ngay lập tức để củng cố an ninh mạng và bảo vệ môi trường email của mình khỏi các mối đe dọa. Sự chủ động trong phòng thủ là chìa khóa để duy trì một môi trường kỹ thuật số an toàn.