Nguy Hiểm: Scattered Lapsus$ Hunters Tấn Công Salesforce, Lộ Dữ Liệu

Tập đoàn hacker tự xưng “Scattered Lapsus$ Hunters” – một liên minh kết hợp các yếu tố từ ShinyHunters, Scattered Spider và Lapsus$ – đã triển khai một cổng thông tin tống tiền nhằm gây áp lực buộc các nạn nhân phải trả tiền để gỡ bỏ thông tin và xóa dữ liệu bị đánh cắp. Chiến dịch tấn công mạng này tập trung vào các bộ dữ liệu Salesforce.

Kẻ Tấn Công và Mục Tiêu

Nhóm “Scattered Lapsus$ Hunters”

Nhóm này đã xây dựng một cổng extortionware trên mạng Tor. Mục tiêu chính của họ là ép buộc các tổ chức thanh toán để được gỡ khỏi danh sách công khai và đảm bảo việc xóa bỏ dữ liệu mà nhóm tuyên bố đã đánh cắp. Hoạt động này phản ánh một chiến lược tống tiền dựa trên uy hiếp.

Mục Tiêu: Dữ Liệu Salesforce

Dữ liệu Salesforce là trọng tâm chính của chiến dịch này, phản ánh nhiều tháng xâm nhập được thực hiện thông qua kỹ thuật social engineering, lạm dụng OAuth và tấn công chuỗi cung ứng (downstream supply chain compromise). Các phân tích đã theo dõi sự phát triển của chiến dịch, từ lừa đảo qua điện thoại (voice-phishing) sử dụng các tích hợp Salesforce để thực hiện hoạt động rò rỉ dữ liệu quy mô lớn.

Các dữ liệu mục tiêu bao gồm thông tin khách hàng, pipeline và metadata giao dịch – những loại dữ liệu có tính chất quan trọng đối với hoạt động kinh doanh. Đây là một lựa chọn chiến lược, bởi lẽ sức mạnh của Salesforce nằm ở khả năng tích hợp rộng rãi với bên thứ ba và API linh hoạt. Tuy nhiên, chính điều này cũng mở rộng bề mặt tấn công khi niềm tin của người dùng và phạm vi OAuth bị lạm dụng.

Phân Tích Phương Thức Tấn Công

Kỹ Thuật Social Engineering (Vishing)

Nhóm tấn công sử dụng các chiêu trò lừa đảo qua điện thoại để thuyết phục người dùng hoặc quản trị viên thêm các tích hợp độc hại vào các phiên bản Salesforce. Các tích hợp này cấp quyền truy cập cấp API, cho phép đánh cắp dữ liệu quy mô lớn.

Đội ngũ tình báo mối đe dọa của Google đã ghi nhận chi tiết về việc kẻ tấn công sử dụng các kịch bản điện thoại thuyết phục và các tích hợp gian lận để đạt được quyền truy cập đặc quyền vào các phiên bản Salesforce. Phân tích từ UpGuard và Google cho thấy chiến dịch này có chiều sâu và sự tinh vi đáng kể.

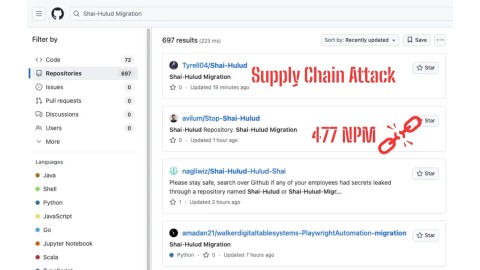

Lợi Dụng Chuỗi Cung Ứng và OAuth Abuse

Chiến dịch bao gồm việc xâm nhập môi trường GitHub của công ty Salesloft. Kẻ tấn công đã tạo một người dùng, thao túng các kho lưu trữ (repositories) và quy trình làm việc (workflows). Từ đó, chúng dịch chuyển sang môi trường AWS của ứng dụng Drift.

Trong môi trường AWS của Drift, nhóm tìm thấy các OAuth tokens thuộc về khách hàng của Drift. Các token này được sử dụng để truy cập có lập trình (programmatically access) các nền tảng tích hợp – quan trọng nhất là Salesforce – ở quy mô lớn. Google sau đó đã kết nối các điểm giữa kỹ thuật social engineering ban đầu và việc lạm dụng OAuth token, cho phép các vụ xâm nhập hàng loạt đối với các khách hàng tích hợp Drift.

Việc lạm dụng OAuth token đóng vai trò then chốt trong việc chiếm quyền điều khiển tài nguyên và dữ liệu, biến mối quan hệ tin cậy giữa các dịch vụ thành lỗ hổng.

Diễn Biến và Dòng Thời Gian Chiến Dịch

- Cuối năm 2024: Kẻ tấn công thực hiện kỹ thuật social engineering qua điện thoại (vishing) để thuyết phục người dùng hoặc quản trị viên thêm các tích hợp độc hại vào Salesforce, cấp quyền truy cập cấp API và cho phép đánh cắp dữ liệu quy mô lớn.

- Tháng 3 – Tháng 6 năm 2025: Kẻ xâm nhập tấn công môi trường GitHub của Salesloft, tạo người dùng, thao túng kho lưu trữ và quy trình làm việc. Sau đó, chúng dịch chuyển sang môi trường AWS của ứng dụng Drift. Tại đây, chúng định vị các OAuth token thuộc về khách hàng của Drift và sử dụng chúng để truy cập có lập trình các nền tảng tích hợp, đặc biệt là Salesforce, ở quy mô lớn.

- Tháng 6 – Tháng 8 năm 2025: Google công bố một cảnh báo chi tiết về kịch bản lừa đảo qua điện thoại và các tích hợp Salesforce độc hại. Đến giữa tháng 8, các OAuth token hợp lệ được sử dụng tích cực để lấy dữ liệu Salesforce từ các nạn nhân.

- Ngày 20 – 26 tháng 8 năm 2025: Salesloft tiết lộ sự cố liên quan đến Drift, và Google phát hành phân tích kỹ thuật sâu hơn về cơ chế đánh cắp dữ liệu, khẳng định rằng con đường đe dọa kết hợp thao túng con người, điểm yếu trong kho mã nguồn và quyền truy cập mã hóa vào các dịch vụ đám mây.

- Tháng 9 năm 2025: Nhóm này tuyên bố “biến mất” trong thời gian ngắn, nhưng hoạt động liên quan đến dữ liệu Salesforce vẫn tiếp diễn, cho thấy sự đổi thương hiệu hoặc tạm dừng hoạt động có chủ đích.

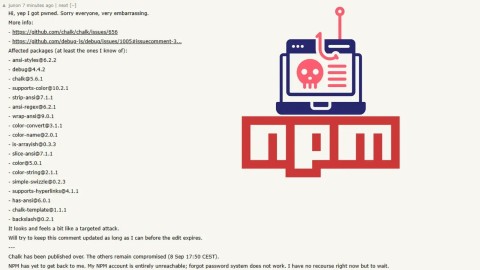

- Ngày 3 tháng 10 năm 2025: Nhóm công bố một cổng tống tiền được lưu trữ trên Tor, liệt kê các khách hàng Salesforce bị cáo buộc và khối lượng dữ liệu bị đánh cắp. Hạn chót thanh toán được đặt ra là ngày 10 tháng 10, đe dọa công bố dữ liệu nếu yêu cầu không được đáp ứng.

Cơ Chế Tống Tiền và Tác Động

Trang web rò rỉ dữ liệu liệt kê các tổ chức và tỷ lệ hoặc khối lượng dữ liệu Salesforce bị đánh cắp. Việc này nhằm mục đích vũ khí hóa tính chất quan trọng của dữ liệu khách hàng, pipeline và metadata giao dịch. Mặc dù Salesforce đã tuyên bố không có dấu hiệu nền tảng bị xâm nhập hoặc lỗ hổng bị khai thác, điều này phù hợp với bằng chứng chỉ ra social engineering, lạm dụng OAuth token và điểm yếu chuỗi cung ứng chứ không phải lỗi cốt lõi của Salesforce, nhưng nền tảng này vẫn là trung tâm của tác động. Điều này là do khối lượng và tính nhạy cảm của dữ liệu mà Salesforce tổng hợp và hiển thị thông qua các tích hợp mạnh mẽ.

Bài Học Phòng Vệ và Khuyến Nghị An Toàn

Hai con đường xâm nhập chính của tấn công mạng này là: lừa người dùng chấp thuận các tích hợp độc hại với phạm vi đọc rộng; và xâm nhập một nhà cung cấp tích hợp hợp pháp (Drift), sau đó lạm dụng các OAuth token được phát hiện để thu thập dữ liệu từ các đối tượng Salesforce được kết nối.

Bài học rút ra là rõ ràng: rủi ro người dùng và quản trị tích hợp hiện là trọng tâm của phòng thủ dữ liệu doanh nghiệp. Các biện pháp kiểm soát sau đây không còn là tùy chọn mà là yêu cầu bắt buộc:

- Vệ sinh bí mật (Secret Hygiene) trên GitHub/AWS.

- Tối thiểu hóa phạm vi OAuth (OAuth Scope Minimization).

- Áp dụng nguyên tắc đặc quyền tối thiểu (Least Privilege).

- Xoay vòng token (Token Rotation) thường xuyên.

- Giám sát tích hợp liên tục (Continuous Integration Monitoring).