Yurei Ransomware: Mã độc tống tiền tinh vi đe dọa an ninh mạng

Yurei Ransomware, một biến thể mã độc ransomware mới được phát triển bằng ngôn ngữ Go, đã được phát hiện đang lây lan trong nhiều kho lưu trữ mã độc. Mã độc này nhắm mục tiêu vào các hệ thống Windows, sử dụng kỹ thuật mã hóa tệp tin tiên tiến và các chiến thuật tàng hình để tối đa hóa tác động, đồng thời giảm thiểu khả năng bị phát hiện. Mục tiêu chính của Yurei là mã hóa dữ liệu và đòi tiền chuộc từ các nạn nhân.

Tổng Quan Kỹ Thuật về Yurei Ransomware

Yurei Ransomware nổi bật với khả năng mã hóa tệp tin và các chiến thuật né tránh. Các tệp tin bị mã hóa sẽ được gắn thêm phần mở rộng .Yurei. Nạn nhân sẽ nhận được một tệp tin đòi tiền chuộc có tên _README_Yurei.txt, chứa các kênh liên lạc dựa trên Tor để hướng dẫn thanh toán.

CYFIRMA đã công bố nghiên cứu chi tiết về Yurei Ransomware, xác nhận đây là một chủng mã độc mới được phát triển bằng Go. Sự xuất hiện của nó trên nhiều kho lưu trữ mã độc cho thấy mối đe dọa tiềm tàng lớn đối với an ninh mạng toàn cầu.

Cơ Chế Mã Hóa Dữ Liệu và Tác Động Hệ Thống

Chức năng cốt lõi của Yurei là EncryptAllDrivesAndNetwork, cho phép nó nhanh chóng mã hóa dữ liệu trên tất cả các ổ đĩa cục bộ, mạng và thiết bị lưu trữ di động có thể truy cập được. Mã độc này sử dụng thuật toán ChaCha20 cho mỗi tệp tin, với các khóa được bao bọc bằng khóa công khai ECIES của kẻ tấn công.

Các tệp tin được xử lý theo từng khối 2 MiB để tránh sử dụng bộ nhớ quá mức. Sau khi mã hóa, các tệp tin gốc sẽ được thay thế một cách nguyên tử (atomically) nhằm giảm cơ hội phục hồi. Các mục bị mã hóa đều có phần mở rộng .Yurei, và một ghi chú đòi tiền chuộc được định dạng chuyên nghiệp sẽ được thả vào mỗi thư mục bị ảnh hưởng.

Kỹ Thuật Chống Phục Hồi Dữ Liệu

Để ngăn chặn việc phục hồi dữ liệu, chức năng disableBackups của Yurei thực thi các lệnh PowerShell mạnh mẽ. Các lệnh này bao gồm vssadmin Delete Shadows /All /Quiet và wbadmin Delete Catalog -Quiet, nhằm xóa bỏ các bản sao lưu Volume Shadow Copies và danh mục sao lưu hệ thống.

Ngoài ra, Yurei Ransomware còn xóa nhật ký sự kiện và hệ thống của Windows bằng cách sử dụng pipeline PowerShell: Get-ChildItem -Recurse | Remove-Item -Force. Mã độc này cũng thay đổi siêu dữ liệu tệp tin để che giấu dấu thời gian, gây khó khăn cho việc phân tích pháp y.

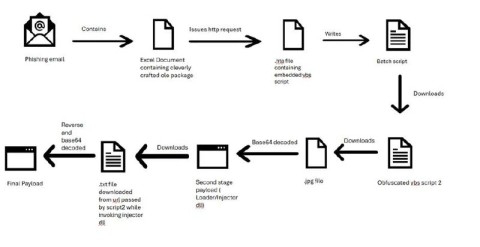

Phương Thức Lây Lan và Xâm Nhập

Yurei sử dụng các kỹ thuật dựa trên thông tin đăng nhập để di chuyển ngang trong mạng. Nó xây dựng các đối tượng PSCredential, thiết lập các phiên CIM, và sử dụng lệnh net use cùng với các kỹ thuật thực thi từ xa kiểu PsExec để lây nhiễm các máy chủ trong mạng. Đây là một mối đe dọa mạng đáng kể đối với các tổ chức.

Chức năng stealthPropagation của Yurei liên tục liệt kê các chia sẻ SMB có quyền ghi. Mã độc sao chép chính nó thành System32_Backup.exe vào thư mục gốc của các chia sẻ này. Các ổ đĩa di động cũng bị nhắm mục tiêu bằng cách sao chép payload dưới dạng WindowsUpdate.exe nếu tệp tin có tên đó chưa tồn tại, tăng khả năng người dùng không nghi ngờ tự ý thực thi.

Chiến Thuật Chống Phân Tích Pháp Y Nâng Cao

Khả năng chống phân tích pháp y của Yurei Ransomware được tăng cường thông qua cơ chế tự làm sạch. Sau khi hoàn tất quá trình mã hóa và lây lan, Yurei thực thi các routine như secureDelete, cleanTraces và wipeMemory.

Các chức năng này thực hiện nhiều lần ghi đè lên binary của mã độc bằng dữ liệu ngẫu nhiên an toàn về mặt mật mã. Sau đó, nó đổi tên và xóa tệp tin, xóa siêu dữ liệu tệp tin, và ghi đè các artifact trong bộ nhớ sau khi thực hiện thu gom rác cưỡng bức. Lịch sử console cũng bị xóa thông qua Clear-Host, và dữ liệu heap còn sót lại bị ghi đè để cản trở phân tích bộ nhớ.

Các lệnh PowerShell thường được sử dụng trong các chiến thuật chống phục hồi và chống phân tích. Ví dụ về lệnh PowerShell xóa VSS đã được ghi nhận trong các chiến dịch mã độc khác.

Điểm Tương Đồng với Prince-Ransomware

Phân tích tĩnh binary Go của Yurei cho thấy nhiều điểm tương đồng với dự án mã nguồn mở Prince-Ransomware. Yurei giữ lại nhiều tên hàm và module, ví dụ như InitPrinceKeys() được đổi tên thành InitYureiKeys(). Nó cũng chia sẻ lược đồ mã hóa ChaCha20 + ECIES, bố cục tiêu đề tệp tin (khóa và nonce được bao bọc phân tách bằng ||), và logic liệt kê ổ đĩa đệ quy.

Tuy nhiên, Yurei đã cải tiến tốc độ bằng cách giới thiệu mã hóa song song thông qua các Go goroutines, vượt trội hơn thiết kế đơn luồng của Prince. Đáng chú ý, Yurei Ransomware kế thừa một lỗi từ Prince: không thể vô hiệu hóa việc xóa VSS trong một số điều kiện biên nhất định, khiến một số điểm phục hồi vẫn còn nguyên vẹn. Thông tin thêm về Yurei có thể tham khảo tại GBHackers.

Siêu dữ liệu biên dịch của mã độc tiết lộ một tên người dùng Windows (intellocker) và các đường dẫn tệp tin tham chiếu đến một dự án “satanlockv2”, gợi ý về mối liên hệ với các môi trường phát triển mã độc tống tiền khác. Yurei lần đầu được phát hiện vào ngày 5 tháng 9 năm 2025, nạn nhân ban đầu là một nhà sản xuất thực phẩm ở Sri Lanka. Các mẫu mã độc được gửi từ Morocco, Đức và Thổ Nhĩ Kỳ khiến nguồn gốc của nhà phát triển chưa rõ ràng, mặc dù tên “Yūrei” (幽霊) có nguồn gốc Nhật Bản.

Dấu Hiệu Nhận Biết (IOCs)

Để hỗ trợ phát hiện và ứng phó với Yurei Ransomware, các tổ chức có thể theo dõi các chỉ số sau:

- Phần mở rộng tệp tin bị mã hóa:

.Yurei - Tên tệp tin đòi tiền chuộc:

_README_Yurei.txt - Tên tệp tin được sử dụng cho lây lan SMB:

System32_Backup.exe - Tên tệp tin được sử dụng cho lây lan ổ đĩa di động:

WindowsUpdate.exe - Các lệnh PowerShell liên quan đến xóa Shadow Copies và nhật ký hệ thống.

Khuyến Nghị Bảo Mật

Yurei Ransomware đại diện cho một mối đe dọa mạng chuyên nghiệp với khả năng mã hóa nhanh, lây lan qua SMB và USB, thông điệp đòi tiền chuộc kép, và các kỹ thuật chống phân tích mạnh mẽ. Ghi chú đòi tiền chuộc được trình bày chuyên nghiệp, các kênh liên lạc dựa trên Tor và các quy trình tự xóa tự động phản ánh một hoạt động trưởng thành, tối ưu hóa cho tốc độ và khả năng tàng hình.

Để chống lại mã độc tống tiền tinh vi này, các tổ chức nên ưu tiên:

- Giám sát Endpoint: Theo dõi chặt chẽ các hành vi thực thi PowerShell trái phép trên các thiết bị đầu cuối.

- Kiểm toán Hoạt động SMB: Thường xuyên kiểm tra và giám sát hoạt động chia sẻ SMB để phát hiện các truy cập và sao chép bất thường.

- Kiểm soát Thiết bị USB: Thực thi các chính sách kiểm soát nghiêm ngặt đối với việc sử dụng thiết bị USB.

- Sao lưu Ngoại tuyến: Duy trì các bản sao lưu dữ liệu quan trọng ngoại tuyến và thường xuyên kiểm tra tính toàn vẹn của chúng để đảm bảo khả năng phục hồi sau tấn công.

Việc tái sử dụng các thành phần của Prince-Ransomware trong mã của Yurei nhấn mạnh xu hướng các tác nhân đe dọa điều chỉnh các bộ công cụ mã nguồn mở. Đồng thời, chúng bổ sung các cải tiến về tính đồng thời và tự làm sạch để tạo ra các biến thể mã độc ransomware nguy hiểm hơn.