Asgard Protector crypter: Mối nguy hiểm tinh vi với kỹ thuật che giấu mã độc

Các nhà phân tích của SpyCloud Labs đã thành công trong việc reverse-engineer Asgard Protector crypter, một công cụ crypter tinh vi được sử dụng nổi bật để che giấu các payload độc hại khỏi hệ thống phát hiện antivirus. Công cụ này đã trở nên đặc biệt nổi tiếng khi là lựa chọn ưa thích của những kẻ bán LummaC2, hiện là infostealer phổ biến nhất trong bối cảnh mối đe dọa mạng.

Phân tích này tiết lộ các kỹ thuật né tránh phức tạp, cho thấy sự tinh vi ngày càng tăng của các phương pháp phân phối mã độc. Crypter đóng vai trò là thành phần quan trọng trong các hoạt động tội phạm mạng hiện đại, hoạt động như một lớp vỏ bảo vệ bọc các payload độc hại trong các gói dường như vô hại.

Asgard Protector: Sự Phổ Biến và Mô hình Kinh doanh

Asgard Protector crypter đã tự khẳng định mình là một dịch vụ cao cấp trên các diễn đàn ngầm, với các quảng cáo xuất hiện trên XSS từ năm 2023. Dịch vụ này hoạt động thông qua một bot Telegram tự động tạo ra các stub được mã hóa với các tính năng tùy chỉnh.

Các tính năng bao gồm khả năng ghi lại IP, phát hiện môi trường máy ảo (anti-virtual machine), và chức năng tự khởi động (autorun). Mô hình kinh doanh của crypter phản ánh sự chuyên nghiệp hóa của tội phạm mạng, cung cấp nhiều gói đăng ký và kênh hỗ trợ khách hàng.

Sự dễ dàng tiếp cận này đã góp phần vào việc crypter được áp dụng rộng rãi, đặc biệt là bởi các nhà điều hành LummaC2, những người yêu cầu các phương pháp đáng tin cậy để vượt qua các giải pháp bảo mật điểm cuối.

Cơ chế Phân phối Ban đầu và Kỹ thuật Che giấu mã độc

Cơ chế phân phối ban đầu của Asgard Protector crypter sử dụng Nullsoft Installation Binaries. Các binary này hoạt động như các kho lưu trữ tự giải nén chứa các script cài đặt.

Cách tiếp cận này mang lại tính hợp pháp ngay lập tức, vì các trình cài đặt Nullsoft thường được sử dụng bởi các nhà cung cấp phần mềm hợp pháp. Khi thực thi, binary sẽ giải nén tất cả các thành phần vào thư mục tạm thời của hệ thống (%temp%).

Sau đó, nó sẽ định vị và thực thi một tệp batch chịu trách nhiệm cho quy trình cài đặt. Crypter sử dụng kỹ thuật không khớp phần mở rộng tệp (file extension mismatching) như một phương pháp che giấu.

Kỹ thuật Ngụy trang Tệp và Khó Khăn trong Phân tích

Các tệp batch quan trọng được ngụy trang bằng các phần mở rộng như .pst, xuất hiện dưới dạng các tệp dữ liệu vô hại nhưng lại chứa mã script thực thi. Sự đánh lừa này giúp né tránh cả hệ thống quét tự động và các nhà phân tích con người thực hiện phân loại ban đầu.

Script batch cài đặt thể hiện sự che giấu đáng kể, làm cho việc phân tích tĩnh trở nên khó khăn đối với các nhà nghiên cứu bảo mật. Tuy nhiên, phân tích của SpyCloud đã tiết lộ các kỹ thuật tinh vi, bao gồm việc lắp ráp từng phần (piecemeal assembly) của một binary AutoIt thực thi.

Chi tiết phân tích có thể được tìm thấy tại nguồn đáng tin cậy: Phân tích Crypter Asgard Protector của SpyCloud.

Kỹ thuật Tái tạo Binary và Tiêm Mã vào Bộ nhớ

Script tái tạo binary AutoIt bằng cách kết hợp các tệp từ các kho lưu trữ CAB nhúng với các tiêu đề Magic Number (MZ) được mã hóa cứng. Sau đó, nó sử dụng lệnh findstr để định vị các offset tệp cụ thể cho vị trí tiêu đề PE chính xác.

findstr /b /c:"MZ" "payload.exe"Phương pháp tái tạo này phục vụ hai mục đích: nó tránh lưu trữ các tệp thực thi hoàn chỉnh có thể kích hoạt các chữ ký antivirus, và nó thể hiện sự hiểu biết nâng cao về cấu trúc tệp PE của Windows.

Giải mã Payload trong Bộ nhớ và Nén LZNT1

Binary AutoIt được lắp ráp lại sau đó thực thi các script AutoIt đã biên dịch chứa payload mã độc thực tế. Một khi môi trường AutoIt được thiết lập, Asgard Protector crypter triển khai các kỹ thuật tiêm mã vào bộ nhớ (memory injection) tinh vi.

Payload mã độc vẫn được mã hóa trong script AutoIt và trải qua quá trình giải mã theo thời gian thực sử dụng thuật toán RC4 trực tiếp trong bộ nhớ hệ thống. Cách tiếp cận này đảm bảo rằng mã độc thực tế không bao giờ tồn tại ở dạng không mã hóa trên hệ thống tệp, làm phức tạp đáng kể việc phân tích pháp y và phát hiện dựa trên chữ ký.

Payload đã giải mã tiếp tục được xử lý bằng RTLDecompressFragment với thuật toán nén LZNT1, giảm dung lượng lưu trữ của crypter trong khi thêm một lớp che giấu khác. Payload cuối cùng thường được tiêm vào explorer.exe, quá trình shell chính của Windows.

Việc này cung cấp cả tính bền bỉ và tính hợp pháp, vì quá trình này thường duy trì các kết nối mạng và quyền truy cập hệ thống tệp. Điều này làm cho việc phát hiện xâm nhập trở nên khó khăn hơn.

Kỹ thuật Chống Phát hiện Sandbox Đổi mới

Một trong những khía cạnh đổi mới nhất của Asgard Protector crypter là phương pháp phát hiện sandbox của nó. Thay vì dựa vào việc lấy dấu vân tay môi trường truyền thống, crypter thực hiện các kiểm tra kết nối mạng bằng cách ping các tên miền được tạo ngẫu nhiên mà lẽ ra không tồn tại.

Trong các môi trường hợp pháp, các ping này không nhận được phản hồi, cho phép mã độc tiếp tục hoạt động. Tuy nhiên, trong các môi trường sandbox, nơi các sản phẩm bảo mật chặn và mô phỏng lưu lượng mạng, các ping này có thể nhận được phản hồi.

Điều này ngay lập tức báo động cho mã độc về môi trường nhân tạo. Khi phát hiện các phản hồi như vậy, Asgard Protector sẽ chấm dứt thực thi, ngăn cản các nhà nghiên cứu bảo mật thu được mẫu payload và dữ liệu phân tích hành vi.

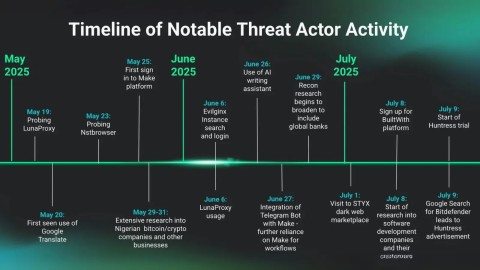

Phân tích Mẫu và Mối quan hệ với LummaC2

Phân tích của SpyCloud về hơn 1.200 mẫu Asgard Protector từ VirusTotal tiết lộ các mẫu sử dụng đáng kể trên các họ mã độc. LummaC2 chiếm ưu thế, chiếm khoảng 69% các mẫu được mã hóa, chứng minh mối quan hệ mạnh mẽ giữa infostealer này và dịch vụ crypter.

Rhadamanthys đại diện cho payload phổ biến thứ hai với 11%, tiếp theo là nhiều họ mã độc khác bao gồm ACRStealer, QuasarRAT, Vidar và Autorun Stealer. Tỷ lệ thấp các mẫu không xác định (dưới 2%) cho thấy Asgard Protector crypter chủ yếu phục vụ các họ mã độc đã được thiết lập thay vì các payload thử nghiệm hoặc tùy chỉnh.

Sai sót trong Nhận dạng của Antivirus

Một phát hiện thú vị từ phân tích cho thấy nhiều nhà cung cấp antivirus xác định sai các mẫu Asgard Protector là CypherIT, một crypter khác có chức năng tương tự. Sự nhận dạng sai này gợi ý hoặc là các cơ sở mã được chia sẻ hoặc là các kỹ thuật bắt chước có chủ ý được thiết kế để gây nhầm lẫn cho các hệ thống phân loại tự động.

Những lỗi phân loại như vậy có thể dẫn đến việc cập nhật chữ ký không hiệu quả và nỗ lực săn lùng mối đe dọa không đầy đủ.

Các Mẫu Hành vi Có thể Phát hiện và Chỉ số Thỏa hiệp

Mặc dù có các kỹ thuật né tránh tinh vi, Asgard Protector vẫn thể hiện các mẫu hành vi có thể phát hiện mà các nhóm bảo mật có thể tận dụng. Quá trình cài đặt của crypter liên quan đến các chuỗi lệnh cụ thể, đủ bất thường để phát hiện.

Mã độc này nhất quán sử dụng tasklist theo sau là lệnh findstr để xác định các quá trình antivirus cụ thể. Ngoài ra, nó tìm kiếm các quá trình dịch vụ bảo mật sử dụng các mẫu nhất định.

Chỉ số Thỏa hiệp (IOCs) dựa trên Hành vi

Các nhóm bảo mật cần chú ý đến các hành vi sau đây để phát hiện xâm nhập:

- Sử dụng lệnh

tasklistkết hợp vớifindstrđể tìm các tiến trình antivirus nhưbdservicehost,SophosHealth,AvastUI,AVGUI. - Tìm kiếm các tiến trình dịch vụ bảo mật với mẫu

opssvcvàwrsa. - Quá trình tái tạo binary liên quan đến các lệnh

extrac32đặc trưng với các tham số cụ thể. - Sau đó là các hoạt động

findstrđể định vị các tiêu đề PE.

tasklist | findstr /i "bdservicehost SophosHealth AvastUI AVGUI"

tasklist | findstr /i "opssvc wrsa"

extrac32 /a /e /l %temp% payload.cab

findstr /b /c:"MZ" "%temp%extracted_file.exe"Các mẫu lệnh này cung cấp các chỉ báo đáng tin cậy cho các hệ thống phát hiện hành vi tập trung vào giám sát thực thi tiến trình.

Khuyến nghị Phòng thủ và Chiến lược An ninh Mạng

Sự tinh vi được thể hiện bởi Asgard Protector crypter phản ánh sự phát triển rộng hơn của bối cảnh an ninh mạng, nơi các nhà điều hành tội phạm ngày càng sử dụng các kỹ thuật theo truyền thống gắn liền với các nhóm mối đe dọa dai dẳng nâng cao (APT).

Sự tích hợp của crypter với LummaC2 tạo ra một sự kết hợp đáng gờm, có khả năng vượt qua hầu hết các giải pháp bảo mật điểm cuối truyền thống.

Chiến lược Phòng ngừa và Ứng phó Hiệu quả

Các tổ chức phải điều chỉnh chiến lược bảo mật của mình để đối phó với những mối đe dọa đang phát triển này thông qua các phương pháp tiếp cận đa lớp kết hợp phát hiện dựa trên chữ ký với phân tích hành vi, quét bộ nhớ và kiểm tra lưu lượng mạng.

Các kỹ thuật né tránh sandbox được sử dụng bởi Asgard Protector cũng nhấn mạnh tầm quan trọng của việc triển khai các môi trường phân tích đa dạng mà mã độc không thể dễ dàng lấy dấu vân tay. Các khuyến nghị phòng thủ chính bao gồm:

- Giám sát các mẫu lệnh cụ thể được xác định trong phân tích này.

- Triển khai khả năng phát hiện mã độc dựa trên bộ nhớ.

- Duy trì thông tin tình báo mối đe dọa (threat intelligence) cập nhật, có tính đến sự phát triển nhanh chóng của các dịch vụ crypter.

Các nhóm bảo mật cũng nên xem xét ý nghĩa của việc phân loại sai antivirus và đảm bảo khả năng phát hiện của họ vượt ra ngoài các chữ ký do nhà cung cấp cung cấp để bao gồm các quy tắc hành vi tùy chỉnh phù hợp với môi trường cụ thể của họ.