WARMCOOKIE Nguy Hiểm: Mã Độc Tiến Hóa Đe Dọa An Ninh Mạng

Bối cảnh an ninh mạng liên tục thay đổi khi các tác nhân đe dọa đứng sau mã độc backdoor WARMCOOKIE đã nâng cấp đáng kể khả năng của chúng. Mặc dù đã có các hoạt động trấn áp của cơ quan thực thi pháp luật, chúng vẫn duy trì phát triển tích cực và giới thiệu nhiều tính năng mới. Sự tiến hóa này khẳng định mối đe dọa mạng từ WARMCOOKIE vẫn là một thách thức lớn.

Các biến thể WARMCOOKIE gần đây nhất cho thấy cam kết của các tác nhân đe dọa trong việc mở rộng bộ công cụ vận hành. Kể từ mùa hè năm 2024, bốn trình xử lý lệnh mới đã được tích hợp vào kiến trúc của mã độc, cung cấp cho các nhà điều hành nhiều khả năng thực thi linh hoạt.

Cải Tiến Khả Năng Khai Thác của Mã Độc WARMCOOKIE

Các Trình Xử Lý Lệnh Mới

Các bổ sung này bao gồm các chức năng thực thi sau:

- Thực thi tệp PE (Portable Executable).

- Thực thi DLL (Dynamic Link Library).

- Thực thi script PowerShell.

- Thực thi DLL với chức năng xuất Start.

Các nhà nghiên cứu bảo mật tại Elastic Security Labs đã ghi nhận những cập nhật đáng kể đối với mối đe dọa dai dẳng này, tiết lộ một hoạt động tinh vi tiếp tục thích ứng và né tránh các biện pháp phát hiện.

Chiến Lược Thực Thi Linh Hoạt

Chiến lược triển khai cho thấy sự tinh vi về mặt chiến thuật. Các trình xử lý này tận dụng kiến trúc chức năng hợp nhất, điều chỉnh các phương pháp thực thi dựa trên các tham số loại tệp.

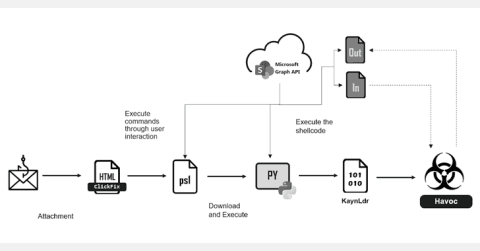

Mã độc WARMCOOKIE tạo các thư mục tạm thời, ghi payload vào các tệp tạm thời và thực thi chúng bằng các tiện ích hệ thống như rundll32.exe hoặc PowerShell.exe. Cách tiếp cận này tối đa hóa khả năng tương thích trong khi vẫn duy trì tính bí mật trong hoạt động.

Phân tích các bản dựng gần đây cho thấy chức năng thực thi DLL và EXE chiếm ưu thế trong các triển khai hiện tại. Trong khi đó, khả năng thực thi script PowerShell xuất hiện trong các biến thể chuyên biệt hơn. Sự phân phối có chọn lọc này cho thấy các nhà điều hành đang tùy chỉnh các bản dựng cho các yêu cầu chiến dịch cụ thể, chỉ ra một cấu trúc vận hành trưởng thành.

Cơ Chế Né Tránh Phát Hiện Nâng Cao

Hệ Thống “String Bank” Động

Các nhà phát triển mã độc WARMCOOKIE đã triển khai một cơ chế né tránh phòng thủ tinh vi, được gọi là hệ thống “string bank”. Sự đổi mới này thay thế các đường dẫn cố định bằng cách lựa chọn động từ một danh sách các tên công ty hợp pháp.

Điều này cho phép mã độc thiết lập sự hiện diện trong các thư mục và tác vụ đã lên lịch (scheduled tasks) có vẻ đáng tin cậy. Hệ thống string bank lấy dữ liệu từ danh sách các công ty CNTT và phần mềm thực tế được tìm thấy trên các trang web đánh giá doanh nghiệp, tạo tính xác thực cho các cơ chế duy trì (persistence) của mã độc.

Sự Phát Triển Từ Các Phương Pháp Tĩnh

Sử dụng GetTickCount làm seed ngẫu nhiên, mã độc chọn tên công ty tại thời điểm chạy (runtime). Điều này tạo ra các đường dẫn thư mục và tên tác vụ đã lên lịch hòa nhập liền mạch với các cài đặt phần mềm doanh nghiệp hợp pháp. Cách tiếp cận này thể hiện một sự phát triển đáng kể so với các phiên bản trước đây, vốn dựa vào các vị trí tĩnh như C:ProgramDataRtlUpdRtlUpd.dll.

Bản chất động của các triển khai hiện tại làm phức tạp các nỗ lực phát hiện và thể hiện sự hiểu biết của các nhà phát triển về các kỹ thuật phân tích bảo mật hiện đại. Các đội ngũ an ninh mạng cần liên tục cập nhật để đối phó với những kỹ thuật này.

Cấu Trúc Vận Hành và Nhận Dạng Chiến Dịch

Trường ID Chiến Dịch

Việc giới thiệu các trường ID chiến dịch cung cấp cái nhìn sâu sắc chưa từng có về cấu trúc hoạt động của mã độc WARMCOOKIE. Các định danh này đóng vai trò là dấu hiệu giúp các nhà điều hành theo dõi các nguồn lây nhiễm và phương pháp phân phối. Các ví dụ về thẻ chiến dịch bao gồm “traffic2,” “bing,” “aws,” “lod2lod,” và “PrivateDLL.”

Dấu Hiệu Nhận Biết Điều Hành

Phân tích nghiên cứu cho thấy các khóa mã hóa RC4 nhúng có thể đóng vai trò là định danh của nhà điều hành. Các nhóm khác nhau nhận được các bản dựng tùy chỉnh với các trình xử lý lệnh và bộ chức năng riêng biệt. Mô hình phân phối này chỉ ra cấu trúc Malware-as-a-Service (MaaS) hoặc chiến lược triển khai đa nhà điều hành phối hợp.

Mối tương quan giữa các khóa RC4 và các chủ đề chiến dịch tiết lộ các mẫu hoạt động kéo dài trong thời gian dài. Một số bản dựng thể hiện các yếu tố chủ đề nhất quán, như tham chiếu dịch vụ đám mây. Trong khi đó, các bản khác tập trung vào các phương pháp nhắm mục tiêu cụ thể hoặc cơ chế phân phối payload.

Hạ Tầng Bền Bỉ Bất Chấp Gián Đoạn

Tái Sử Dụng Chứng Chỉ SSL Hết Hạn

Mặc dù Europol đã gián đoạn Operation Endgame vào tháng 5 năm 2025 (theo thông tin gốc), hạ tầng WARMCOOKIE vẫn hoạt động thông qua việc tái sử dụng chứng chỉ chiến lược và cấu hình lại máy chủ.

Elastic Security Labs đã xác định một chứng chỉ SSL mặc định tiếp tục xuất hiện trên các máy chủ Command and Control (C2) mới, mặc dù nó đã hết hạn vào tháng 11 năm 2024.

Chứng chỉ này, được cấp cho “Internet Widgits Pty Ltd” tại Úc, có các dấu vân tay SHA1 và SHA256 cụ thể đóng vai trò là chỉ báo theo dõi cho các nhà nghiên cứu bảo mật. Việc tiếp tục sử dụng chứng chỉ này trên nhiều triển khai hạ tầng cho thấy các nhà điều hành ưu tiên tính liên tục hoạt động hơn các phương pháp bảo mật tốt nhất. Điều này có thể chỉ ra sự tự tin vào khả năng né tránh của chúng.

Thông tin chứng chỉ quan trọng:

- Phát hành cho: Internet Widgits Pty Ltd

- Địa điểm: Australia

- Ngày hết hạn: Tháng 11 năm 2024

- Đặc điểm nhận dạng: Dấu vân tay SHA1 và SHA256 (không cung cấp giá trị cụ thể trong nội dung gốc)

Chuyển Dịch Sang Hạ Tầng Dựa Trên Tên Miền

Các triển khai hạ tầng mới ngày càng sử dụng tên miền thay vì địa chỉ IP số, thể hiện một sự tiến hóa chiến thuật khác. Sự thay đổi này sang hạ tầng dựa trên tên miền có thể chỉ ra nỗ lực hòa trộn với các mẫu lưu lượng truy cập hợp pháp hoặc tạo điều kiện cho các sơ đồ chuyển hướng tinh vi hơn. Đây là một điểm cần chú ý trong các biện pháp bảo vệ an ninh mạng.

Triển Vọng và Các Biện Pháp Phòng Ngừa

Vòng Đời Phát Triển Liên Tục

Chu trình phát triển liên tục thể hiện rõ trong các biến thể mã độc WARMCOOKIE cho thấy cam kết lâu dài của các tác nhân đe dọa đối với nền tảng này. Các cải tiến tối ưu hóa mã, sửa đổi tham số (thay đổi từ /p sang /u cho việc tạo tác vụ đã lên lịch), và triển khai mutex kép cho thấy sự chú ý đến cả chức năng và bảo mật hoạt động.

# Ví dụ thay đổi tham số trong lệnh tạo scheduled task

# Phiên bản cũ:

# schtasks /create /tn "TaskName" /tr "C:pathtomalware.dll" /p "password"

# Phiên bản mới:

# schtasks /create /tn "TaskName" /tr "C:pathtomalware.dll" /u "username"

Những cải tiến liên tục này, kết hợp với sự hiện diện của mã độc WARMCOOKIE trong các chiến dịch malvertising và spam khác nhau, cho thấy nó sẽ vẫn là một mối đe dọa mạng dai dẳng.

Khuyến Nghị Bảo Mật

Các mẫu sử dụng có chọn lọc cho thấy các nhà điều hành đang duy trì các hoạt động ít nổi bật trong khi xây dựng khả năng cho các triển khai quy mô lớn tiềm năng. Các tổ chức phải chuẩn bị cho sự phát triển liên tục của WARMCOOKIE, triển khai các chiến lược phát hiện tính đến các kỹ thuật né tránh động và tính linh hoạt của hạ tầng.

Quỹ đạo phát triển tinh vi của mã độc này định vị nó là một mối quan tâm lớn về an ninh mạng dài hạn, đòi hỏi sự giám sát liên tục và các biện pháp phòng thủ thích ứng.

Chỉ báo (Indicators of Compromise – IOCs)

Mặc dù không có IOC theo định dạng truyền thống (IP/Domain/Hash) được cung cấp cụ thể để chặn, các thông tin sau có thể được sử dụng làm chỉ báo để theo dõi và phát hiện:

- ID Chiến dịch WARMCOOKIE:

traffic2bingawslod2lodPrivateDLL

- Đặc điểm Chứng chỉ SSL (hết hạn nhưng đang được tái sử dụng):

- Issued To: Internet Widgits Pty Ltd

- Location: Australia

- Expriation Date: November 2024

- Fingerprints: Cần trích xuất SHA1 và SHA256 cụ thể từ giao tiếp C2 để theo dõi hạ tầng.