Mã độc XWorm V6 Tái Xuất: RCE Nguy Hiểm & Nguy Cơ Ransomware

Trong bối cảnh các mối đe dọa mạng liên tục phát triển, việc nắm bắt thông tin là yếu tố then chốt. Lần đầu tiên được phát hiện vào năm 2022, mã độc XWorm nhanh chóng trở nên khét tiếng như một malware hiệu quả cao, cung cấp cho tội phạm mạng bộ công cụ linh hoạt cho các hoạt động độc hại.

Kiến trúc Module của Mã độc XWorm

Thiết kế module của XWorm được xây dựng xoay quanh một client cốt lõi và một loạt các thành phần chuyên biệt, được gọi là plugin.

Các plugin này về cơ bản là các payload bổ sung, được thiết kế để thực hiện các hành động độc hại cụ thể sau khi malware cốt lõi đã hoạt động.

Tính module này cho phép kẻ tấn công sử dụng các khả năng của XWorm cho nhiều mục tiêu khác nhau.

Các mục tiêu bao gồm từ đánh cắp dữ liệu, kiểm soát hệ thống đến giám sát liên tục.

Lỗ hổng remote code execution và Sự trở lại của XWorm

XWorm V5.6 và sự chấm dứt hỗ trợ

Sự phát triển của XWorm, được dẫn dắt bởi “XCoder”, thường xuyên nhận được các bản cập nhật được chia sẻ qua Telegram.

Vào cuối năm 2024, sau khi XWorm V5.6 được phát hành, XCoder đã xóa tài khoản của mình.

Hành động này đã chấm dứt hỗ trợ chính thức và để lại V5.6 như phiên bản cuối cùng được cho là.

Sau đó, các tác nhân đe dọa đã phân phối các bộ công cụ xây dựng V5.6 bị bẻ khóa (cracked builders) chứa trojan.

Các trojan này đã lây nhiễm cho những người vận hành không nghi ngờ. Các báo cáo của CloudSEK và DMPdump đã trình bày chi tiết về các builder bị trojan hóa và các bản phân phối sửa đổi.

Cùng lúc đó, một nhánh tiếng Trung có tên XSPY cũng đã xuất hiện.

Lỗ hổng RCE nghiêm trọng

Một đòn giáng bổ sung đến từ việc công bố một lỗ hổng thực thi mã từ xa (remote code execution – RCE) nghiêm trọng trong V5.6.

Lỗ hổng này cho phép kẻ tấn công có khóa mã hóa C2 thực thi mã tùy ý.

Khai thác này đã được xác minh trong các phòng thí nghiệm.

Sự hồi sinh của XWorm V6.0

Nhiều chuyên gia tin rằng XWorm đã chết và chuyển sự chú ý sang nơi khác, nhưng sự biến mất của malware hiếm khi là vĩnh viễn.

Vào ngày 4 tháng 6 năm 2025, trang hackforums.net đã đăng bài từ “XCoderTools” thông báo về XWorm V6.0.

Bài đăng này tuyên bố đã khắc phục lỗ hổng RCE và có các cải tiến khác.

Sự hoài nghi cao về việc XCoderTools có phải là tác giả thực sự hay một kẻ cơ hội lợi dụng danh tiếng của XWorm.

Hai kênh Telegram—một để cập nhật, một để thảo luận—đã xuất hiện nhưng liên tục bị cấm, buộc người vận hành phải chuyển sang Signal.

Các video cộng đồng trình bày các tính năng mới, nhưng tính hợp pháp của V6.0 vẫn đang được xem xét kỹ lưỡng.

Kể từ khi phát hành, số lượt phát hiện XWorm V6.0 trên VirusTotal đã tăng vọt, cho thấy sự chấp nhận nhanh chóng của các tác nhân đe dọa.

Chi tiết Kỹ thuật về XWorm V6.0

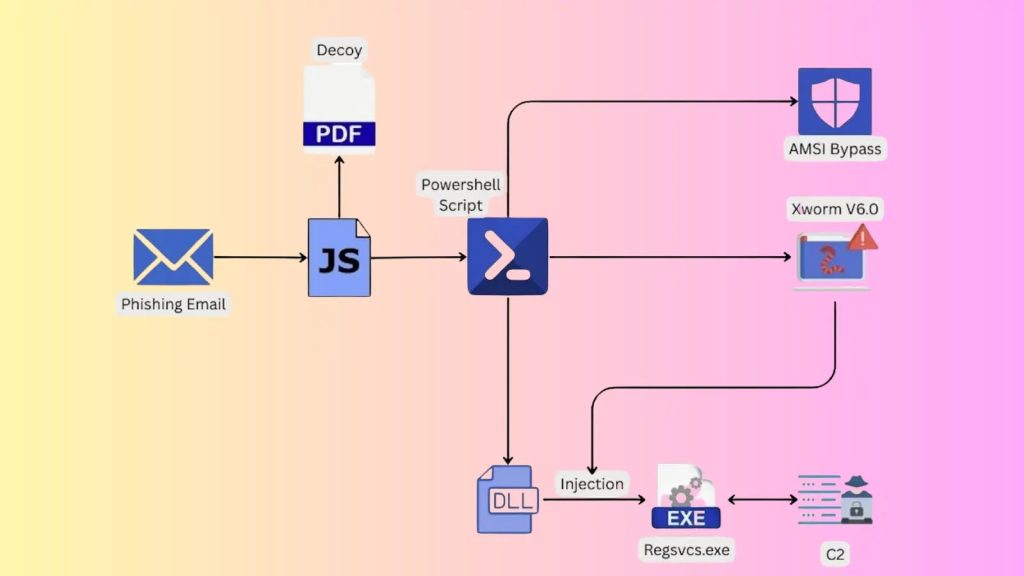

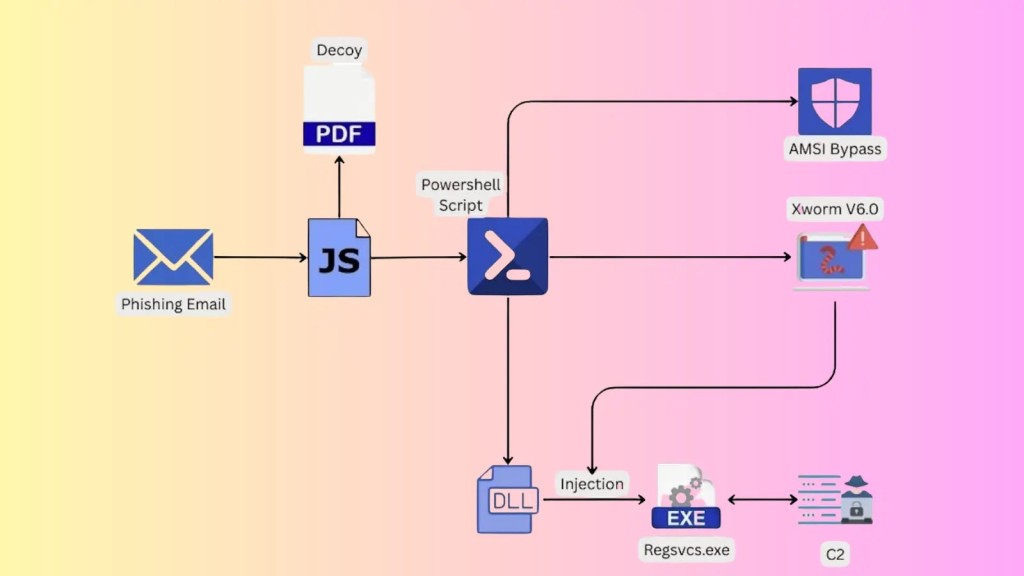

Quy trình lây nhiễm ban đầu

Một chiến dịch V6.0 nổi bật bắt đầu bằng một file JavaScript độc hại.

File này tải xuống và thực thi một script PowerShell, đồng thời hiển thị một file PDF giả mạo vô hại.

Thành phần PowerShell vô hiệu hóa AMSI để tránh bị phát hiện.

Tiếp theo, nó lấy client XWorm và một DLL injector.

Sau đó, chuẩn bị chúng để triển khai một cách lén lút.

Injector nhúng mã của XWorm vào các chương trình Windows hợp pháp như RegSvcs.exe, cho phép thực thi một cách bí mật.

Cơ chế hoạt động và kết nối C2

Khi hoạt động, client kết nối đến máy chủ C2 tại 94.159.113.64:4411.

Nó sử dụng một khóa mặc định mới: <666666> (so với <123456789> trong V5.6).

Chức năng cốt lõi tương tự V5.6.

Tuy nhiên, V6.0 giới thiệu các plugin được đóng gói bằng ILProtector.

Các plugin này tải từ các mục registry dưới HKCUSOFTWARE<Client ID>.

Các nhà điều hành gửi lệnh “plugin” bằng hàm băm SHA-256.

Các plugin bị thiếu sẽ kích hoạt quy trình “sendplugin”.

Chức năng Plugin và Payload chính

Các plugin được tải hỗ trợ nhiều chức năng độc hại:

- Remote desktop

- Đánh cắp thông tin đăng nhập

- Quản lý file

- Thực thi shell

- Liệt kê startup

- Kiểm soát TCP

- Truyền phát webcam

- Chức năng mã độc ransomware

Các payload đáng chú ý bao gồm RemoteDesktop.dll, Stealer.dll, FileManager.dll, Shell.dll, và ransomware.dll.

ransomware.dll mã hóa các file bằng AES-CBC, được mã hóa bằng hàm băm SHA-512 của ID client.

Nó thả các ghi chú đòi tiền chuộc và thay đổi hình nền, đồng thời đặt cờ registry để theo dõi trạng thái mã hóa.

Quá trình giải mã cũng tương tự như vậy.

Số lượng plugin của V6 vượt quá 35. Các bản build V6.4 bị rò rỉ còn có các module bổ sung để cài đặt rootkit và duy trì quyền kiểm soát (persistence) thông qua factory-reset.

Chi tiết hơn về các plugin của XWorm V6 có thể tham khảo tại Trellix ARC.

Các Phương thức Duy trì Quyền kiểm soát (Persistence)

Các script persistence được phân phối thông qua các file VBS hoặc .wsf.

Chúng tạo ra các tác vụ theo lịch (scheduled tasks), các khóa chạy registry (registry run keys).

Thậm chí, chúng còn sử dụng ResetConfig.xml cho các lần reset máy tính.

Điều này cho phép chúng sống sót sau khi cài đặt lại hệ điều hành.

Các nhà vận hành khai thác bốn phương pháp persistence khác nhau.

Các phương pháp này bao gồm từ script logon đến các hook factory reset cấp quản trị.

Rủi ro từ các Bộ công cụ Xây dựng XWorm bị bẻ khóa (Cracked Builders)

Các bộ công cụ xây dựng V6 bị bẻ khóa tiếp tục phân phối các builder bị nhiễm mã độc.

Điều này làm nổi bật một rủi ro tự lây lan.

Trong đó, chính các builder lại chứa mối đe dọa mạng.

Chỉ số Thỏa hiệp (Indicators of Compromise – IOCs)

Các chỉ số thỏa hiệp liên quan đến mã độc XWorm V6.0 bao gồm:

- Địa chỉ Command and Control (C2):

94.159.113.64:4411

Chiến lược Phòng thủ Chống lại XWorm

Sự trở lại của XWorm V6 nhấn mạnh rằng không có mối đe dọa malware nào thực sự biến mất.

Kiến trúc plugin module và các kỹ thuật inject nâng cao đòi hỏi các biện pháp phòng thủ vượt xa việc phòng ngừa dựa trên chữ ký.

Một tư thế bảo mật đa tầng là điều cần thiết:

- Phát hiện và phản hồi điểm cuối (EDR) để bắt các inject process bất thường.

- Các cổng email và web chủ động để chặn các dropper ban đầu.

- Giám sát mạng liên tục để phát hiện liên lạc C2.

Trong bối cảnh mối đe dọa năng động này, các nền tảng bảo mật linh hoạt, tập trung vào hành vi là bắt buộc để luôn đi trước một bước so với các đối thủ.