Obex: Kỹ thuật bỏ qua bảo mật nguy hiểm, đánh lừa an ninh

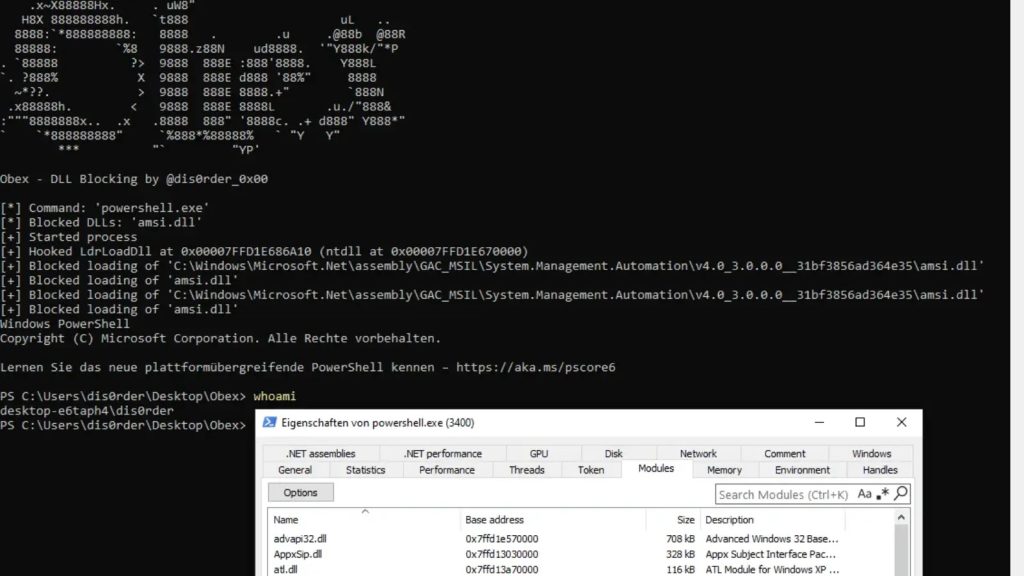

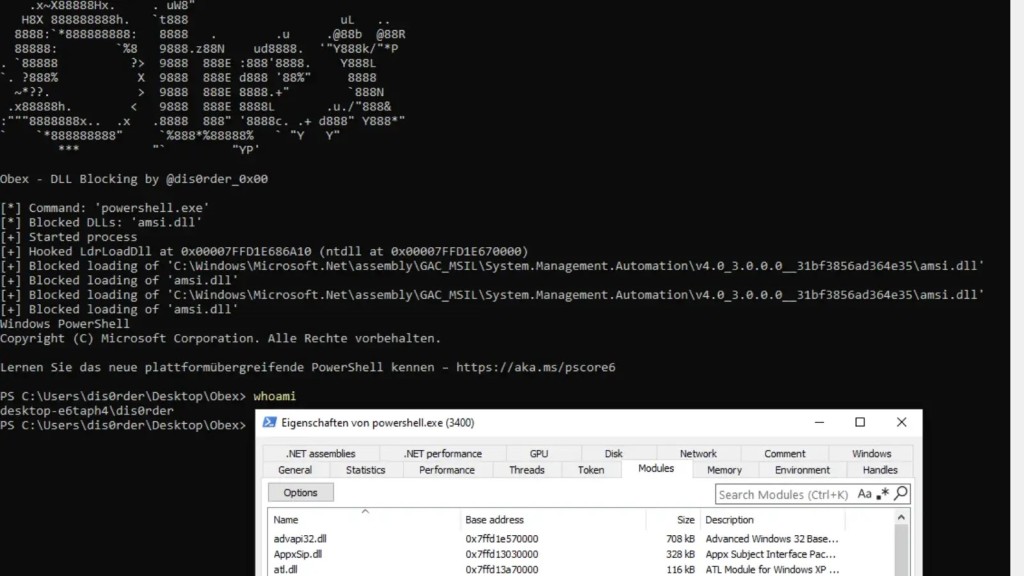

Obex, một tiện ích proof-of-concept (PoC) mới được phát hành bởi nhà nghiên cứu bảo mật dis0rder0x00, minh họa một phương pháp chế độ người dùng đơn giản nhưng hiệu quả để ngăn chặn các module bảo mật và giám sát không mong muốn tải vào các tiến trình Windows. Đây là một kỹ thuật bỏ qua bảo mật đáng chú ý, cho thấy cách các công cụ phòng thủ có thể bị vô hiệu hóa.

Công cụ này khởi chạy một tiến trình mục tiêu dưới sự kiểm soát của trình gỡ lỗi và thực thi một danh sách đen (blocklist) DLL có thể cấu hình, ngăn chặn việc tải các thư viện được chỉ định cả khi khởi động và trong quá trình chạy. Khả năng này mang lại cho kẻ tấn công một lợi thế đáng kể trong việc né tránh các biện pháp an ninh.

Cơ chế Hoạt động Chi tiết của Obex

Khởi tạo và Quy trình Chặn DLL

Khi được gọi, Obex phân tích các đối số dòng lệnh để xác định tệp thực thi mục tiêu và một danh sách tùy chọn các tên DLL được phân tách bằng dấu phẩy để chặn. Điều này cho phép sự linh hoạt cao trong việc nhắm mục tiêu các module cụ thể mà kẻ tấn công muốn vô hiệu hóa.

Nếu không có danh sách nào được cung cấp, nó sẽ mặc định ngăn chặn thư viện Giao diện Quét Chống Phần mềm Độc hại (AMSI) tải vào tiến trình mới. Điều này nhấn mạnh tầm quan trọng của kỹ thuật bỏ qua bảo mật này đối với các hệ thống dựa vào AMSI để phát hiện mã độc.

Kiểm soát và Giám sát Tiến trình Con

Obex tạo tiến trình con ở trạng thái gỡ lỗi, cho phép nó chặn các thông báo tải module ngay lập tức trong quá trình khởi tạo tiến trình. Cơ chế này đảm bảo rằng Obex có quyền kiểm soát ở giai đoạn rất sớm của quá trình tải.

Bất cứ khi nào API gỡ lỗi báo cáo một module sắp được tải—cho dù là một phần phụ thuộc khởi động hay một lệnh gọi LoadLibrary động—Obex sẽ so sánh tên DLL theo cách không phân biệt chữ hoa chữ thường với danh sách chặn của nó. Điều này đảm bảo rằng mọi nỗ lực tải DLL bị cấm đều được phát hiện.

Nếu có sự trùng khớp, Obex sẽ ngăn chặn yêu cầu tải, khiến module không xuất hiện trong không gian địa chỉ của tiến trình. Kết quả là, tiến trình mục tiêu hoạt động mà không có module bảo mật mong muốn. Đây là một kỹ thuật bỏ qua bảo mật được thực hiện ở cấp độ cơ bản.

Tiến trình con tiếp tục thực thi mà không có các thư viện bị chặn, và Obex ghi nhật ký hoặc báo cáo các sự kiện bị chặn để người vận hành có thể thấy. Điều này giúp các nhà nghiên cứu hiểu rõ hơn về cách thức kỹ thuật bỏ qua bảo mật này hoạt động trong thực tế.

Tác động đối với Hệ thống Phòng thủ An ninh mạng

Khả năng Bỏ qua Giám sát và Phát hiện Xâm nhập

Obex cho thấy rằng các nhà phòng thủ chỉ dựa vào các hook ở chế độ người dùng hoặc kiểm tra bắt buộc trong tiến trình có thể bị làm mù một cách có chọn lọc khi kẻ tấn công kiểm soát các tham số khởi chạy tiến trình. Điều này có thể ảnh hưởng nghiêm trọng đến khả năng phát hiện xâm nhập của một tổ chức.

Bằng cách ngăn chặn các DLL được chỉ định tải, kẻ tấn công có thể tránh được Telemetry và làm suy yếu các quy tắc phát hiện phụ thuộc vào các module đó. Sự xuất hiện của các công cụ như Obex cho thấy sự phát triển không ngừng của các kỹ thuật bỏ qua bảo mật.

Điều này có thể đặc biệt hiệu quả trong việc né tránh các hệ thống giám sát hành vi và các giải pháp EDR (Endpoint Detection and Response) nếu chúng phụ thuộc quá nhiều vào các thành phần chế độ người dùng.

Phản ứng và Cải thiện An ninh mạng

Các biện pháp bảo vệ ở chế độ kernel, chẳng hạn như thực thi tính toàn vẹn tải thư viện ở cấp độ thấp hơn hoặc tăng cường tích hợp AMSI, mang lại khả năng phòng thủ kiên cường hơn cho hệ thống an ninh mạng. Đây là những điểm mà các nhà phát triển bảo mật cần tập trung để chống lại các kỹ thuật bỏ qua bảo mật mới.

Các nhà cung cấp EDR cũng nên xác thực hành vi khi các thành phần cốt lõi bị thiếu và leo thang các cảnh báo toàn vẹn một cách phù hợp. Việc không thể tải các module quan trọng phải được coi là một dấu hiệu cảnh báo đỏ.

Obex là một lời nhắc nhở kịp thời rằng phòng thủ theo chiều sâu phải mở rộng ra ngoài các công cụ chế độ người dùng để duy trì khả năng hiển thị và kiểm soát đáng tin cậy. Việc nghiên cứu và hiểu rõ các kỹ thuật bỏ qua bảo mật như Obex là cần thiết để xây dựng một chiến lược phòng thủ mạnh mẽ.

Thông tin chi tiết về Obex có thể được tìm thấy trên kho lưu trữ GitHub của tác giả: GitHub – dis0rder0x00/obex. Việc nắm bắt các công cụ và kỹ thuật bỏ qua bảo mật này giúp chúng ta chủ động hơn trong phòng chống tấn công.