Cảnh báo khẩn cấp: Tấn công Phishing Google Careers tinh vi

Một chiến dịch tấn công phishing tinh vi đang nhắm mục tiêu vào những người tìm việc, giả mạo các nhà tuyển dụng của Google Careers. Chiến dịch này sử dụng email dường như hợp lệ để dẫn dụ nạn nhân đến các trang web độc hại, được thiết kế để thu thập thông tin đăng nhập Gmail.

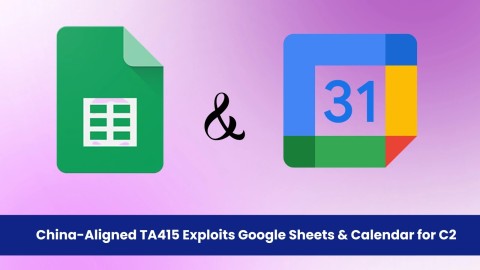

Các nhà nghiên cứu bảo mật đã phát hiện một cuộc tấn công nhiều giai đoạn phức tạp. Nó tận dụng cơ sở hạ tầng Salesforce, hệ thống bảo vệ của Cloudflare và cơ chế điều khiển & kiểm soát (C2) qua WebSocket. Mục tiêu là thao túng nạn nhân để chiếm đoạt thông tin nhạy cảm.

Kỹ Thuật Lừa Đảo Phức Tạp

Khởi Phát Từ Email Giả Mạo

Các email phishing có nguồn gốc từ một tên miền phụ Salesforce giả mạo.

Chúng sử dụng các dòng tiêu đề hứa hẹn những cơ hội nghề nghiệp độc quyền tại Google Career. Điều này tăng tính thuyết phục cho nạn nhân.

Cổng Ứng Tuyển Giả Mạo và Thu Thập Dữ Liệu

Phần nội dung email chứa nút “View the role” (Xem vị trí công việc), liên kết đến một địa chỉ IP (13.110.204.9, thuộc Salesforce ASN).

Địa chỉ này sau đó chuyển hướng người nhận đến một cổng ứng dụng Google Careers giả mạo tại apply[.]grecruitingwise[.]com (104.21.47.163, thuộc Cloudflare ASN).

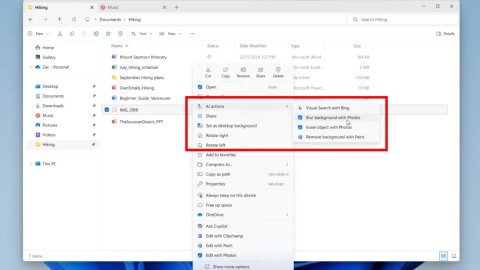

Mặc dù có cơ chế bảo vệ captcha của Cloudflare, trang web này vẫn là một mặt trận để thu thập dữ liệu cá nhân và thông tin đăng nhập. Chi tiết thêm về việc kẻ tấn công lợi dụng Cloudflare có thể tham khảo tại GBHackers.

Sau khi nhấp vào, người dùng sẽ gặp một trang đích chung yêu cầu các chi tiết cá nhân. Các thông tin này bao gồm họ tên đầy đủ, số điện thoại và địa chỉ cư trú.

Cơ Chế Điều Khiển Qua WebSocket và Đa Giai Đoạn

Biểu mẫu gửi dữ liệu qua HTTP POST đến satoshicommands[.]com. Đây là một tên miền liên kết với cơ sở hạ tầng backend của kẻ tấn công.

Nạn nhân sau đó được chuyển hướng đến một trang thứ cấp, giả mạo biểu mẫu đăng nhập Google. Tại đây, họ phải nhập địa chỉ Gmail và mật khẩu của mình.

Đằng sau hậu trường, cổng thông tin lừa đảo này tải một phiên bản đã “phân rã” của tệp main.js. Tệp này thiết lập một kết nối WebSocket liên tục đến hxxps://satoshicommands.com/.

Tệp cũng thăm dò máy chủ cứ sau hai giây thông qua các cuộc gọi AJAX đến /gw.php.

Máy chủ đưa ra các lệnh — như “EMAIL,” “AUTH,” hoặc “SUCCESS” — để hướng dẫn nạn nhân qua các giai đoạn liên tiếp. Các giai đoạn này có thể bao gồm gửi mã OTP, xác minh điện thoại hoặc lời nhắc xác thực đa yếu tố (MFA).

Mục Tiêu Cuối Cùng: Đánh Cắp Thông Tin Đăng Nhập Gmail

Khi thông tin đăng nhập được gửi, người dùng sẽ thấy trang “Processing your request” (Đang xử lý yêu cầu của bạn) cuối cùng. Sau đó, họ được chuyển hướng đi một cách lặng lẽ mà không hề hay biết về việc tài khoản đã bị xâm phạm.

Chỉ Số Nhận Dạng Nguy Cơ (IOCs) Của Chiến Dịch

Các chỉ số nhận dạng nguy cơ (IOCs) sau đây đã được xác định liên quan đến chiến dịch tấn công phishing này:

- Tên miền lừa đảo (Phishing Domains):

apply[.]grecruitingwise[.]comsatoshicommands[.]compuma-remotejobcenter[.]vercel[.]apphire[.]gtalenttrack[.]commoburst-check[.]vercel[.]app

- Địa chỉ IP (Associated IPs):

- 13.110.204.9 (Salesforce ASN)

- 104.21.47.163 (Cloudflare ASN)

Phân Tích OSINT và Biến Thể Tấn Công

Các cuộc điều tra OSINT (Open-Source Intelligence) cho thấy các trường hợp chiến dịch tương tự đã xuất hiện từ nhiều tháng trước. Nạn nhân đã báo cáo các email giống hệt nhau trên các diễn đàn Reddit (r/programmatic) và phân tích của URLScan.io cũng xác nhận các tên miền vi phạm tương tự.

Các biến thể được triển khai dưới các tên miền phụ ứng dụng Vercel, như puma-remotejobcenter[.]vercel[.]app, hire[.]gtalenttrack[.]com và moburst-check[.]vercel[.]app. Điều này cho thấy kẻ tấn công đang chủ động tạo ra các trang phishing mới để né tránh các biện pháp gỡ bỏ.

Biện Pháp Phòng Ngừa và Giảm Thiểu Mối Đe Dọa Mạng

Khuyến Nghị Cho Cá Nhân

Các cá nhân nên luôn cảnh giác khi phản hồi các email tuyển dụng không được yêu cầu. Các bước xác minh bao gồm:

- Kiểm tra kỹ địa chỉ email của người gửi để tìm bất kỳ dấu hiệu bất thường nào.

- Không nhấp vào các liên kết đáng ngờ. Thay vào đó, hãy truy cập trang web chính thức của công ty tuyển dụng hoặc Google Careers để xác minh.

- Cảnh giác với các yêu cầu thông tin cá nhân hoặc thông tin đăng nhập nhạy cảm qua email hoặc các trang web không rõ nguồn gốc.

Chiến Lược Phòng Thủ Cho Tổ Chức

Các đội ngũ an ninh mạng có thể thực hiện các biện pháp sau để đối phó với mối đe dọa mạng này:

- Chặn các tên miền độc hại đã biết ở cấp độ DNS.

- Triển khai các giải pháp email-gateway để gắn cờ các email giả mạo tên miền phụ của Salesforce.

- Chia sẻ thông tin tình báo về mối đe dọa (threat-intelligence) thường xuyên.

- Thiết lập các quy tắc chặn chỉ số (indicator-blocking rules) bao gồm các tên miền và IP đã nêu. Điều này sẽ giúp giảm thiểu nguy cơ từ mối đe dọa đang phát triển này.

Tăng Cường Bảo Mật Mạng Trong Bối Cảnh Mối Đe Dọa

Khi các chiến thuật tấn công phishing ngày càng trở nên thuyết phục hơn. Kẻ tấn công khai thác các thương hiệu đáng tin cậy và cơ sở hạ tầng mạnh mẽ, các nhóm an ninh mạng phải duy trì các lớp phòng thủ chồng chéo.

Đồng thời, cần tăng cường đào tạo nâng cao nhận thức người dùng để ngăn chặn các cuộc tấn công thu thập thông tin đăng nhập ngay từ lần nhấp đầu tiên. Việc củng cố bảo mật mạng là điều tối quan trọng.