Lỗ hổng Zero-day CVE-2025-41244: Nguy hiểm Khai thác VMware Khẩn cấp

Các tổ chức đang sử dụng siêu giám sát VMware đang đối mặt với một mối đe dọa khẩn cấp từ một lỗ hổng zero-day leo thang đặc quyền cục bộ, được theo dõi với mã định danh CVE-2025-41244. Lỗ hổng này hiện đang bị khai thác tích cực trong thực tế, đặt ra nguy cơ nghiêm trọng.

Phân tích Chi tiết Lỗ hổng Zero-day CVE-2025-41244

Các thành phần bị ảnh hưởng và Cơ chế Khai thác

Cả VMware Tools và Service Discovery Management Pack (SDMP) của VMware Aria Operations đều bị ảnh hưởng. Điều này cho phép những người dùng không có đặc quyền thực thi mã ở cấp độ root mà không cần xác thực.

VMware Aria Operations, một phần của VMware Aria Suite, cung cấp thông tin chuyên sâu về hiệu suất và lập kế hoạch dung lượng trên các máy ảo thông qua plugin SDMP. Khám phá dịch vụ có thể hoạt động ở hai chế độ.

Phân tích của NVISO đã xác nhận rằng CVE-2025-41244 tồn tại ở cả hai chế độ trong các script của Aria Operations (chế độ thứ nhất) và trong VMware Tools mã nguồn mở (open-vm-tools) (chế độ thứ hai). Nguyên nhân là do các mẫu regex quá rộng trong thành phần get-versions.sh.

Trong get-versions.sh, hàm get_version() lặp lại các tiến trình có socket lắng nghe và thực thi các binary khớp để lấy phiên bản của chúng.

Một số mẫu regex sử dụng ký hiệu không phải khoảng trắng S, vô tình khớp với các thư mục có thể ghi được bởi người dùng, ví dụ như /tmp/httpd.

Điều này cho phép kẻ tấn công đặt một binary độc hại vào các vị trí đó và cho phép ngữ cảnh đặc quyền của VMware thực thi nó. Bằng cách bắt chước các binary hệ thống trong các đường dẫn có thể ghi được, CVE-2025-41244 vi phạm CWE-426: Untrusted Search Path, cung cấp cơ hội LPE (Leo thang đặc quyền cục bộ) dễ dàng.

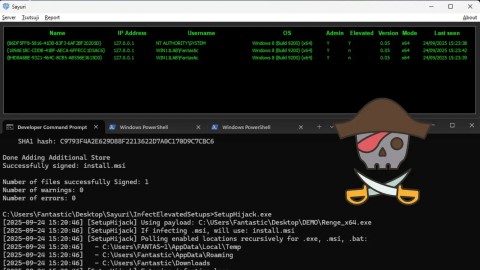

Minh họa Bằng chứng Khai thác (PoC)

Một PoC được viết bằng Go đã minh họa cách thức khai thác zero-day này. Tiến trình không có đặc quyền của kẻ tấn công mở một socket lắng nghe dưới /tmp/httpd.

Sau đó, VMware Tools hoặc Aria Operations sẽ gọi nó với cờ -v. Khi binary này được gọi, nó sẽ kết nối trở lại qua một socket UNIX để tạo một shell root.

Trong thực tế, trình thu thập dựa trên thông tin xác thực của Aria Operations chạy mỗi năm phút, trong khi việc thu thập không cần thông tin xác thực là tự động trong VMware Tools.

Nhóm đe dọa UNC5174 và Tác động Nguy hiểm

Lỗ hổng CVE-2025-41244 đã bị nhóm đe dọa UNC5174 vũ khí hóa và tích cực sử dụng từ giữa tháng 10 năm 2024. Điều này làm tăng nguy cơ về các cuộc tấn công dai dẳng nâng cao (APT) trong các môi trường điện toán đám mây lai.

Việc nhóm UNC5174 chủ động khai thác lỗ hổng zero-day này nhấn mạnh tính nghiêm trọng và cần thiết phải có hành động khẩn cấp để bảo vệ các hệ thống bị ảnh hưởng.

Các chỉ số thỏa hiệp (IOCs):

- Nhóm đe dọa: UNC5174

Biện pháp Giảm thiểu và Khuyến nghị Khẩn cấp

CVE-2025-41244 là một ví dụ điển hình về việc các lỗi logic nhỏ trong cơ chế khám phá dịch vụ có thể dẫn đến việc leo thang đặc quyền nghiêm trọng. Việc khai thác dễ dàng và việc sử dụng thực tế của UNC5174 càng nhấn mạnh sự cần thiết phải hành động nhanh chóng.

Để chống lại các cuộc tấn công zero-day tương tự, các tổ chức cần thực hiện ngay lập tức các biện pháp sau:

- Quản lý bản vá nhanh chóng: Đảm bảo rằng tất cả các bản vá bảo mật liên quan được cập nhật ngay lập tức sau khi chúng được phát hành.

- Giám sát quy trình mạnh mẽ: Triển khai các giải pháp giám sát quy trình toàn diện để phát hiện hành vi bất thường.

- Tăng cường bảo mật môi trường máy ảo khách (Guest VM): Củng cố cấu hình bảo mật của các máy ảo khách để giảm thiểu bề mặt tấn công.

Đây là một cảnh báo CVE quan trọng yêu cầu sự chú ý ngay lập tức từ các quản trị viên hệ thống và chuyên gia bảo mật để bảo vệ cơ sở hạ tầng VMware của họ.