Cảnh báo: Mã độc Oyster tấn công Teams qua SEO Poisoning

Các nhà nghiên cứu an ninh mạng đã phát hiện một chiến dịch tấn công mạng tinh vi sử dụng quảng cáo độc hại (malvertising) và kỹ thuật SEO poisoning để phát tán trình cài đặt Microsoft Teams giả mạo chứa mã độc Oyster (Broomstick).

Chiến dịch này tận dụng sự tin tưởng của người dùng vào các công cụ tìm kiếm và phần mềm doanh nghiệp phổ biến, tạo ra một vector lây nhiễm hiệu quả và khó bị phát hiện.

Tổng quan chiến dịch phát tán mã độc Oyster

Chiến dịch này nhắm mục tiêu vào người dùng đang tìm kiếm và tải xuống phần mềm Microsoft Teams chính hãng qua các công cụ tìm kiếm trực tuyến.

Kẻ tấn công sử dụng các phương pháp tinh vi để lừa người dùng cài đặt phần mềm độc hại thay vì ứng dụng hợp pháp.

Kỹ thuật Malvertising và SEO Poisoning

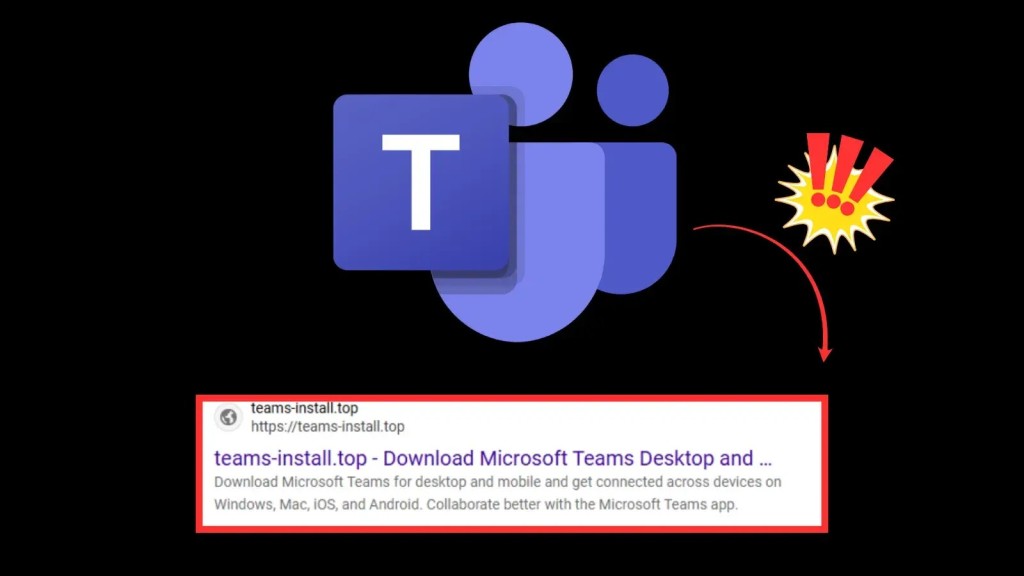

Khi người dùng tìm kiếm các cụm từ như “teams download” trên các công cụ tìm kiếm, họ sẽ gặp phải các quảng cáo được tài trợ giả mạo.

Những quảng cáo này được thiết kế để sao chép một cách chính xác giao diện và nội dung của các trang tải xuống chính thức từ Microsoft.

Các quảng cáo độc hại này chuyển hướng nạn nhân đến các trang web giả mạo (spoofed websites), lưu trữ các trình cài đặt trojanized được ngụy trang thành phần mềm Teams hợp pháp.

Việc kết hợp malvertising và SEO poisoning giúp các trang web giả mạo này xuất hiện ở vị trí cao trong kết quả tìm kiếm, tăng khả năng người dùng nhấp vào.

Một tên miền tấn công được xác định trong chiến dịch này là teams-install[.]top, đã phân phối các tệp thực thi MSTeamsSetup.exe độc hại cho người dùng không nghi ngờ.

Cài đặt giả mạo và dấu hiệu lừa đảo

Trình cài đặt giả mạo của Microsoft Teams trông rất chân thực, tạo cảm giác an toàn cho nạn nhân.

Để tăng cường độ tin cậy và vượt qua các kiểm tra bảo mật cơ bản, các tệp cài đặt này thậm chí còn bao gồm các chữ ký số.

Các chữ ký số này thuộc về các tổ chức như “4th State Oy” và “NRM NETWORK RISK MANAGEMENT INC”, nhằm giảm sự nghi ngờ của người dùng và các giải pháp bảo mật tự động.

Sự hiện diện của chữ ký số, dù là giả mạo, là một kỹ thuật lừa đảo tinh vi mà kẻ tấn công thường sử dụng để né tránh phát hiện.

Hoạt động của mã độc Oyster (Broomstick) và cơ chế lây nhiễm

Khi người dùng thực thi trình cài đặt độc hại, nó sẽ triển khai backdoor Oyster, còn được biết đến với tên gọi Broomstick.

Mã độc Oyster là một phần mềm độc hại đa giai đoạn, có kiến trúc mô-đun, được thiết kế để duy trì truy cập từ xa liên tục vào các hệ thống bị xâm nhập.

Cấu trúc mô-đun cho phép kẻ tấn công dễ dàng cập nhật hoặc thêm các chức năng mới mà không cần thay đổi toàn bộ mã độc.

Blackpoint Cyber đã cung cấp báo cáo chi tiết về chiến dịch và phân tích chuyên sâu về mã độc Oyster: Blackpoint Cyber – Malicious Teams Installers Drop Oyster Malware.

Cơ chế lây nhiễm và duy trì quyền truy cập

Sau khi được triển khai, mã độc Oyster sẽ thả một tệp DLL có tên CaptureService.dll vào một thư mục được tạo ngẫu nhiên trong thư mục %APPDATA%Roaming của người dùng.

Để đảm bảo quyền truy cập liên tục vào hệ thống bị lây nhiễm, malware tạo một tác vụ theo lịch (scheduled task) có tên “CaptureService”.

Tác vụ này được cấu hình để thường xuyên thực thi rundll32.exe, một tiện ích Windows hợp pháp, nhằm tải và chạy tệp DLL độc hại. Việc sử dụng rundll32.exe giúp kẻ tấn công ẩn mình trong các quy trình hệ thống bình thường, làm cho việc phát hiện xâm nhập trở nên khó khăn hơn đối với các công cụ bảo mật dựa trên chữ ký.

Một ví dụ mô phỏng lệnh thực thi DLL độc hại thông qua rundll32.exe có thể là:

rundll32.exe C:Users[User]AppDataRoaming[ThưMucNgauNhien]CaptureService.dllKỹ thuật này cho phép backdoor Oyster hòa trộn vào hoạt động hệ thống Windows thông thường, đồng thời duy trì quyền truy cập lâu dài và bí mật vào các hệ thống đã bị xâm nhập.

Khả năng của Backdoor Oyster

Backdoor Oyster cung cấp cho kẻ tấn công một bộ công cụ toàn diện để kiểm soát và khai thác hệ thống bị xâm nhập, bao gồm:

- Truy cập hệ thống từ xa: Cho phép kẻ tấn công điều khiển máy tính nạn nhân từ xa như thể đang sử dụng trực tiếp.

- Thu thập thông tin máy chủ: Tập hợp dữ liệu về cấu hình hệ thống, danh sách phần mềm đã cài đặt, thông tin người dùng và các chi tiết nhạy cảm khác.

- Giao tiếp Command and Control (C2): Thiết lập kênh liên lạc bí mật với máy chủ C2 của kẻ tấn công để nhận lệnh và gửi dữ liệu đã thu thập.

- Khả năng triển khai các payload bổ sung: Cho phép tải xuống và thực thi các module độc hại khác, mở rộng phạm vi tấn công hoặc cài đặt các loại malware khác như ransomware.

Trong quá trình phân tích chiến dịch này, các nhà nghiên cứu đã quan sát thấy mã độc Oyster giao tiếp với các tên miền do kẻ tấn công kiểm soát, bao gồm nickbush24[.]com và techwisenetwork[.]com.

Các chỉ số thỏa hiệp (IOCs) và phân tích tương đồng

Chiến dịch phát tán mã độc Oyster này có sự tương đồng đáng kinh ngạc với các chiến dịch phát tán phần mềm PuTTY giả mạo trước đây.

Sự tương đồng này cho thấy một xu hướng tái diễn khi tội phạm mạng vũ khí hóa các thương hiệu phần mềm đáng tin cậy và phổ biến để thiết lập quyền truy cập hệ thống ban đầu.

Bằng cách giả mạo các công cụ cộng tác doanh nghiệp được sử dụng rộng rãi, kẻ tấn công tăng khả năng lây nhiễm thành công và duy trì sự bí mật.

Các chỉ số thỏa hiệp chính (IOCs)

Để hỗ trợ các nhóm an ninh trong việc phát hiện xâm nhập và phòng thủ, dưới đây là các chỉ số thỏa hiệp cần được theo dõi:

- Tên miền độc hại:

teams-install[.]topnickbush24[.]comtechwisenetwork[.]com

- Tên tệp và vị trí:

- Tệp cài đặt giả mạo:

MSTeamsSetup.exe - Tệp DLL độc hại:

CaptureService.dll(thường nằm trong%APPDATA%Roaming[thư_mục_ngẫu_nhiên]CaptureService.dll)

- Tệp cài đặt giả mạo:

- Tác vụ theo lịch độc hại:

- Tên tác vụ:

CaptureService - Lệnh thực thi: Bất kỳ lệnh nào sử dụng

rundll32.exeđể tảiCaptureService.dlltừ các thư mục không chuẩn.

- Tên tác vụ:

Chiến lược phòng ngừa và tăng cường bảo mật mạng

Các tổ chức cần triển khai một chiến lược bảo mật đa lớp để bảo vệ chống lại các mối đe dọa như chiến dịch mã độc Oyster này.

Các nhóm an ninh cần giám sát chặt chẽ các chỉ số chính và áp dụng các biện pháp phòng thủ chủ động để ngăn chặn lây nhiễm và giảm thiểu rủi ro.

Phát hiện và ứng phó với mối đe dọa

Để sớm phát hiện xâm nhập, cần chú ý đến các dấu hiệu bất thường sau:

- Sự xuất hiện của các tác vụ theo lịch mới và không được ủy quyền có tên “CaptureService”.

- Các quy trình

rundll32.exetải các DLL từ các thư mục đáng ngờ hoặc không phải là hệ thống. - Giao tiếp mạng đến các tên miền mới đăng ký, không quen thuộc hoặc đã biết là độc hại.

- Hoạt động tải xuống các tệp thực thi từ các nguồn không chính thức hoặc các URL đáng ngờ.

Việc theo dõi chủ động thông qua các hệ thống giám sát và phân tích nhật ký (SIEM) giúp sớm phát hiện và ứng phó, hạn chế thiệt hại.

Biện pháp bảo vệ chủ động

Để tăng cường an ninh mạng và bảo vệ tổ chức khỏi các cuộc tấn công tương tự, các biện pháp sau là cần thiết:

- Đào tạo nhận thức người dùng: Thường xuyên đào tạo nhân viên về các mối đe dọa kỹ thuật xã hội, cách nhận diện quảng cáo độc hại, email lừa đảo (phishing) và các trang web giả mạo. Nhấn mạnh việc chỉ tải xuống phần mềm từ các nguồn chính thức.

- Triển khai kiểm soát kỹ thuật mạnh mẽ: Sử dụng các giải pháp bảo vệ điểm cuối (EPP/EDR) tiên tiến có khả năng phân tích hành vi để phát hiện malware mới và không dấu hiệu. Áp dụng lọc web (web filtering) và kiểm tra email (email scanning) để chặn các liên kết và tệp đính kèm độc hại.

- Quản lý quyền truy cập và phân đoạn mạng: Áp dụng nguyên tắc quyền tối thiểu (least privilege) để hạn chế khả năng của malware khi lây nhiễm. Phân đoạn mạng để ngăn chặn sự lây lan ngang (lateral movement) của kẻ tấn công trong trường hợp bị xâm nhập.

- Cập nhật và vá lỗi thường xuyên: Đảm bảo tất cả hệ điều hành, ứng dụng và phần mềm bảo mật được cập nhật bản vá mới nhất để khắc phục các lỗ hổng đã biết.

Các chuyên gia an ninh mạng nhấn mạnh tầm quan trọng của sự kết hợp giữa đào tạo nhận thức người dùng và các biện pháp kiểm soát kỹ thuật mạnh mẽ để chống lại các cuộc tấn công kỹ thuật xã hội ngày càng tinh vi này, đặc biệt là những cuộc tấn công nhắm vào việc tải xuống phần mềm doanh nghiệp.

Tham khảo thêm thông tin và khuyến nghị về an toàn thông tin từ CISA để cập nhật các mối đe dọa và biện pháp bảo vệ mới nhất: CISA Cybersecurity Advisories.