Cảnh báo nguy hiểm: DarkCloud Infostealer qua Spear-Phishing

Gần đây, một chiến dịch tấn công spear-phishing tinh vi đã được phát hiện nhằm phân phối DarkCloud infostealer đến các tổ chức sản xuất. Cuộc tấn công này sử dụng các mồi nhử tài chính để lừa đảo nạn nhân, đồng thời triển khai một biến thể mã độc được nâng cấp với nhiều khả năng lẩn tránh và thu thập dữ liệu mở rộng.

Tổng quan về Chiến dịch Tấn công Spear-Phishing

Chiến dịch này được đội ngũ Phản ứng Đe dọa (TRU) của eSentire phát hiện gần đây, vào tháng 9. Mục tiêu là hộp thư hỗ trợ Zendesk của một nhà sản xuất quy mô vừa.

Kẻ tấn công đã sử dụng một mồi nhử có chủ đề ngân hàng, giả mạo thông báo giao dịch với tiêu đề “Swift Message MT103 Addiko Bank ad: FT2521935SVT”.

Phương thức Lừa đảo và Phân phối Payload

Email lừa đảo, được gửi từ địa chỉ procure@bmuxitq[.]shop, bắt chước các thư tín tài chính hợp pháp để né tránh các hệ thống phát hiện.

Kẻ tấn công đính kèm một tập tin zip độc hại có tên “Swift Message MT103 FT2521935SVT.zip”. Tập tin này chứa biến thể DarkCloud infostealer phiên bản 3.2, dưới dạng tệp thực thi “Swift Message MT103 FT2521935SVT.exe”.

Bằng cách ngụy tạo mẫu DarkCloud infostealer đã được nén dưới dạng bản cập nhật giao dịch, kẻ tấn công cố gắng lừa các nhà phân tích hoặc người dùng kích hoạt mã độc.

Phân tích Kỹ thuật DarkCloud Infostealer

DarkCloud infostealer là một mã độc thu thập thông tin đang phát triển, ban đầu được rao bán trên diễn đàn XSS.is (nay đã ngừng hoạt động). Mã độc này đã trải qua quá trình tái cấu trúc đáng kể.

Quá trình Phát triển và Nâng cấp

DarkCloud infostealer đã được xây dựng lại từ nền tảng .NET sang VB6. Sự thay đổi này đi kèm với các cải tiến như mã hóa chuỗi (string encryption), kiểm tra lẩn tránh sandbox (sandbox evasion checks) và một stub được cập nhật.

Việc DarkCloud sử dụng môi trường phát triển tích hợp (IDE) VB6 để biên dịch cục bộ, tương tự như các lỗi trước đây của Redline Stealer, đã bộc lộ mã nguồn của tác giả và tạo điều kiện cho các bản phân nhánh trái phép.

Phiên bản DarkCloud 4.2 mới nhất hỗ trợ mã hóa chuỗi tùy chọn thông qua một thuật toán Caesar cipher cụ thể cho VB6, được khởi tạo bởi các hàm Randomize/Rnd.

Bằng cách đảo ngược kỹ thuật các triển khai rtcRandomize và rtcRandomNext của thư viện msvbvm60.dll, các nhà phân tích có thể giải mã các chuỗi bị làm xáo trộn. Điều này giúp tiết lộ thông tin quan trọng như thông tin xác thực cho quá trình trích xuất dữ liệu (exfiltration credentials) và các điểm cuối máy chủ điều khiển và kiểm soát (C2 endpoints).

Thông tin chi tiết hơn về các khả năng mới nhất của DarkCloud có thể được tìm thấy trong phân tích từ eSentire: Analyzing DarkCloud’s Latest Capabilities.

Cơ chế Thu thập và Đánh cắp Dữ liệu

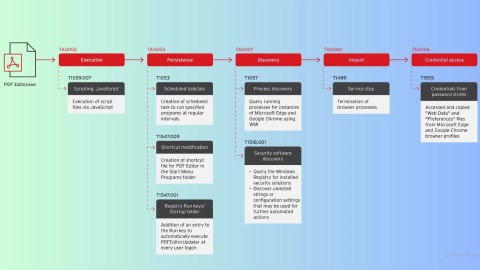

Khi được thực thi, DarkCloud infostealer có khả năng thu thập một lượng lớn dữ liệu nhạy cảm từ hệ thống nạn nhân, bao gồm:

- Mật khẩu trình duyệt, thông tin thẻ tín dụng, cookie.

- Nhật ký gõ phím (keystrokes).

- Thông tin xác thực FTP.

- Nội dung clipboard.

- Danh bạ email (từ Thunderbird và các ứng dụng khác).

- Các tệp cụ thể (documents, spreadsheets, PDFs).

- Ví tiền điện tử (Exodus, Electrum, Coinomi, MetaMask, v.v.).

Khả năng lấy tệp của DarkCloud tập trung vào các tài liệu, bảng tính và tệp PDF. Việc lấy cắp ví tiền điện tử nhắm vào các thư mục ví chính.

Mã độc này cũng bao gồm chức năng phân tích thẻ tín dụng dựa trên biểu thức chính quy (regex) được cung cấp bởi VBScript.

Kỹ thuật Lẩn tránh và Duy trì Quyền truy cập

Để chống lại việc phân tích của các nhà nghiên cứu bảo mật, DarkCloud infostealer tích hợp nhiều kỹ thuật lẩn tránh:

- Nó ngừng thực thi nếu phát hiện ít hơn 50 tiến trình đang chạy trên hệ thống.

- Phát hiện các công cụ sandbox và máy ảo (VM) phổ biến thông qua kiểm tra tên tiến trình, ngưỡng đĩa/bộ nhớ và truy vấn sự tồn tại của tệp (ví dụ: Wireshark, Procmon, AutoIt).

Để duy trì quyền truy cập trên hệ thống bị xâm nhập, mã độc sử dụng các mục đăng ký RunOnce được tạo ngẫu nhiên. Điều này đảm bảo rằng DarkCloud infostealer sẽ khởi chạy lại mỗi khi hệ thống khởi động.

Cơ chế Điều khiển và Trích xuất Dữ liệu (C2 & Exfiltration)

DarkCloud infostealer trước tiên sẽ thu thập địa chỉ IP bên ngoài của nạn nhân thông qua các tiện ích từ showip[.]net hoặc mediacollege[.]com.

Dữ liệu bị đánh cắp sau đó được trích xuất (exfiltrate) thông qua nhiều kênh:

- SMTP (bao gồm SSL).

- API Telegram.

- FTP.

- Bảng điều khiển web PHP.

Phân tích PCAP từ CAPE Sandbox của VirusTotal đã xác nhận từng phương pháp này trong các bản ghi lưu lượng truy cập thực tế. Việc giải mã chuỗi mờ từ msvbvm60.dll là chìa khóa để khám phá thông tin xác thực trích xuất và điểm cuối C2.

Chỉ số Thỏa hiệp (IOCs)

Các chỉ số thỏa hiệp sau đây có thể được sử dụng để phát hiện và ngăn chặn các cuộc tấn công liên quan đến DarkCloud infostealer:

- Địa chỉ Email Kẻ tấn công:

procure@bmuxitq[.]shop - Tên tệp ZIP độc hại:

Swift Message MT103 FT2521935SVT.zip - Tên tệp thực thi DarkCloud:

Swift Message MT103 FT2521935SVT.exe - Tên mã độc: DarkCloud phiên bản 3.2 và 4.2

- Kênh phân phối/rao bán mã độc:

darkcloud.onlinewebshop[.]net- Telegram user:

@BluCoder

- Dịch vụ phát hiện IP bên ngoài:

showip[.]netmediacollege[.]com

Khuyến nghị Phòng ngừa và Ứng phó

Để giảm thiểu rủi ro từ DarkCloud infostealer và các mối đe dọa tương tự, các tổ chức cần triển khai một chiến lược bảo mật đa lớp.

Trong trường hợp được phát hiện, các bước ứng phó tức thì bao gồm cách ly email độc hại, chặn tệp thực thi trên các điểm cuối và hướng dẫn quy trình khắc phục.

Các hành động khắc phục cụ thể bao gồm:

- Đặt lại thông tin xác thực: Đặc biệt là các tài khoản bị ảnh hưởng tiềm tàng.

- Quét hệ thống: Phát hiện các dấu vết còn lại của mã độc.

- Củng cố chính sách lọc email: Tăng cường khả năng phát hiện và chặn các email lừa đảo.

Email vẫn là một vector chính để phân phối mã độc. Để tự bảo vệ trước các chiến dịch tấn công spear-phishing và các biến thể mã độc như DarkCloud, cần kết hợp các biện pháp sau:

- Săn lùng mối đe dọa chủ động (Proactive Threat Hunting): Liên tục tìm kiếm các dấu hiệu bất thường.

- Nâng cao nhận thức bảo mật: Đào tạo người dùng về các mối nguy hiểm của email lừa đảo.

- Phân tích nâng cao: Sử dụng các công cụ phân tích an ninh mạng để phát hiện sớm các hành vi độc hại.

Bằng cách kết hợp các biện pháp phòng ngừa và ứng phó hiệu quả, các tổ chức có thể giữ vững vị thế trước các kỹ thuật phát triển không ngừng của kẻ tấn công, đảm bảo rằng mối đe dọa mạng từ DarkCloud infostealer không thể thực hiện mục tiêu đánh cắp thông tin xác thực diện rộng.