Cảnh báo khẩn cấp: Tấn công mạng TamperedChef nghiêm trọng

Chiến dịch mã độc TamperedChef đang lợi dụng các công cụ năng suất bị trojan hóa, ngụy trang thành ứng dụng lành tính, để vượt qua kiểm soát bảo mật. Mục tiêu của chiến dịch tấn công mạng này là thiết lập quyền truy cập dai dẳng và đánh cắp thông tin nhạy cảm từ các hệ thống mục tiêu.

Tổng quan về Chiến dịch Tấn công mạng TamperedChef

Vào ngày 22 tháng 9 năm 2025, các nhà nghiên cứu của Field Effect đã phát hiện hai ứng dụng độc hại: ImageLooker.exe và Calendaromatic.exe. Chúng được gắn cờ là Ứng dụng Không mong muốn (PUA) bởi Microsoft Defender.

Các ứng dụng này được phân phối thông qua các tệp lưu trữ 7-Zip tự giải nén. Cả hai tệp thực thi đều mang chữ ký số hợp lệ từ CROWN SKY LLC, một nhà phát hành từng liên quan đến các mẫu Calendaromatic gây hiểu lầm trước đây.

Phân tích sâu hơn cho thấy những hiện vật này phù hợp với chiến dịch TamperedChef rộng lớn. Chiến dịch này vũ khí hóa PUA và các tệp nhị phân có chữ ký mã để vượt qua các hệ thống phòng thủ dựa trên danh tiếng.

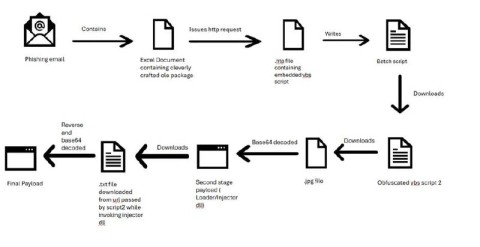

Vector Lây nhiễm và Cơ chế Vượt qua Bảo mật

Phương thức Lây nhiễm Ban đầu của Mối đe dọa mạng

Vector lây nhiễm ban đầu của TamperedChef dựa vào các tệp lưu trữ 7-Zip tự giải nén. Chúng được ngụy trang thành các tiện ích năng suất thông thường, thu hút người dùng tải xuống và thực thi.

Cả ImageLooker.exe và Calendaromatic.exe đều được xây dựng trên nền tảng NeutralinoJS. Nền tảng này cho phép thực thi mã JavaScript tùy ý trong một framework máy tính để bàn gọn nhẹ.

Kỹ thuật Né tránh Phát hiện và Lỗ hổng CVE

Khi được khởi chạy, mỗi tệp nhị phân tự động giải nén payload mà không cần người dùng can thiệp. Kỹ thuật này giúp chúng né tránh các biện pháp bảo vệ Mark of the Web của Windows và các bộ lọc danh tiếng như SmartScreen.

Chiến dịch có khả năng lợi dụng lỗ hổng CVE-2025-0411 để vô hiệu hóa các cảnh báo lưu trữ tiêu chuẩn. Để hiểu thêm về các lỗ hổng bảo mật, bạn có thể tham khảo thông tin chi tiết về CVE tại đây.

Sự xuất hiện của chữ ký số từ nhiều nhà phát hành, bao gồm CROWN SKY LLC, APPSOLUTE, OneStart Technologies LLC và hàng chục tổ chức khác, tạo ra một lớp vỏ bọc hợp pháp cho các tệp thực thi độc hại.

Số lượng lớn các thực thể ký đáng ngờ này cho thấy chiến dịch có thể sử dụng dịch vụ malware-as-a-service hoặc thị trường ký mã để phân phối, làm tăng nguy cơ của tấn công mạng.

Cơ chế Liên lạc C2 và Duy trì Quyền truy cập

Thiết lập Kết nối Command-and-Control (C2)

Sau khi được thực thi, các biến thể mã độc liên hệ với các miền Command-and-Control (C2) để truy xuất các payload bổ sung. Cụ thể, ImageLooker kết nối với movementxview[.]com và Calendaromatic kết nối với calendaromatic[.]com.

Kỹ thuật Duy trì Quyền truy cập trong Tấn công mạng

Mã độc thiết lập quyền truy cập dai dẳng thông qua các tác vụ đã lên lịch (scheduled tasks) và sửa đổi registry. Chúng sử dụng các cờ dòng lệnh như --install, --enableupdate và --fullupdate.

Các cờ này đảm bảo quá trình thực thi liên tục và cập nhật ẩn. Đây là một phương pháp phổ biến trong các cuộc tấn công mạng phức tạp nhằm duy trì quyền kiểm soát.

# Ví dụ về lệnh tạo tác vụ đã lên lịch (giả định) nhằm thiết lập persistence

schtasks /create /tn "TamperedChef_Update" /tr "C:ProgramDataImageLookerImageLooker.exe --fullupdate" /sc daily /st 09:00

# Ví dụ về lệnh sửa đổi registry (giả định) để tự khởi động

reg add "HKCUSoftwareMicrosoftWindowsCurrentVersionRun" /v "ImageLooker" /t REG_SZ /d "C:ProgramDataImageLookerImageLooker.exe --install" /f

Kỹ thuật Che giấu Mã độc và Tương tác Hệ thống

Che giấu Payload bằng Homoglyphs Unicode

Một khía cạnh quan trọng của TamperedChef là việc sử dụng homoglyphs Unicode để mã hóa các payload ẩn trong các phản hồi API có vẻ vô hại. Kỹ thuật này giúp mã độc vượt qua các cơ chế phát hiện dựa trên chuỗi và khớp chữ ký.

Bằng cách thay thế các ký tự giống hệt nhau về mặt hình ảnh trong mã, mã độc có thể che giấu chức năng độc hại một cách hiệu quả trong các script lành tính. Đây là một kỹ thuật nâng cao đối phó với mối đe dọa mạng.

Tương tác với Hệ thống Gốc và Rò rỉ Dữ liệu

Sau khi thiết lập chỗ đứng, cả hai mẫu mã độc đều sử dụng NeutralinoJS để tương tác với các API hệ thống gốc. Điều này cho phép chúng truy cập hệ thống tệp và tạo các tiến trình một cách bí mật.

Phân tích lưu lượng mạng cho thấy các kết nối ra ngoài tới các dịch vụ proxy dân cư và cơ sở hạ tầng kiểu adware. Điều này gợi ý về việc tái sử dụng các thành phần trình duyệt độc hại trong cuộc tấn công mạng này.

Mục tiêu chính của mã độc là đánh cắp thông tin đăng nhập và thực hiện trinh sát. Điều này chỉ ra một chiến dịch hướng tới hoạt động gián điệp lâu dài hoặc chuẩn bị cho các tấn công mạng tiếp theo.

Các hành động cụ thể bao gồm:

- Thu thập thông tin xác thực từ trình duyệt và ứng dụng.

- Liệt kê các tệp và thư mục nhạy cảm.

- Tìm kiếm dữ liệu cụ thể, có khả năng liên quan đến tài liệu tài chính hoặc thông tin cá nhân.

- Gửi dữ liệu đã thu thập đến các máy chủ C2.

Những hành động này dẫn đến nguy cơ rò rỉ dữ liệu nghiêm trọng cho các tổ chức và người dùng.

Phương thức Phân phối và Mục tiêu của Chiến dịch

Lợi dụng SEO Poisoning và Quảng cáo Lừa đảo

Chiến dịch TamperedChef phụ thuộc nhiều vào SEO poisoning và quảng cáo lừa đảo để phân phối. Các trang đích được nhồi nhét từ khóa, bắt chước các trang web tải xuống hợp pháp cho “trình chỉnh sửa PDF miễn phí”, “ứng dụng lịch cho Windows” hoặc “tải xuống trình xem ảnh”.

Các trang này thường đi kèm với các đánh giá giả mạo và huy hiệu tin cậy để lừa dối người dùng. Kết quả tìm kiếm được tài trợ và các biểu ngữ quảng cáo độc hại (malvertising) dẫn nạn nhân đến các tệp lưu trữ tự giải nén.

Những tệp này có vẻ vô hại nhưng sẽ khởi chạy các payload độc hại khi được tải xuống. Đây là một phương thức tấn công mạng phổ biến để đạt được quyền truy cập ban đầu.

Chỉ số Thỏa hiệp (Indicators of Compromise – IOCs)

Các tổ chức nên kiểm tra hệ thống của mình để tìm các chỉ số thỏa hiệp sau, nhằm phát hiện và ứng phó với tấn công mạng:

Tên miền Command-and-Control (C2):

- movementxview[.]com

- calendaromatic[.]com

Các thực thể ký số đáng ngờ:

- CROWN SKY LLC

- APPSOLUTE

- OneStart Technologies LLC

- Hàng chục nhà phát hành khác chưa được xác định rõ, liên quan đến các mối đe dọa mạng này.

Tên tệp và PUA:

- ImageLooker.exe

- Calendaromatic.exe

- Các ứng dụng có tên tương tự, ngụy trang thành công cụ năng suất.

Để biết thêm chi tiết về chiến dịch này, hãy xem blog của Field Effect tại đây.

Biện pháp Phòng ngừa và Giảm thiểu Mối đe dọa mạng

Các tổ chức và người dùng cuối cần nâng cao cảnh giác khi cài đặt các tiện ích không quen thuộc từ các tìm kiếm trên web. Đây là bước đầu tiên để tránh trở thành nạn nhân của tấn công mạng.

Các biện pháp phòng thủ được khuyến nghị bao gồm:

- Vigilance khi tải xuống: Luôn xác minh nguồn gốc của các ứng dụng, đặc biệt là các công cụ “miễn phí” hoặc được quảng cáo rầm rộ.

- Phát hiện dựa trên hành vi: Triển khai các giải pháp bảo mật có khả năng phát hiện hoạt động bất thường của ứng dụng, không chỉ dựa vào chữ ký tĩnh.

- Danh sách cho phép ứng dụng (Application Allow-listing): Chỉ cho phép các ứng dụng đã được phê duyệt chạy trên hệ thống, hạn chế rủi ro từ PUA.

- Kiểm tra kỹ lưỡng các tệp nhị phân có chữ ký số: Không phải tất cả các chữ ký số đều đáng tin cậy. Cần kiểm tra kỹ thông tin nhà phát hành.

- Cảnh giác với quảng cáo lừa đảo: Hạn chế nhấp vào các liên kết được tài trợ hoặc quảng cáo không rõ nguồn gốc trên các công cụ tìm kiếm và trang web.

Do chiến dịch liên tục sử dụng PUA làm cơ chế phân phối, các biện pháp phòng thủ dựa trên danh tiếng truyền thống có thể không đủ. Việc triển khai phát hiện dựa trên hành vi và danh sách cho phép ứng dụng mạnh mẽ có thể giúp chặn các công cụ bị trojan hóa trước khi chúng được thực thi.

Chiến dịch TamperedChef minh họa cách các tác nhân đe dọa vũ khí hóa các ứng dụng không mong muốn, lạm dụng chữ ký mã số, và sử dụng các kỹ thuật mã hóa bí mật để né tránh phát hiện. Đây là một ví dụ điển hình về mối đe dọa mạng ngày càng phức tạp.

Bằng cách ngụy trang thành các công cụ năng suất và lợi dụng các tệp lưu trữ tự giải nén, những kẻ tấn công này khai thác hành vi phổ biến của người dùng. Họ nhắm vào việc nhấp vào kết quả được tài trợ và tải xuống các tiện ích miễn phí để có được quyền truy cập, thu thập thông tin xác thực và dẫn đến rò rỉ dữ liệu nhạy cảm.

Việc tăng cường giám sát các tệp nhị phân có chữ ký số và các gói phần mềm lừa đảo, kết hợp với giám sát dựa trên hành vi, vẫn là điều cần thiết để chống lại mối đe dọa mạng đang nổi lên này.